Poiché i dipendenti del Dipartimento degli Interni degli Stati Uniti utilizzano password facili da indovinare come password-1234, gli aggressori potrebbero avere vita facile.

Nel corso di un controllo, un addetto alla sicurezza è stato in grado di decifrare il 21% degli hash delle password fornitegli dai dipendenti del Dipartimento degli Interni degli Stati Uniti. Tra questi c’erano anche quelli dei dipendenti senior.

Secondo lo studio, gli aggressori potrebbero avere una percentuale di successo simile. Inoltre, l’autenticazione a più fattori (MFA) non viene utilizzata in modo coerente. Se si utilizza l’MFA, una password violata non è sufficiente per l’accesso di un aggressore, che deve anche conoscere un codice una tantum che la vittima genera, ad esempio, tramite un’app di autenticazione su uno smartphone.

Configurazione del test

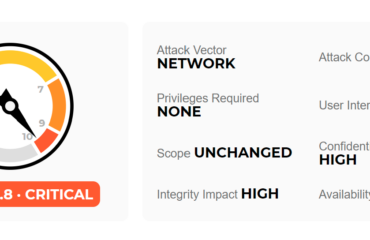

Per decifrare gli hash delle password, l’investigatore ha dichiarato di aver utilizzato un hardware del valore di circa 15.000 dollari, composto da due impianti con 16 GPU. Ulteriori informazioni sul processo sono disponibili nel rapporto dettagliato.

Se le password sono disponibili in chiaro, gli aggressori hanno vita facile. Per memorizzare le password in modo più sicuro, vengono utilizzati vari metodi di hash e la password in chiaro Password-1234 diventa A71FB31235347EA75956B6155ED36899. Non è possibile un’inversione diretta. Al momento non è noto quale algoritmo di hash sia stato utilizzato in questo caso.

Per decifrare gli hash, l’investigatore ha alimentato le sue macchine di cracking con voci tratte da dizionari ed elenchi di password provenienti da fughe di dati, tra le altre cose. Le voci sono state convertite in hash e confrontate con gli hash delle password del Dipartimento degli Interni degli Stati Uniti. Un riscontro equivale a una password craccata.

Tasso di successo

L’esaminatore ha avuto a disposizione un totale di 85.944 hash delle password. Secondo le sue stesse informazioni, ne ha decifrato il 16% dopo soli 90 minuti. Il tasso di successo complessivo è del 21%. 288 degli account craccati sarebbero dotati di ampi diritti d’uso e 362 apparterrebbero a dipendenti governativi di alto livello.

Inoltre, l’audit ha rilevato che l’89% dei sistemi governativi critici di questa istituzione non disponeva dell’AMF. Di conseguenza, gli aggressori hanno una pietra in meno sul loro cammino quando vogliono penetrare nei sistemi.

Password deboli

Le password più comuni sono state Password-1234 (478 volte), Br0nc0$2012 (389 volte) e Password123$ (318 volte). Il problema è che queste password sono conformi alle regole del Ministero in materia di password. Questo dimostra ancora una volta che tali regole spesso non sono intenzionali.

PASSWORD INTELLIGENCE

Come Cyberteam conosciamo molto bene questa problematica, che viene molto sottovalutata dai cliente e dalle aziende. Nei nostri lavoratori disponiamo della stessa tecnologia usata da questo ricercatore e possiamo facilmente replicare questo attacco.

Per esperienza e statistica possiamo dire che le percentuali emerse qui sono sottostimate, soprattutto se si parla di normali ambienti lavorativi, arriviamo anche al 60% delle password decifrate. Questo tipo di analisi è essenziale per capire prima di tutto come potrebbe essere compromesso un account con password deboli ma soprattutto per organizzare piani formativi di consapevolezza versi i dipendenti al fine di fornire loro degli strumenti e delle risposte sul perché sia importante avere delle password efficaci non solo per una questione di policy e compliance aziendale ma più che altro per una questione di sicurezza personale.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!