Hive, ormai famosa in Italia per aver crittografato e chiesto un riscatto alle Ferrovie dello Stato, ha convertito l’encryptor Linux nel linguaggio di programmazione Rust e ha aggiunto nuove funzionalità per rendere più difficile ai cyber security curiosare nelle negoziazioni per il riscatto.

Poiché le aziende diventano sempre più dipendentI dalle macchine virtuali per risparmiare risorse, consolidare i server e semplificare i backup, i gruppi di ransomware stanno creando crittografi dedicati che si concentrano su questi servizi.

I crittografi Linux dei ransomware, in genere, prendono di mira le piattaforme di virtualizzazione VMware ESXI in quanto sono le più comunemente utilizzate nelle aziende.

Sebbene Hive utilizzi da tempo un encryptor Linux per prendere di mira i server VMware ESXi, un recente esempio mostra che ha aggiornato il proprio encryptor con le funzionalità introdotte per la prima volta dall’operazione ransomware BlackCat/ALPHV.

Hive prende in prestito funzionalità da BlackCat

Quando un ransomware attacca una vittima, le negoziazioni vengono condotte in privato, dicendo alle vittime che se un riscatto non verrà pagato, i loro dati verranno pubblicati con conseguente danno alla reputazione, come nel famoso caso italiano delle Ferrovie dello Stato.

Tuttavia, quando un esempio del ransomware viene caricato sui servizi pubblici di analisi del malware, viene facilmente trovato dai ricercatori della sicurezza che possono estrarre la richiesta di riscatto e spiare le negoziazioni.

In molti casi, questi negoziati vengono poi pubblicizzati su Twitter e altrove, causando il fallimento dei negoziati.

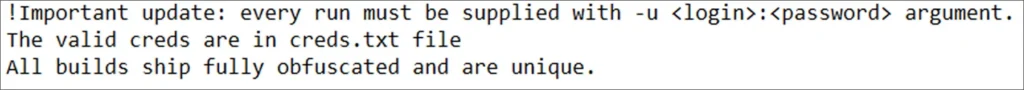

La banda del ransomware BlackCat ha rimosso gli URL di negoziazione Tor dal proprio crittografo per evitare che ciò accadesse. Al contrario, richiedeva che l’URL fosse passato nella riga di comando una volta eseguita la crittografia.

Questa funzione impedisce ai ricercatori di recuperare l’URL poiché non è incluso nell’eseguibile.

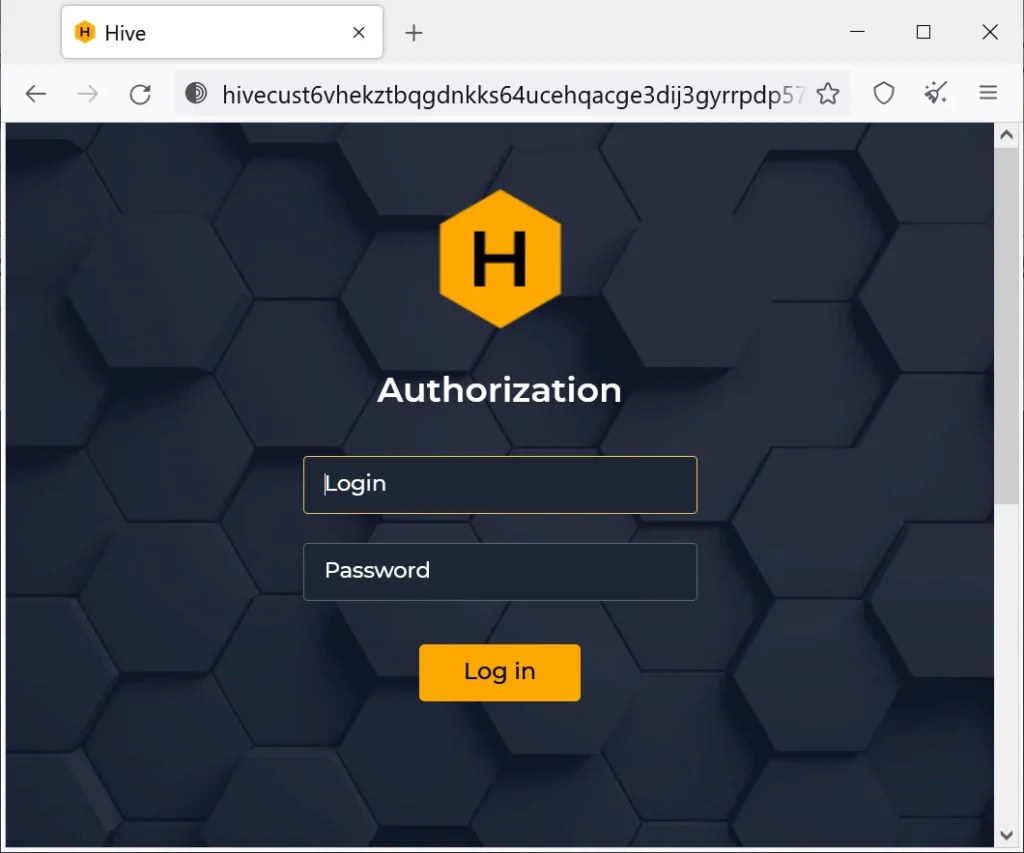

Sebbene Hive Ransomware richieda già un nome e una password per accedere alla pagina di negoziazione Tor di una vittima, queste credenziali erano precedentemente archiviate in un eseguibile di crittografia, rendendole facili da recuperare.

In un nuovo crittografo Linux di Hive trovato dal ricercatore sulla sicurezza di Group-IB rivitna, l’operazione Hive ora richiede all’attaccante di fornire il nome utente e la password di accesso come argomento della riga di comando all’avvio del malware.

Copiando le tattiche di BlackCat, Hive ha reso impossibile recuperare le credenziali di accesso per la negoziazione da campioni di malware, con le credenziali ora disponibili solo nelle note di riscatto create durante l’attacco.

Non è noto se anche i crittografi di Hive per Windows utilizzino questa modalità della riga di comando in questo momento ma, in caso contrario, probabilmente lo aggiungeranno presto.

Rivitna ha anche detto che Hive ha continuato a copiare BlackCat portando il loro crittografo Linux da Golang al linguaggio di programmazione Rust per rendere i campioni di ransomware più efficienti e più difficili da decodificare.

“Rust consente di ottenere un codice più sicuro, veloce ed efficiente, mentre l’ottimizzazione del codice complica l’analisi del programma Rust”

ha detto rivitna

Poiché la crittografia delle macchine virtuali VMware ESXi è una parte fondamentale di un attacco riuscito, le operazioni di ransomware evolvono costantemente il loro codice non solo per essere più efficienti, ma anche per mantenere segrete le operazioni e le negoziazioni.

Man mano che sempre più aziende passano alla virtualizzazione per i loro server, continueremo a vedere gli sviluppatori di ransomware non solo concentrarsi sui dispositivi Windows, ma anche creare crittografi Linux dedicati rivolti a ESXi.

Per questo motivo, tutti i professionisti della sicurezza e gli amministratori di rete devono prestare molta attenzione ai propri server Linux per rilevare segni di attacchi.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!