Cyber News

Rimani aggiornato su tutte le ultime notizie del mondo della Cyber Sicurezza e sulle ultime vulnerabilità.

GIFShell – Nuovo attacco che consente agli aggressori di rubare

i dati utilizzando una GIF dentro Microsoft Teams

Una nuova tecnica di attacco chiamata “GIFShell” consente agli attori delle minacce di abusare di Microsoft Teams per nuovi attacchi di phishing ed eseguire comandi di nascosto per rubare dati utilizzando … una immagine GIF.

- Pubblicato il Analisi Tecnica, Cyber Security

Attacco massivo al gruppo alberghiero IHG

interrompe i sistemi di prenotazione

InterContinental Hotels Group (IHG), che possiede marchi come InterContinental, Crowne Plaza, Holiday Inn e molti altri, ha visto i suoi sistemi IT violati da hacker malintenzionati.

- Pubblicato il Cyber Security, Password, Ransomware

Attacco ransomware paralizza il distretto

scolastico unificato di Los Angeles

La ricchezza di dati preziosi detenuti nelle scuole rende gli istituti di istruzione obiettivi lucrativi. Gli istituti di istruzione spesso detengono documenti riservati e quindi hanno maggiori probabilità di soddisfare le richieste di riscatto.

- Pubblicato il Cyber Security, Ransomware

Aumento del 75% degli attacchi ransomware su

sistemi Linux a S1 2022

Uno studio condotto da Trend Micro con Sapio Research su 6.297 responsabili della sicurezza IT di 29 paesi mostra un aumento del 75% in un anno del numero di attacchi ransomware mirati ai sistemi Linux nella prima metà del 2022

- Pubblicato il Analisi Tecnica, Ransomware

LastPass conferma

la violazione

Il Password manager con oltre 25 milioni di utenti ha ammesso di essere stato violato – un attaccante ha esfiltrato porzioni di dati interni.

L’ondata di attacchi di

phishing BazarCall

Almeno tre gruppi separati dal ransomware Conti hanno adottato le tattiche di phishing BazarCall come metodo principale per ottenere l’accesso iniziale alla rete di una vittima. Questi attacchi permettono agli hacker di implementare attacchi altamente mirati utilizzando una buona dose di social engineering difficile da rilevare. Cos’è BazarCall Il metodo BazarCall/BazaCall, noto anche come call-back

- Pubblicato il Cyber Security, Ransomware

Un’azienda di email marketing hackerata;

attenzione al phishing!!!

La società di email marketing Klaviyo ha rivelato una violazione dei dati dopo che gli hacker hanno ottenuto l’accesso ai sistemi interni e hanno scaricato elenchi di marketing per i clienti legati alle criptovalute. Klaviyo afferma che la violazione si è verificata il 3 agosto dopo che gli hacker hanno rubato le credenziali di accesso

- Pubblicato il Cyber Security, Dark Web, HACKER

Ransomware: attacco a OneDrive e

SharePoint sfruttando il versioning

I ricercatori di Proofpoint hanno ideato uno scenario di attacco proof-of-concept che comporta l’abuso delle impostazioni di versioning dei documenti nei servizi OneDrive e SharePoint Online di Microsoft che fanno parte delle offerte cloud di Office 365 e Microsoft 365.

- Pubblicato il Analisi Tecnica, HACKER

Come mitigare gli attacchi di Active Directory

che usano il toolset di KrbRelayUp

Se un utente malintenzionato compromette una macchina virtuale Azure sincronizzata con la directory attiva on-premise, l’utente malintenzionato otterrà i privilegi di sistema sulla macchina virtuale essendo in grado di fare progressi all’interno della rete tramite alcuni movimenti laterali.

- Pubblicato il Analisi Tecnica, Cyber Security, HACKER

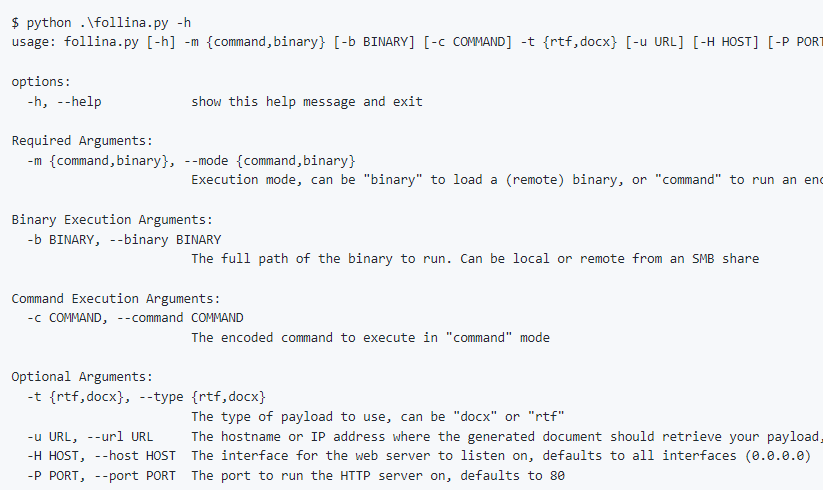

La nuova vulnerabilità “Follina”

di Microsoft

La nuova vulnerabilità che non ha bisogno dell’interazione dell’utente “Follina” è la nuova RCE recentemente scoperta e battezzata in casa Microsoft (CVE-2022-30190). Si tratta di una vulnerabilità che permette di sfruttare una funzione interna di Microsoft, il MSDT (Microsoft Support Diagnostic Tool) allo scopo di eseguire un codice powershell all’apertura del file. Prima però occorre

- Pubblicato il Cyber Security

Offerte di lavoro false

mirate per distribuire backdoor

Un gruppo di criminali dietro una backdoor furtiva conosciuta come more_eggs sta prendendo di mira i professionisti con false offerte di lavoro su misura per loro in base alle informazioni dai loro profili LinkedIn.

- Pubblicato il Cyber Security, Dark Web, HACKER, Ransomware

I principali vettori di attacco per

l’accesso iniziale ad una rete

Quali sono i primi 10 vettori che permettono ai malintenzionati di entrare nelle reti? Un avviso, pubblicato congiuntamente da agenzie di Stati Uniti, Canada, Nuova Zelanda, Paesi Bassi e Regno Unito, include una guida per aiutare a mitigare i controlli di sicurezza deboli, scarse configurazioni di sicurezza e cattive pratiche che vengono ormai comunemente sfruttati.

- Pubblicato il Cyber Security, Dark Web, Ransomware