La nuova vulnerabilità che non ha bisogno dell’interazione dell’utente

“Follina” è la nuova RCE recentemente scoperta e battezzata in casa Microsoft (CVE-2022-30190).

Si tratta di una vulnerabilità che permette di sfruttare una funzione interna di Microsoft, il MSDT (Microsoft Support Diagnostic Tool) allo scopo di eseguire un codice powershell all’apertura del file.

Prima però occorre fare un po’di chiarezza su cosa sia effettivamente questa vulnerabilità.

E’ possibile creare un file .doc con all’interno un codice malevolo, inserito all’interno del file di schema XML con il quale il documento viene generato. Tramite questo codice è possibile andare a richiamare un’istruzione che permette il download di un file in formato .html contenente qualsiasi tipo di payload, che viene a sua volta aperto, utilizzando il tool MSDT. Normalmente il tool richiederebbe, per potersi attivare, l’inserimento di una password ma se il file scaricato ha una dimensione pari o superiore ai 4096 bit, per un bug del tool, questa password non viene richiesta.

In questa maniera è possibile generare un file malevolo, dall’aspetto di un normalissimo file .doc, che appena aperto esegue un codice di qualsivoglia natura (dall’apertura di un programma, alla generazione di una vera e propria reverse shell).

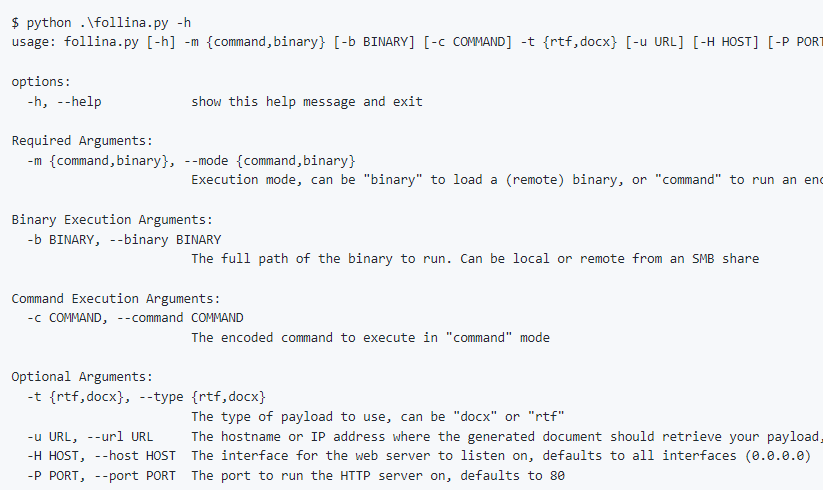

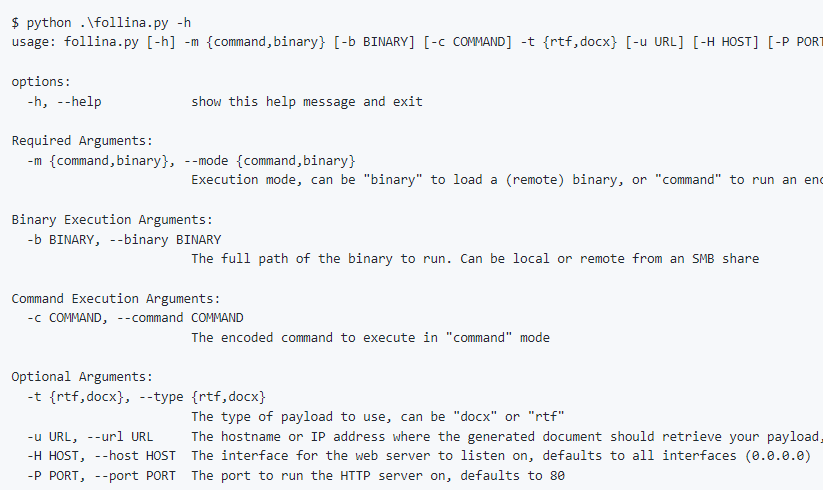

Ad aggravare la situazione è la presenza di uno script su github che consente la creazione facilitata di simili documenti e che permette a chiunque di utilizzare questa vulnerabilità.

Finora si è parlato di una vulnerabilità decisamente pericolosa ma che richiede quanto meno l’interazione dell’utente (il click iniziale) per poter essere sfruttata.

Nel corso di solo un paio di giorni, però, si è visto che, generando un file di tipo .rtf e non più .doc, poiché questo viene automaticamente visualizzato tramite l’anteprima di Windows, è possibile sfruttare questa vulnerabilità anche senza l’effettiva apertura del file da parte dell’utente; basta semplicemente che il file venga selezionato ed all’apertura dell’anteprima il codice viene eseguito. Questa scoperta ha trasformato la classificazione di questa CVE da grave a critica.

Al momento della scrittura di questo articolo, non sono ancora stati rilasciati aggiornamenti che possano correggere questa problematica da parte di Windows ma solo delle linee guida per la mitigazione.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!