Una POC (proof-of-concept) potrebbe rendere inaccessibili i documenti Office 365 o Microsoft 365 archiviati su OneDrive o SharePoint.

I ricercatori avvertono che i documenti ospitati nel cloud potrebbero non essere fuori portata per gli attori ransomware e che mentre sono più difficili da crittografare in modo permanente a causa delle funzionalità di backup automatizzato del servizio cloud, ci sono ancora modi per rendere la vita difficile per le organizzazioni.

I ricercatori di Proofpoint hanno ideato uno scenario di attacco proof-of-concept che comporta l’abuso delle impostazioni di versioning dei documenti nei servizi OneDrive e SharePoint Online di Microsoft che fanno parte delle offerte cloud di Office 365 e Microsoft 365. Inoltre, poiché questi servizi forniscono l’accesso alla maggior parte delle loro funzionalità attraverso le API, i potenziali attacchi possono essere automatizzati utilizzando l’interfaccia a riga di comando e gli script PowerShell.

Ridurre il numero di versioni del documento

La catena di attacchi descritta da Proofpoint inizia con gli hacker che compromettono uno o più account SharePoint Online o OneDrive. Questo può essere fatto in una varietà di modi, tra cui il phishing, infettare la macchina dell’utente con malware quindi dirottare le loro sessioni autenticate, o ingannare gli utenti dando ad un’applicazione di terze parti l’accesso al proprio account tramite OAuth.

Indipendentemente dal metodo, questo darebbe agli aggressori l’accesso a tutti i documenti di proprietà dell’utente compromesso. In SharePoint questa è chiamata libreria di documenti ed è fondamentalmente una lista che può contenere più documenti e i loro metadati.

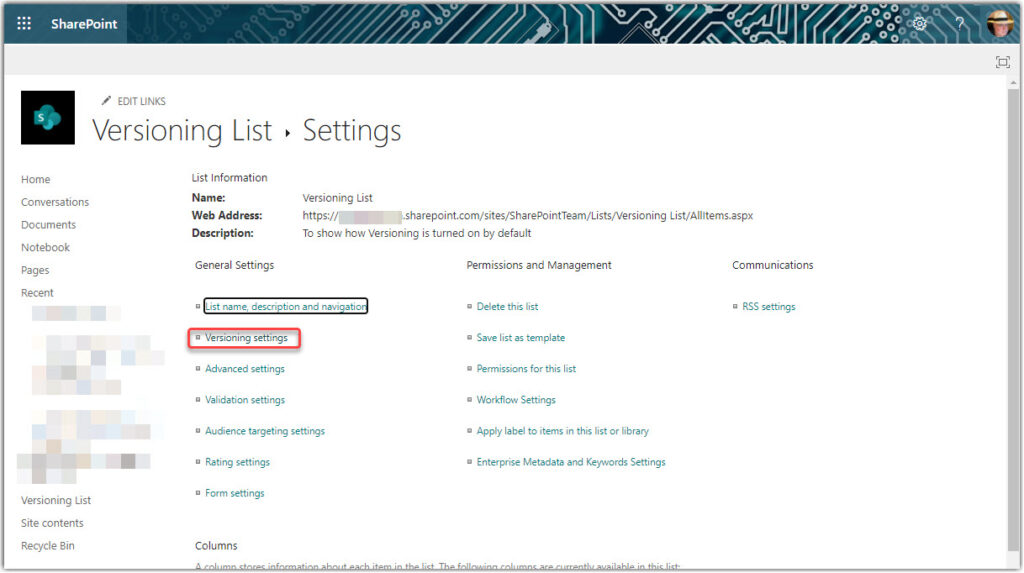

Una caratteristica dei documenti in OneDrive e SharePoint è il file versioning, che viene utilizzato dalla funzione di salvataggio automatico ogni volta che viene effettuata una modifica. Per impostazione predefinita, i documenti possono avere fino a 500 versioni, ma questa impostazione è configurabile, ad esempio a una sola.

” Ogni libreria di documenti in SharePoint Online e OneDrive ha un’impostazione configurabile dall’utente per il numero di versioni salvate, che il proprietario del sito può modificare, indipendentemente dal loro altro ruolo”, spiegano i ricercatori di Proofpoint. “Non hanno bisogno di avere un ruolo di amministratore o privilegi associati. Le impostazioni di versioning sono sotto le impostazioni dell’elenco per ogni libreria di documenti.”

Questo apre lo scenario a due metodi di attacco. Uno è per l’attaccante di eseguire 501 modifiche e per crittografare il file dopo ogni modifica. In questo modo, tutte le precedenti 500 versioni memorizzate verranno sovrascritte con versioni crittografate del documento. Il problema con questo approccio è che è dispendioso in termini di tempo e risorse poiché l’operazione di crittografia deve essere ripetuta così tante volte.

Un modo più veloce è quello di modificare l’impostazione di versioning a 1 e quindi apportare solo due modifiche e crittografare il file. Questo eliminerà tutte le versioni precedentemente salvate — almeno quelle direttamente accessibili dall’utente o dall’organizzazione di cui fanno parte.

Limitare l’attacco

Una limitazione di questo attacco sono i documenti memorizzati sia sull’endpoint dell’utente e il cloud e sincronizzati. Se anche l’attaccante non ha accesso all’endpoint, il file potrebbe essere ripristinato dalla copia locale dell’utente.

Un altro potenziale limite è il recupero tramite il supporto Microsoft. Secondo Proofpoint, la società ha contattato Microsoft per segnalare questo scenario di abuso e la società ha riferito che il suo personale di assistenza clienti in grado di ripristinare le versioni dei file che risalgono a 14 giorni. Questo probabilmente si basa sul sistema di backup automatico del servizio che non è direttamente accessibile agli utenti o alle organizzazioni. Tuttavia, i ricercatori Proofpoint sostengono che hanno tentato di ripristinare le vecchie versioni dei documenti tramite il supporto Microsoft e non hanno avuto successo.

L’azienda consiglia alle organizzazioni di monitorare le modifiche alla configurazione dei file nel proprio account Office 365. Le modifiche alle impostazioni di versioning sono inusuali e dovrebbero essere trattate come comportamenti sospetti. Tra le migliori raccomandazioni ci sono: Implementazione di politiche di password complesse e l’autenticazione a più fattori, revisione di applicazioni di terze parti con OAuth accesso agli account e avere una politica di backup esterno che copre i file cloud.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!