Un ransomware chiamato SunCrypt è entrato a far parte del “cartello Maze” e, con la sua adesione, siamo in grado di ottenere informazioni su come questi gruppi stiano lavorando insieme.

A giugno, è stata divulgata la notizia che gli autori della minaccia Maze hanno creato un cartello di operazioni di ransomware per condividere informazioni e tecniche per aiutarsi a vicenda a estorcere le vittime.

Quando è iniziato, questo cartello includeva Maze e LockBit, ma si è presto allargato per includere Ragnar Locker.

Quando Maze ha formato per la prima volta questo gruppo, si sono rifiutati di rispondere a domande su come i membri del loro cartello ne beneficiassero e se ci fosse un vantaggio monetario per Maze.

SunCrypt si unisce al cartello del ransomware Maze

In un’e-mail inviata a BleepingComputer, gli operatori di un ransomware denominato SunCrypt hanno dichiarato di essere un nuovo membro del cartello Maze Ransomware.

Sulla base delle statistiche inviate a ID-Ransomware, questa famiglia di ransomware ha iniziato a funzionare nell’ottobre 2019, ma non era molto attiva.

SunCrypt ha detto a BleepingComputer che si tratta di un’operazione ransomware gestita in modo indipendente da Maze, ma come parte del cartello, hanno “canali di comunicazione a due vie con loro”, ma alla domanda sul perché si fossero uniti a questo “cartello”, è stato detto che Maze non poteva gestire il volume e aveva bisogno di aiuto esterno.

“Semplicemente non sono in grado di gestire tutto il campo operativo disponibile. La nostra principale specializzazione sono gli attacchi ransomware”

operatori di ransomware SunCrypt.

Dopo ulteriori domande, alla fine è stato detto che “condividono le entrate derivanti dall’operazione di successo”, ma non hanno fornito dettagli su ciò che Maze ha fornito per guadagnare quella quota di entrate.

Sulla base della loro dichiarazione secondo cui sono stati coinvolti perché Maze non è in grado di gestire tutti i potenziali attacchi, Maze potrebbe fornire un accesso alla rete compromessa ai membri del cartello in cambio di una quota di ingesso.

Da un campione di ransomware visto su BleepingComputer, sembra che i membri del cartello ottengano di più per i loro soldi.

Maze condivide le sue risorse con i membri del cartello

Ieri, GrujaRS è stato in grado di trovare un campione del ransomware SunCrypt in modo da poter avere un’idea migliore di come funziona il ransomware.

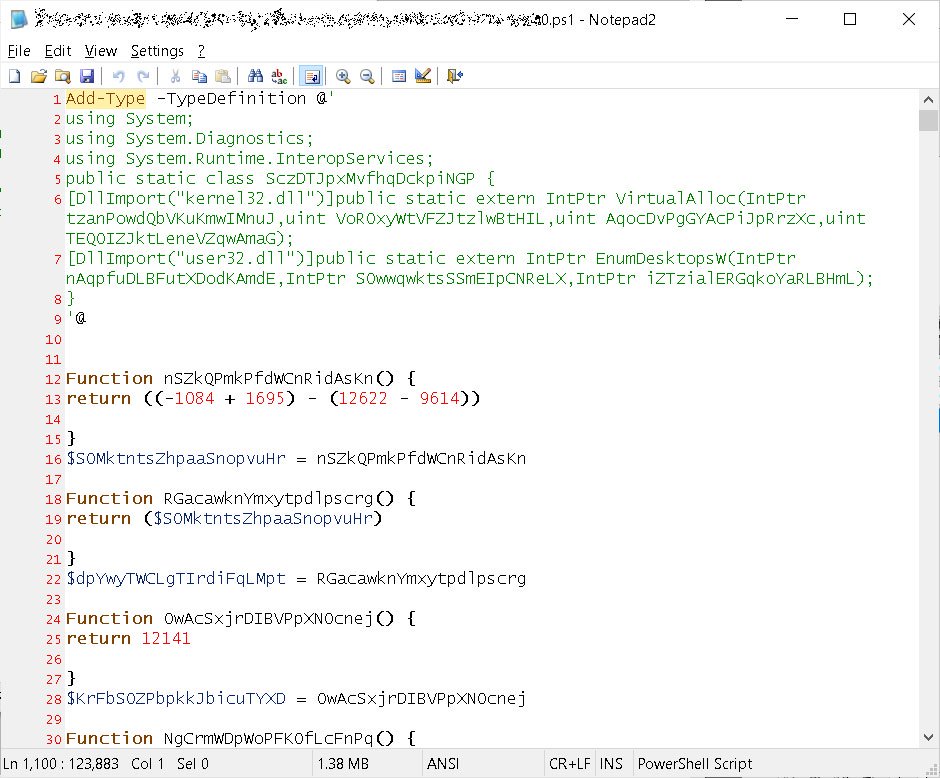

Nell’esempio seguente viene mostrato come SunCrypt Ransomware venga installato tramite uno script di PowerShell con un grado alto di offuscamento

Quando il ransomware viene eseguito, si connette all’URL http://91.218.114.31 trasmettendo le informazioni sull’attacco e sulla sua vittima.

L’utilizzo di questo indirizzo IP fornisce un altro grande indizio sui servizi che i responsabili di Maze forniscono ai membri del cartello.

Per mesi, Maze ha ospitato un sito contente tutti i dati rubati in questi mesi e ha lanciato attacchi da indirizzi IP pubblici noti. Tuttavia, in tutto questo tempo, i loro servizi rimangono intatti e non sono stati interrotti dalle forze dell’ordine.

L’indirizzo 91.218.114.31 è uno degli indirizzi che l’operazione Maze utilizza come parte della sua campagna. Nello specifico, le infezioni Maze trasmettono anche informazioni a questo indirizzo IP durante un attacco.

Questo indirizzo IP condiviso significa una delle due cose:

1) Maze sta condividendo la propria infrastruttura

2) rilascia la propria tecnologia ransomware con altri gruppi in modalità white-label.

Questa condivisione delle risorse spiegherebbe anche perché guadagnerebbero una quota di compartecipazione alle entrate per ogni pagamento di riscatto.

Il SunCrypt Ransomware

Il ransomware SunCrypt stesso è ancora in fase di analisi, ma possiamo fornire una panoramica di base del ransomware.

Il ransomware è attualmente distribuito come una DLL che, una volta eseguita, crittografa i file di un computer.

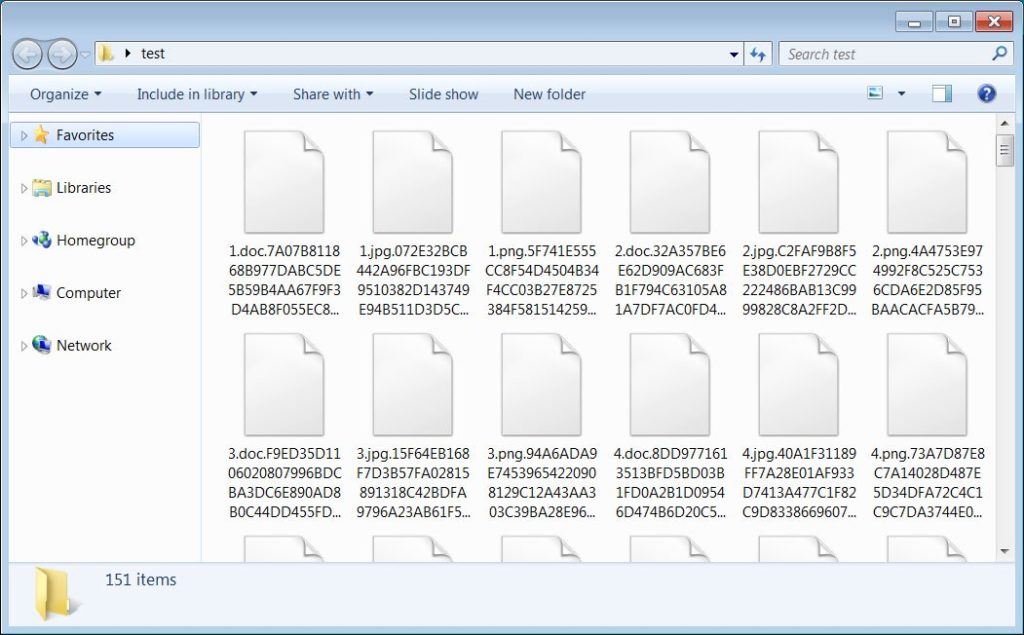

Durante la crittografia dei file, viene aggiunto un hash esadecimale alla fine di ogni nome di file. Non si sa cosa rappresenti questo hash.

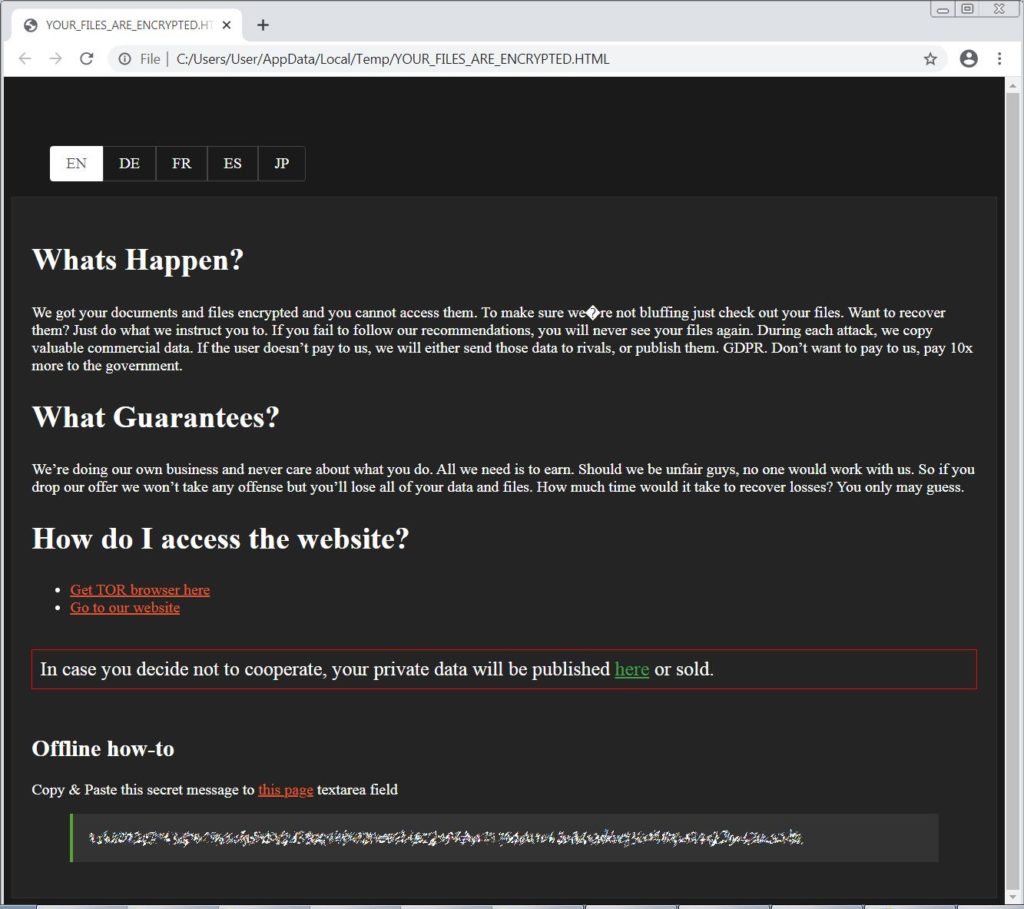

In ogni cartella viene creata una richiesta di riscatto denominata YOUR_FILES_ARE_ENCRYPTED.HTML che contiene informazioni su cosa è successo ai file della vittima e un collegamento al sito di pagamento tramite la rete Tor.

Il link Tor inserito nella richiesta di riscatto è codificato come hardcoded nell’eseguibile del ransomware. Ciò significa che ogni vittima crittografata da un particolare eseguibile SunCrypt avrà lo stesso collegamento al sito di pagamento Tor.

Il sito di pagamento Tor non ha funzionalità automatizzate e contiene semplicemente una schermata di chat in cui una vittima può negoziare un riscatto con gli autori delle minacce SunCrypt.

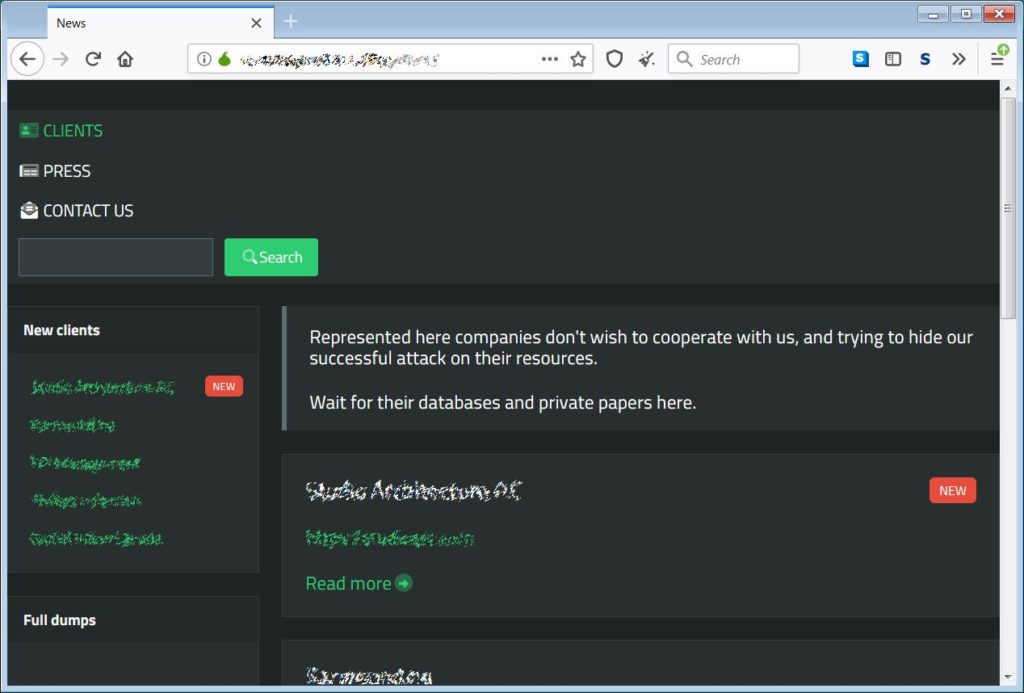

Inoltre, ogni richiesta di riscatto contiene un collegamento al sito dei dati che sono stati rubati, di SunCrypt che gli autori delle minacce avvertono verrà utilizzato per pubblicare i dati della vittima.

In questo momento, ci sono circa cinque vittime elencate sul sito di SunCrypt.

Altre operazioni ransomware che eseguono siti contente i dati rubati o hanno rubato file non crittografati per estorcere le loro vittime includono Ako, Avaddon, Clop, Conti, CryLock, DoppelPaymer, Maze, MountLocker, Nemty, Nephilim, Netwalker, Pysa / Mespinoza, Ragnar Locker, REvil, Sekhmet , Snatch e Snake.

SunCrypt è attualmente in fase di analisi per i punti deboli e non è noto se sia possibile recuperare i file gratuitamente.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!