Soprannominato VirusTotal Hacking; l’attacco ha permesso ai ricercatori di accedere a 1.000.000 di credenziali di accesso esfiltrate da portafogli crittografici non crittografati e diversi tipi di malware.

I ricercatori di sicurezza di SafeBreach hanno scoperto un modo per raccogliere enormi quantità di credenziali utente rubate solo eseguendo ricerche su VirusTotal. Per chi non lo conosce, VirusTotal è una piattaforma online utilizzata per esaminare URL e documenti sospetti.

Il problema con questa nuova scoperta è che VirusTotal può essere sfruttato per rubare grandi quantità di credenziali senza hackerare la rete di un’organizzazione o acquistare le credenziali.

Risultati della ricerca

Secondo i ricercatori di SafeBreach, potrebbero raccogliere oltre 1.000.000 di credenziali esfiltrate da portafogli di criptovaluta non crittografati e diversi tipi di malware. I ricercatori sono riusciti a condurre l’hack eseguendo semplici ricerche utilizzando una licenza e strumenti VirusTotal da $ 679.

Tutto è iniziato con la curiosità di identificare il tipo di dati che un criminale informatico o un hacker potrebbe raccogliere se hanno una licenza VirusTotal. Un utente con questa licenza può eseguire una vasta gamma di attività come la ricerca del set di dati del servizio con diverse query per rivelare il tipo di file, i dati inviati, il nome del file, il paese, il contenuto del file, ecc.

Come è stato pianificato l’hacking?

I ricercatori di SafeBreach hanno deciso di hackerare VirusTotal per determinare se un criminale informatico può sfruttare questo servizio per rubare le credenziali. La loro ricerca si basava sul metodo google hacking.

Questo metodo viene utilizzato dai criminali per eseguire la scansione di siti Web vulnerabili, shell Web, dispositivi Internet of Things e perdite di dati sensibili. I ricercatori hanno rivelato nel loro rapporto che la maggior parte dei ladri di informazioni raccoglie credenziali da varie piattaforme come forum, browser e account di posta e le scrive su un nome di file hardcoded, ad esempio all_credentials.txt.

Questo file viene quindi esfiltrato al server C2 dell’utente malintenzionato dal dispositivo di destinazione. Il team di ricercatori di SafeBreach ha utilizzato strumenti e API VirusTotal come VirusTotal Graph, search e Retrohunt per trovare file contenenti dati rubati. Il direttore della ricerca sulla sicurezza di SafeBreach, Tomer Bar, ha dichiarato che questa è una tecnica piuttosto semplice per rubare dati da VirusTotal.

È una tecnica piuttosto semplice, che non richiede una forte comprensione del malware. Tutto ciò che serve è scegliere uno dei ladri di informazioni più comuni e leggerlo online.

Tomer Bar – SafeBreach

Malware utilizzato nella ricerca

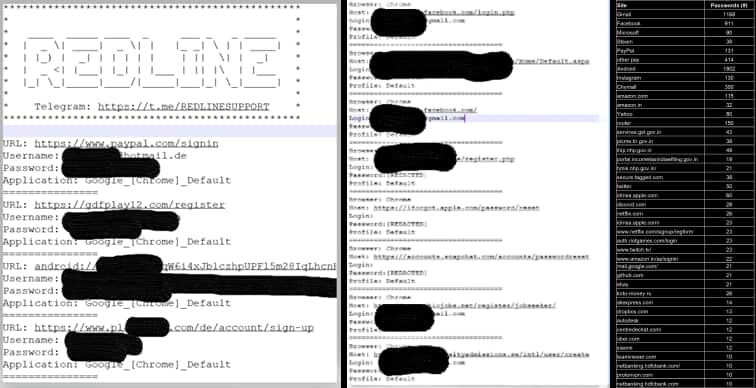

Secondo il rapporto di SafeBreach, i ricercatori hanno utilizzato malware noti come Azorult, RedLine Stealer, Raccoon Stealer e Hawkeye nel loro esperimento. Hanno anche usato forum popolari come Snatch_Cloud, DrDark per scoprire dati sensibili che sono prontamente disponibili per i criminali in VirusTotal.

Inoltre, i ricercatori hanno utilizzato VirusTotal Query per cercare i binari identificati da un motore antivirus. Hanno ottenuto 800 risultati in cambio. Quindi hanno cercato file intitolati DomainDetects.txt. Questo è uno dei nomi di file che il malware RedLine può esfiltrare. Hanno ricevuto centinaia di file esfiltrati in cambio.

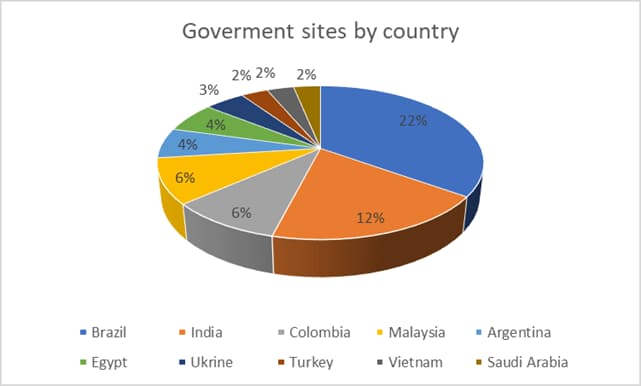

Successivamente, hanno utilizzato VirusTotal Graph per esplorare visivamente il set di dati e hanno trovato un file RAR contenente dati esfiltrati appartenenti a circa 500 vittime, tra cui 22.715 password da diversi siti Web, file più grandi con più password e URL di siti Web relativi al governo.

Abbiamo dimostrato che il metodo “VirusTotal hacking” funziona su larga scala. Un criminale che utilizza questo metodo può raccogliere un numero quasi illimitato di credenziali e altri dati sensibili dell’utente con pochissimo sforzo in un breve periodo di tempo utilizzando un approccio privo di infezioni. Lo abbiamo definito il crimine informatico perfetto, non solo per il fatto che non c’è rischio e lo sforzo è molto basso, ma anche per l’incapacità delle vittime di proteggersi da questo tipo di attività.

Tomer Bar – SafeBreach

Nessuna azione da parte di Google

Bar ha anche rivelato che la società ha informato Google (dal momento che la società controllata di Google Chronicle Security possiede VirusTotal) delle loro scoperte con raccomandazioni che i dati sensibili sul sito web dovrebbero essere immediatamente cancellati.

Tuttavia, dopo un mese, Google ha ringraziato i ricercatori per l’avviso, ma non ha eliminato nessuno dei dati / file segnalati. Pertanto, al momento della scrittura, i dati segnalati erano ancora accessibili a elementi dannosi.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!