Spear

Phishing

Lo scopo dello Spear Phishing è quello rilevare quanti utenti "cadrebbero" in trappola in caso di reale attacco ed analizzare quindi il livello di preparazione ed affidabilità degli utenti.

Spear Phishing:

definizione e spiegazione

Il principio del phishing è relativamente semplice: i truffatori confezionano e-mail, siti web e talvolta persino SMS falsificati che sembrano autentici e richiedono all’utente di fornire informazioni di accesso personali.

In questo modo, i criminali entrano in possesso dei dati di accesso degli utenti che possono utilizzare per acquisti online, social media o archivi cloud. Nella peggiore delle ipotesi riescono persino a sottrarre informazioni bancarie e relative alle carte di credito.

Uno degli aspetti subdoli del phishing è la consapevolezza dei truffatori che molti utenti non prendono molto sul serio la sicurezza delle password e ne utilizza una per più account. Questo permette loro di rubare una grande quantità di dati sensibili. Sul mercato nero digitale (dark web) queste informazioni sono vendute a caro prezzo. Inoltre, con questa tecnica i truffatori possono copiare sul computer della vittima virus e altri malware, acquisendo così il controllo dei dispositivi.

Spesso la vittima è completamente all’oscuro di tutto questo e pensa di avere aperto un’e-mail innocua o di avere visitato un sito web sicuro.

ALTRA DEFINIZIONE DELLO

SPEAR PHISHING

Lo spear phishing è una forma di frode perpetrata su Internet e una variante particolare del phishing. Anziché rivolgersi a un pubblico quanto più vasto possibile, i truffatori selezionano il loro target con la massima cura. Raccogliendo informazioni concrete sul gruppo di destinatari, i cybercriminali riescono a creare messaggi e siti web estremamente credibili. Il dispendio di risorse è più elevato, ma lo è anche la percentuale di successi.

I principali

bersagli

Chi, invece, presta attenzione e controlla con cura gli URL e i mittenti, non cade nella trappola: i siti web dannosi, infatti, non si trovano sul server che l’utente si aspetta – e di questo è possibile accorgersi usando un po’ di cautela. Ciononostante, continuano a esserci persone che non prestano l’attenzione necessaria. I criminali guadagnano sulla massa, inviando innumerevoli e-mail di spam, le quali non costano praticamente nulla al mittente.

Al contrario, lo spear phishing funziona in modo molto più mirato, selezionando con grande attenzione le sue vittime e mettendo a punto il tentativo di truffa calibrandolo esattamente sulle persone scelte.

Pertanto, il bersaglio degli attacchi sono soprattutto aziende e organizzazioni. Anche i soggetti che utilizzano questa variante di phishing sono spesso distinti rispetto ai truffatori comuni. Anziché limitarsi a raccogliere qualunque tipo di informazione per rivenderla nella darknet al miglior offerente, agiscono in modo mirato contro una vittima ben identificata per danneggiare l’azienda o l’organizzazione d’interesse.

Oltre alla sottrazione di dati bancari, questi attacchi si configurano anche come tentativi di spionaggio industriale e attacchi informatici a obiettivi militari o all’infrastruttura di una regione.

Esempio pratico di

Spear Phishing

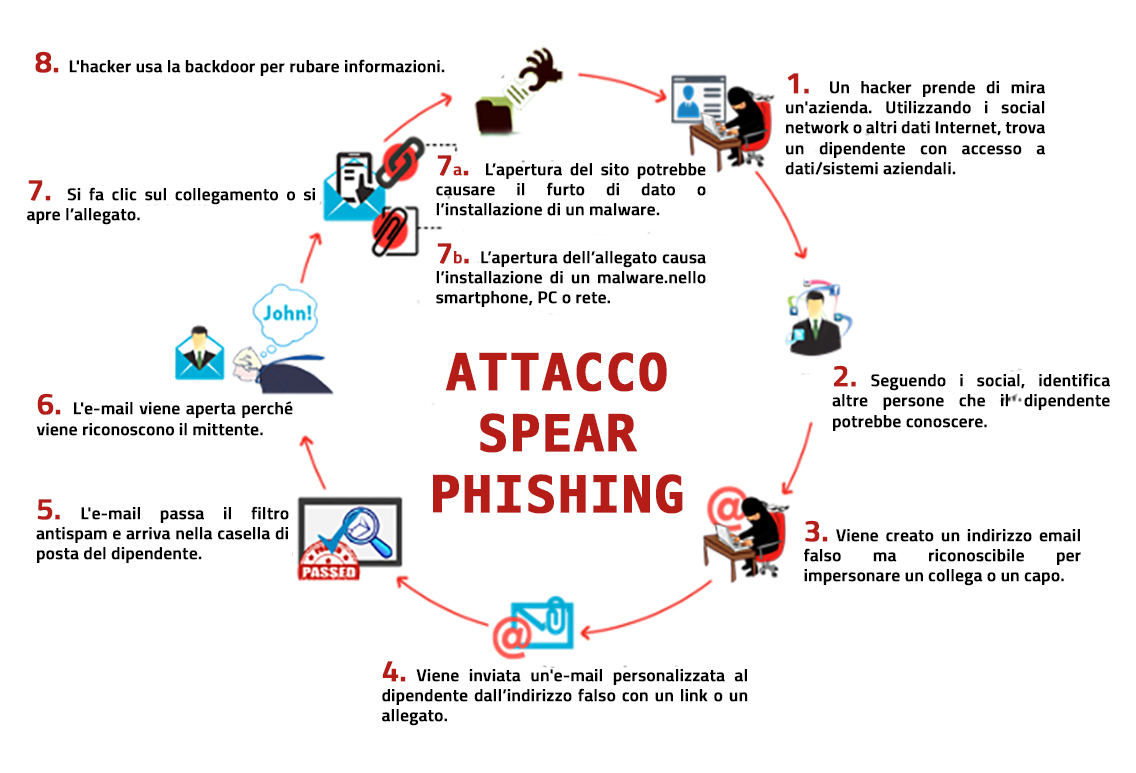

Supponiamo che un truffatore abbia scelto come vittima un’azienda internazionale. Per prima cosa cercherà di raccogliere la maggior quantità di informazione possibile: com’è strutturata l’azienda? Come avviene la comunicazione tra i collaboratori? In quali settori opera l’azienda? Anche una lista di distribuzione e-mail è importante per entrare in possesso degli indirizzi necessari. L’hacker, tuttavia, non invia l’e-mail a tutta l’azienda poiché sarebbe troppo elevato il rischio che il tentativo di truffa possa essere subito scoperto e che l’intera azienda venga allertata.

Il truffatore invia invece l’e-mail solo a persone selezionate e si rivolge specificamente a loro. L’hacker ha infatti raccolto informazioni dettagliate sui dipendenti sui social network. Di conseguenza, agli occhi della vittima il messaggio risulta particolarmente credibile. Come autore dell’e-mail, l’hacker sceglie un dipendente presumibilmente di alto grado gerarchico di un’altra filiale. Il nome e l’indirizzo del mittente possono essere falsificati con facilità; per questo, a un primo sguardo non è possibile accorgersi che l’autore del messaggio è in realtà un’altra persona.

Il truffatore inserisce in basso nell’e-mail un pulsante che, se cliccato, indirizza la vittima a un sito web, anch’esso falsificato. L’obiettivo vero e proprio viene così camuffato. Non appena l’utente accede al sito web, in background viene caricato un malware. Se il software dannoso riesce a diffondersi nel PC della vittima, il truffatore può spiare l’intera rete aziendale.

A questo punto, la vittima è ancora convinta di aver visitato un normale sito web e, magari, di avere partecipato a un sondaggio. In questo modo, il virus può diffondersi in modo indisturbato nella rete dell’azienda, permettendo al truffatore di prendere il pieno controllo o disturbare processi critici per l’azienda.

Il nostro team è a tua disposizione per informazioni sui nostri servizi. Contattaci gratuitamente.