Il gruppo di hacker noto come “Pink Drainer” è stato identificato come responsabile di una serie di attacchi di phishing, in cui si sono spacciati per giornalisti al fine di compromettere gli account di Discord e Twitter per condurre furti di criptovalute.

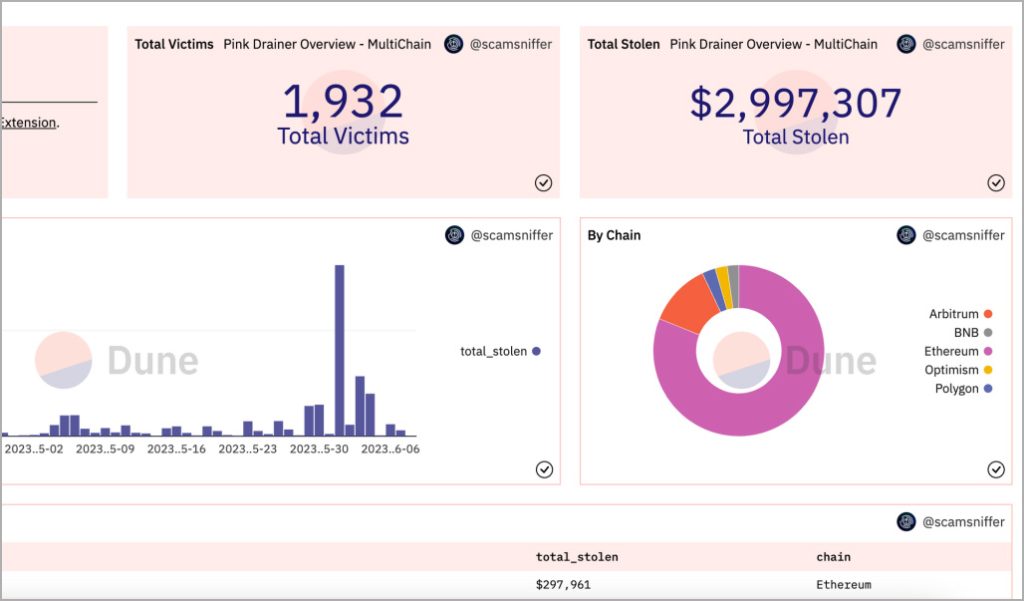

Secondo gli analisti di ScamSniffer, Pink Drainer è riuscito a compromettere con successo gli account di 1.932 vittime, rubando risorse digitali del valore di circa $2.997.307 su Mainnet e Arbitrum.

I bot di monitoraggio on-chain di ScamSniffer hanno individuato l’attacco quando sono stati sottratti $327.000 di NFT da una singola persona.

Si ritiene che Pink Drainer abbia preso di mira diverse personalità e progetti noti, tra cui il CTO di OpenAI Mira Murati, Steve Aoki, Evmos, Pika Protocol, Orbiter Finance, LiFi, Flare Network, Cherry Network e Starknet.

Impersonare i giornalisti

L’approccio utilizzato da Pink Drainer coinvolge il social engineering, in cui gli autori si fingono giornalisti di media popolari come Cointelegraph e Decrypt, conducendo interviste false con le vittime.

Dopo aver guadagnato la fiducia delle vittime, gli attaccanti richiedono loro di completare una verifica KYC (Know Your Customer) per dimostrare la propria identità e vengono indirizzate a siti web utilizzati per rubare i token di autenticazione di Discord.

Questi siti si presentano come bot dannosi, ad esempio un bot di verifica chiamato Carl, e alle vittime viene detto di aggiungere segnalibri contenenti codice JavaScript dannoso utilizzando un pulsante “Trascinami” sulla pagina fraudolenta.

Questo codice ruba i token di autenticazione di Discord, consentendo agli aggressori di assumere il controllo degli account senza conoscere le credenziali dell’utente o ottenere il codice di autenticazione a due fattori.

Una volta ottenuto il controllo dell’account, gli aggressori si fanno passare per amministratori e rimuovono gli altri amministratori per compiere furti di risorse digitali e accedere a informazioni sensibili.

Nel caso in cui l’account appartenga a una figura pubblica o a un progetto con molti follower, gli aggressori utilizzano l’accesso per promuovere false promozioni, truffe di criptovalute e pagine di phishing.

È importante rimanere vigili e trattare con cautela le comunicazioni provenienti dai media.

Gli investitori in criptovaluta dovrebbero essere cauti e non fidarsi automaticamente di promozioni pubblicate da account legittimi. È consigliabile confermare l’autenticità di omaggi e token verificando il sito web della piattaforma e altri canali di social media.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!