Il plug-in POST SMTP Mailer per WordPress, ampiamente utilizzato su 300.000 siti web, è stato identificato con due vulnerabilità che potrebbero consentire ad attaccanti di assumere il controllo completo dell’autenticazione di un sito.

Risalente al mese scorso, i ricercatori di sicurezza Ulysses Saicha e Sean Murphy hanno individuato e segnalato al fornitore due problematiche attraverso il programma bug bounty di Wordfence.

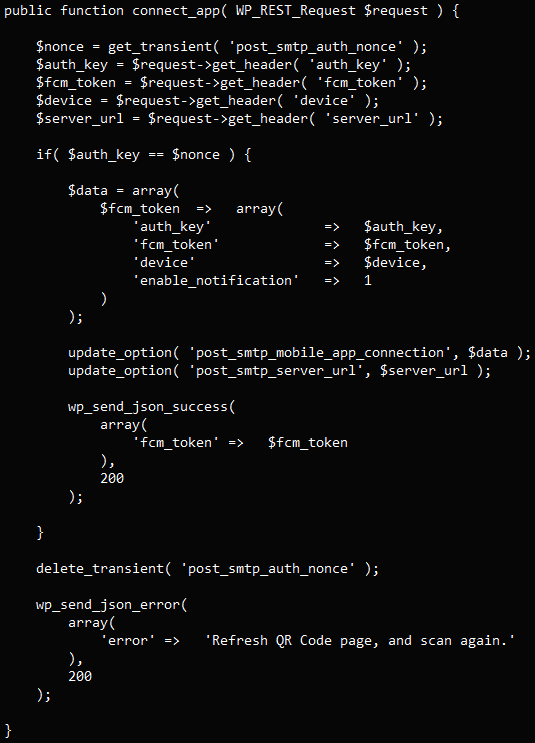

La prima vulnerabilità, denominata CVE-2023-6875, è un grave problema di bypass dell’autorizzazione derivante da un errore di “type juggling” nell’endpoint REST dell’app di connessione. Questo problema coinvolge tutte le versioni del plug-in fino alla 2.8.7. Un utente non autenticato potrebbe sfruttare questa falla per reimpostare la chiave API e accedere a informazioni sensibili, tra cui le e-mail di reimpostazione della password.

L’attaccante può utilizzare una funzione relativa all’app mobile per impostare un token valido con valore zero per la chiave di autenticazione, attivando così la reimpostazione della password per l’amministratore del sito e assumendo il controllo completo dell’account.

La seconda vulnerabilità, identificata come CVE-2023-7027, è una problematica di cross-site scripting (XSS) causata da una scarsa sanificazione dell’input e dall’escape dell’output. Questa falla colpisce tutte le versioni del plug-in fino alla 2.8.7, consentendo agli aggressori di inserire script arbitrari nelle pagine web del sito.

Wordfence ha notificato il fornitore di queste gravi vulnerabilità l’8 dicembre 2023, inviando un rapporto e successivamente un exploit proof-of-concept (PoC) il 15 dicembre. La vulnerabilità XSS è stata segnalata il 19 dicembre 2023, seguita da un PoC il giorno successivo.

Il fornitore ha risposto rilasciando la versione 2.8.8 di POST SMTP il 1° gennaio 2024, che include correzioni di sicurezza per entrambi i problemi. Tuttavia, secondo le statistiche di wordpress.org, circa 150.000 siti eseguono ancora versioni vulnerabili precedenti alla 2.8, mentre migliaia potrebbero essere a rischio anche nelle versioni 2.8 e successive, considerando che ci sono stati circa 100.000 download della patch.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!