Gli attacchi di phishing mobile rivolti ai dipendenti dell’energia sono aumentati del 161% rispetto ai dati dello scorso anno (H2 2020) e la tendenza non mostra segni di rallentamento.

Mentre i pericoli dei dispositivi obsoleti e vulnerabili affliggono tutti i settori, un nuovo rapporto della società di sicurezza informatica Lookout indica che l’energia è la più presa di mira, seguita da finanza, prodotti farmaceutici, governo e produzione.

In termini di targeting geografico, l’Asia del Pacifico è in cima alla lista, seguita dall’Europa e poi dal Nord America. Tuttavia, c’è una tendenza crescente negli attacchi di phishing che prendono di mira il settore energetico globale in tutto il mondo

| 3Q202 | 4Q2020 | 1Q2021 | 2Q2021 | MEDIA | |

| EMEA | 10.8% | 9.7% | 21.1% | 21.7% | 15.8% |

| Nord America | 6.8% | 7.0% | 15.0% | 15.9% | 11.2% |

| APAC | 2.9% | 3.8% | 21.8% | 24.2% | 13.2% |

| Tutto il mondo | 7.7% | 7.7% | 19.1% | 20.0% | 13.6% |

| Tutte le altre industrie | 6.6% | 6.2% | 14.1% | 14.1% | 10.2% |

SORGENTE:LOOKOUT

Il phishing mobile è aumentato nella prima metà del 2021, con quasi il 20% di tutti i dipendenti nel settore energetico preso di mira in attacchi di phishing, portando a un aumento del 161% rispetto ai sei mesi precedenti.

Raccolta delle credenziali VPN

Con così tante persone che lavorano da casa a causa della pandemia di COVID-19, molti dipendenti utilizzano le VPN per accedere alle reti aziendali. Sfortunatamente, questo accesso remoto a una rete aziendale rappresenta un obiettivo interessante per gli attaccanti, che utilizzano il phishing per rubare credenziali VPN o credenziali di dominio.

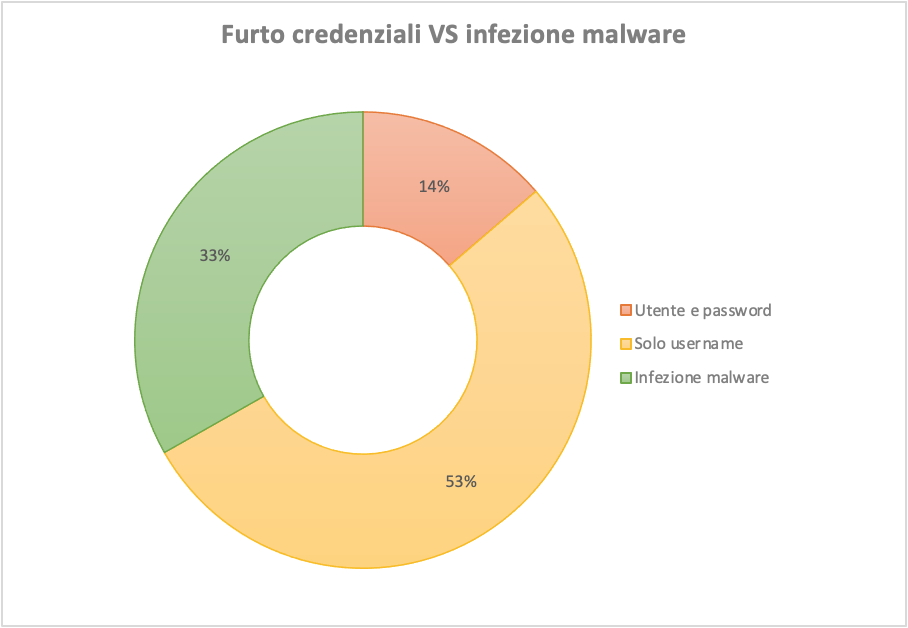

Nel 67% di tutti i casi di phishing analizzati dai ricercatori di Lookout, gli attori delle minacce hanno effettuando un furto di credenziali. Per condurre queste campagne, gli aggressori utilizzano e-mail, SMS, app di phishing e pagine di accesso a siti aziendali falsi.

Queste credenziali consentono di accedere alle reti interne, possono quindi essere utilizzate per ulteriori movimenti laterali e per trovare ulteriori punti di attacco.

Una volta dentro si possono individuare i sistemi vulnerabili e lanciare attacchi contro i sistemi di controllo industriali che come sappiamo non sono proprio i sistemi più aggiornati e patchati esistenti….

Attacchi phishing Il problema di Android

Secondo il rapporto di Lookout, la superficie di attacco più significativa deriva dal 56% degli utenti Android che eseguono versioni obsolete e vulnerabili del sistema operativo.

“Versioni obsolete dei sistemi operativi Google e Apple sono ancora in uso nel settore energetico. Le vecchie versioni espongono le organizzazioni a centinaia di vulnerabilità che possono essere sfruttate da malintenzionati che cercano di accedere all’ambiente di un’organizzazione“, spiega il rapporto di Lookout.

Un anno dopo il rilascio di Android 11, la telemetria di Lookout ha mostrato che solo il 44,1% dei dispositivi Android attivi lo utilizzava.

| Android — 12 mesi dopo il rilascio di Android 11 | ||

| Versione OS | Percentuale dispositivi | Numero di Vulnerabilità |

| 11 | 44.1% | >130 |

| 10 | 30.5% | >120 |

| 9 | 15.4% | >90 |

| 8 | 6.9% | >120 |

| iOS — 12 mesi dopo il rilascio di iOS 14 | ||

| Versione OS | Percentuale dispositivi | Numero di Vulnerabilità |

| 14 | 84.9% | >50 |

| 13 | 7.3% | >195 |

| 12 | 5.5% | >65 |

| 11 | 0.2% | >130 |

Al contrario, gli iPhone sono molto meno vulnerabili allo sfruttamento, poiché la maggior parte degli utenti iOS utilizza l’ultima versione.

Alcuni dei difetti delle versioni più datate di Android sono facilmente sfruttabili, oltre che essere pittoreschi e belli, colpendo l’intere base di utenti e utilizzatori dei dispositivi.

Ad esempio, CVE-2020-16010 in Chrome può essere banalmente sfruttato attraverso una pagina HTML appositamente predisposta, considerando la popolarità del browser, sarebbe esposto su tutti i telefoni Android obsoleti.

Il riskware è un problema più grande del malware

Le app che richiedono autorizzazioni rischiose e accedono a dati sensibili sul dispositivo sono ora un problema più grande del malware “puro”, poiché è molto più facile da far passare attraverso il controllo dell’app store.

Molte di queste app si connettono a server nascosti e inviano vari tipi di dati che sono irrilevanti per le loro funzionalità principali ma che costituiscono comunque un grande rischio per l’utente e l’organizzazione per la quale lavora.

Spyware, keylogger, trojan e persino dropper di ransomware rimangono un problema, ma è più probabile che vengano implementati in attacchi altamente mirati, quindi i loro volumi di distribuzione sono significativamente più piccoli.

Pertanto, la formazione dei dipendenti è fondamentale per ridurre al minimo le falle di sicurezza, poiché il fattore umano rimane il rischio maggiore per l’installazione di riskware e l’apertura di collegamenti sospetti.

Lookout segnala che una singola sessione di formazione anti-phishing si traduce in un 50% di clic in meno sui link di phishing per i prossimi 12 mesi.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!