Oggi parleremo di “EchoSpoofing”, la campagna di phishing che ha fatto tremare persino i giganti della sicurezza informatica. Mettetevi comodi, prendete il vostro caffè al gingseng preferito (magari in una tazza anti-keylogger) e immergiamoci in questo affascinante mondo di inganni digitali.

L’Opera d’Arte del Phishing

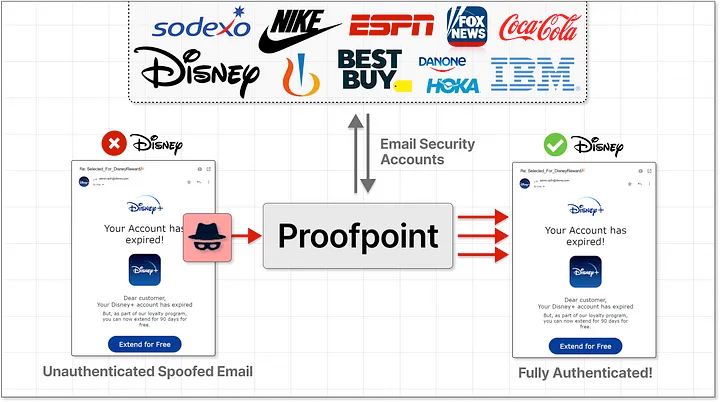

Immaginate di ricevere un’email da Disney+ che vi offre un abbonamento a vita per soli $9.99. Troppo bello per essere vero? Beh, lo è. Ma ecco il colpo di scena: questa email sembra perfettamente legittima, con tanto di autenticazione SPF e firma DKIM. È come se Topolino in persona ve l’avesse mandata. Spoiler: non è stato Topolino.

Authentication-Results: mx.google.com;

dkim=pass [email protected] header.s=ppdkim header.b=MVl6clAB;

spf=pass (google.com: domain of [email protected] designates 205.220.164.148 as permitted sender) [email protected];

dmarc=pass (p=NONE sp=NONE dis=NONE) header.from=disney.com

ppdkim - The DKIM key code generated by Disney to be used with Proofpoint (pp)

205.220.164.148 - The Disney dedicated Proofpoint outbound server (mx0a-00278502.pphosted.com)Il Genio (Malvagio) dietro l’Operazione

I nostri antagonisti hanno escogitato un piano degno di un film di Ocean’s Eleven (versione cyber). Hanno sfruttato una configurazione fin troppo permissiva dei server di relay email di Proofpoint, il guardiano della posta elettronica dell’87% delle aziende Fortune 100. È come se avessero trovato la chiave universale per le caselle postali del mondo aziendale.

Come Funziona questa Magia Nera?

- Il Trucco dell’SMTP: Gli attaccanti usano un server SMTP per creare email con intestazioni false. È come indossare una maschera di Paperino per entrare a Disneyland.

- Il Passaggio Segreto di Office365: Queste email vengono poi inoltrate attraverso account Office365 compromessi. Microsoft, ignara, le tratta come email legittime. È come se il buttafuori del club più esclusivo lasciasse entrare chiunque indossi una cravatta, senza controllare l’ID.

- Il Tocco Finale di Proofpoint: Qui arriva la magia. Le email passano attraverso i server Proofpoint delle aziende target, ottenendo il sigillo di autenticità. È come se il falsario ottenesse un certificato di autenticità per la sua Monna Lisa contraffatta.

I Numeri da Capogiro

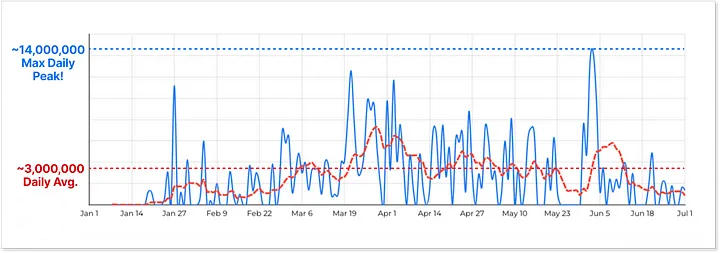

Pensavate che le vostre 100 email al giorno fossero troppe? Gli hacker dietro EchoSpoofing hanno inviato in media 3 milioni di email al giorno, con picchi di 14 milioni. È come se ogni abitante di New York ricevesse quasi due email di phishing al giorno.

L’Arsenal

- PowerMTA: Il software usato per l’invio massivo di email. È come avere un cannone per sparare spam invece di un fucile ad acqua.

- VPS su OVH: I server virtuali da cui partono le email. Pensate a loro come ai covi segreti dei super cattivi, ma in versione cloud.

La Risposta dei Buoni

Guardio Labs e Proofpoint hanno unito le forze come una vera e propria Justice League digitale. Hanno lavorato per:

- Identificare e bloccare gli account Office365 compromessi (anche se Microsoft sembra avere i suoi tempi… 7 mesi)

- Implementare nuovi controlli basati sull’header X-OriginatorOrg. È come chiedere una password segreta oltre al biglietto d’ingresso.

- Migliorare la configurazione predefinita di Proofpoint per evitare futuri abusi. Hanno essenzialmente rinforzato le serrature del caveau.

Conclusione

EchoSpoofing ci ricorda che nel mondo della sicurezza informatica, anche i giganti possono avere i piedi d’argilla. È un promemoria che la vigilanza deve essere costante e che a volte, la soluzione a problemi complessi può essere sorprendentemente semplice (come un header aggiuntivo).

Ricordate, amici hacker etici: restate vigili, patched, e per l’amor del cielo, pensateci due volte prima di cliccare su quel link per l’abbonamento Disney+ scontato. Potrebbe costarvi più di $9.99.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!