Oggi parliamo di come alcune delle più grandi aziende tech al mondo hanno deciso di proteggere i nostri dispositivi con lo stesso impegno con cui noi proteggiamo la password del Wi-Fi del bar sotto casa.

NON FIDARTI

Immaginate di essere un hacker malintenzionato (solo per questo articolo, mi raccomando!) e di scoprire che potete accedere a centinaia di modelli di PC di marche come Gigabyte, Dell, Lenovo, Supermicro e Acer con la stessa facilità con cui entrate nel vostro account Facebook. Beh, non c’è bisogno di immaginare, perché è esattamente quello che è successo!

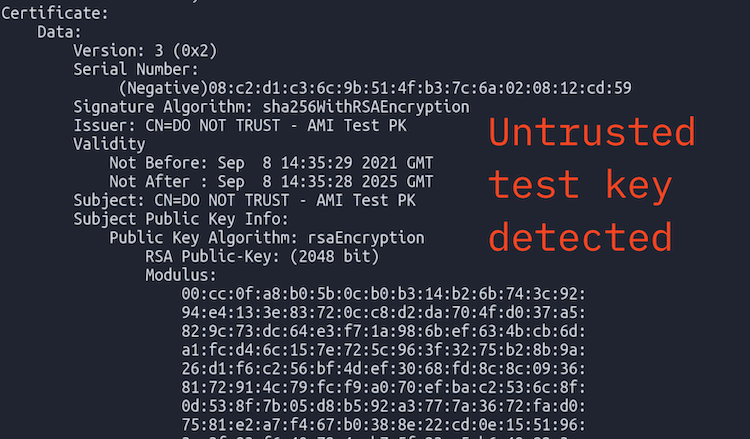

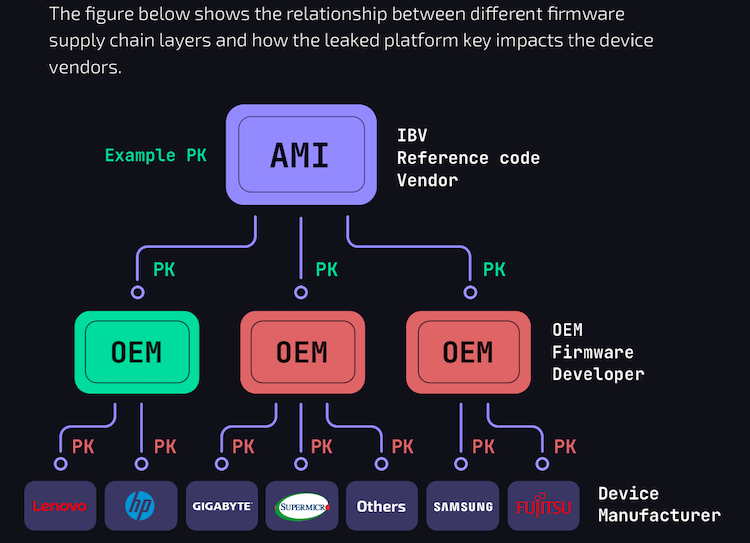

Grazie a un report della società di sicurezza Binarly, abbiamo scoperto che questi giganti tech hanno fatto un lavoro così accurato nel proteggere i nostri dispositivi che hanno letteralmente copiato e incollato le chiavi di test fornite dallo sviluppatore UEFI. E indovinate un po’? Queste chiavi erano etichettate con un bel “NON FIDARTI” in maiuscolo. Evidentemente, per qualcuno, questo era un invito a fidarsi ciecamente.

Analisi Tecnica (con un pizzico di sarcasmo)

Entriamo nel tecnico, ma non preoccupatevi, sarà divertente. Il cuore del problema sta nel Secure Boot, quel meccanismo che dovrebbe proteggere il vostro computer durante l’avvio, prima che il sistema operativo si carichi. È considerato il “santo graal della sicurezza della piattaforma”. Immaginate ora che questo santo graal sia in realtà una tazza di plastica con su scritto “NON USARE PER BERE” che tutti stanno usando per servire champagne a una festa di gala.

La chiave crittografica utilizzata per verificare l’autenticità del software dovrebbe essere segreta, unica e nota solo al produttore. Invece, una singola chiave, condivisa allegramente su GitHub (perché perché no?), è stata scoperta a “proteggere” probabilmente milioni di dispositivi in tutto il mondo. È come se avessero messo la chiave di casa sotto lo zerbino con sopra scritto “QUI NON C’È LA CHIAVE”.

La Scala del Problema

Questo pasticcio non è un problema recente. No, no. Questa perla di saggezza informatica si estende per ben 12 anni, dal 2012 al giugno 2024. Stiamo parlando dell’8-10% delle immagini firmware nel dataset di Binarly che utilizzano queste chiavi “non fidate”. La lista completa dei dispositivi colpiti contiene quasi 900 modelli. È come se avessero organizzato una festa per hacker e avessero invitato tutti i nostri dispositivi.

Il PKFail

I ricercatori hanno battezzato questo problema della catena di approvvigionamento del firmware come “PKFail”. Un nome che suona come il suono che fa la vostra testa quando sbatte contro la tastiera leggendo queste notizie.

Con l’accesso alla chiave della piattaforma, un attaccante può bypassare il Secure Boot e caricare codice malevolo che appare legittimamente firmato. È come avere un pass VIP per il backstage di un concerto, solo che in questo caso il concerto è il vostro computer e il backstage sono tutti i vostri dati sensibili.

Le Implicazioni

Teoricamente, il malware potrebbe essere eseguito all’avvio prima dell’avvio del sistema operativo. I ricercatori hanno persino dimostrato una prova di concetto. È come se il ladro entrasse in casa vostra, si mettesse comodo sul divano e aspettasse che voi torniate per dirvi “Sorpresa! Sono qui da prima che tu arrivassi!”.

E le soluzioni rapide? Ah, che bella battuta! Molti dispositivi più vecchi non sono più supportati, e gli utenti potrebbero dover installare nuovi aggiornamenti del firmware sui dispositivi più recenti quando disponibili. Aggiornare l’UEFI (alias BIOS) a volte richiede conoscenze tecniche. È come se vi dicessero “Ehi, la tua casa è in fiamme. Ecco un secchio d’acqua e un manuale di 500 pagine su come spegnere incendi. Buona fortuna!”.

Una buona notizia, è che BINARLY ha rilasciato un tool dove poter verificare se il vostro firmware è più condiviso di un video di simpatici gattini

Conclusione:

In conclusione, cari lettori, questa storia ci insegna che anche i giganti della tecnologia a volte inciampano sui propri piedi. È un promemoria che la sicurezza informatica non è un gioco da ragazzi, anche se in questo caso sembra che qualcuno l’abbia trattata proprio così.

Come hacker etici, il nostro compito è quello di evidenziare questi problemi e spingere per soluzioni migliori. Nel frattempo, restate vigili, tenete d’occhio gli aggiornamenti del firmware e, per l’amor del cielo, non usate “123456” come password. Almeno voi.

E ricordate: la prossima volta che qualcuno vi dice di non fidarvi, forse, solo forse, dovreste ascoltarlo. Specialmente se quel qualcuno è lo sviluppatore del software che dovrebbe proteggere il vostro dispositivo.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!