Ehi tu, sì proprio tu che stai leggendo! Pensavi che bastasse non cliccare sui link sospetti per essere al sicuro? Beh, ho una notizia per te: i cattivoni del web hanno trovato un nuovo giochetto per farti sudare freddo. Si chiama AppDomainManager Injection, e sta diventando il tormentone dell’estate… per gli hacker, ovviamente!

Cos’è questa AppDomainManager Injection?

Immagina di avere una porta di servizio nascosta in casa tua che pensavi fosse sigillata, ma che in realtà può essere aperta con un po’ di ingegno. Ecco, l’AppDomainManager Injection è più o meno così, ma per il tuo computer. È un trucchetto che sfrutta una caratteristica del .NET Framework di Microsoft per far eseguire codice malevolo al tuo PC, facendogli credere che sia tutto perfettamente legale e legittimo. Furbo, vero?

Pillola Tecnica #1

L'AppDomainManager Injection sfrutta il meccanismo di reindirizzamento delle versioni del .NET Framework.

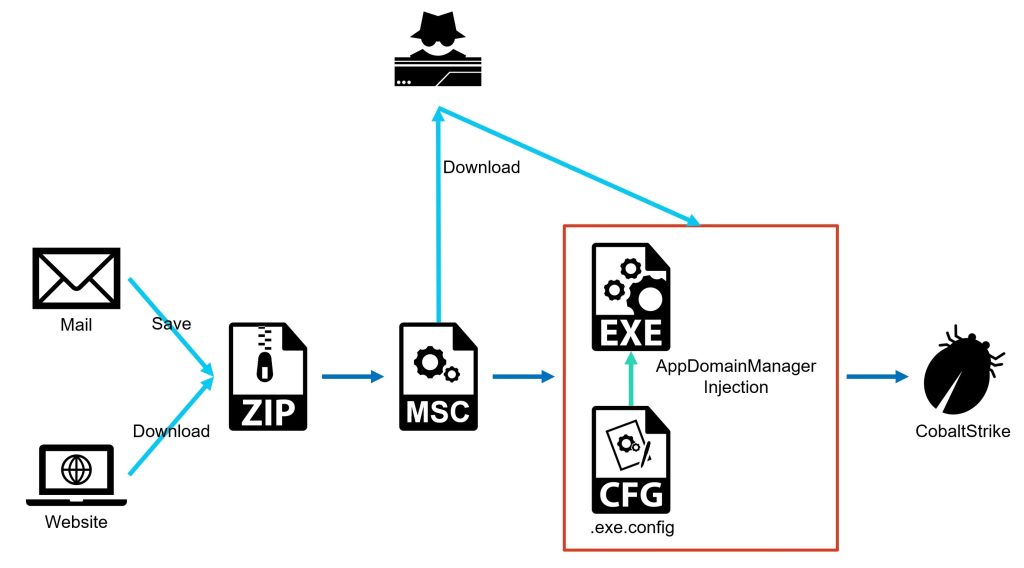

Creando un file di configurazione specifico (tipo oncesvc.exe.config), gli attaccanti possono far caricare a un file EXE legittimo una DLL esterna malevola. Questa DLL contiene una classe che eredita da AppDomainManager, permettendo l'esecuzione di codice maligno attraverso la funzione InitializeNewDomain.Come Ti Fregano

- Ti mandano un bel file ZIP, magari via email o facendotelo scaricare da un sito.

- Dentro c’è un file MSC che sembra innocuo, magari con l’icona di un PDF.

- Lo apri e… TADAA! Il gioco è fatto.

Ma la vera chicca è questa cosa chiamata “GrimResource”. Con questa tecnica, non c’è nemmeno bisogno che tu clicchi su nulla all’interno del file MSC. Praticamente, sei fregato solo aprendolo. Complimenti!

Pillola Tecnica #2

GrimResource permette l'esecuzione di azioni malevole senza richiedere interazioni dell'utente all'interno del file MSC. Sfrutta apds.dll per eseguire codice JavaScript incorporato, portando all'esecuzione di un binario Microsoft legittimo (oncesvc.exe) con una configurazione malevola.Chi Sono i Cattivoni?

Sembra che dietro a questi attacchi ci siano dei gruppi sponsorizzati da stati nazionali. Sì, hai capito bene: governi che pagano hacker per fare i dispettosi. Il principale indiziato è APT41, un gruppo che adora prendere di mira agenzie governative e militari in Asia. Se lavori per il governo taiwanese, l’esercito filippino o nel settore energetico in Vietnam, beh… forse è il caso che inizi a preoccuparti un po’ di più!

Come Difendersi (O Almeno Provarci)

- Aggiorna, aggiorna, aggiorna! So che è noioso, ma fallo. Punto.

- Non aprire file da sconosciuti. Sì, nemmeno se promettono foto di gattini. Soprattutto se promettono foto di gattini!

- Usa un buon antivirus. E per “buono” intendo uno che non sia stato scaricato da “softwarepiratagratis.ru”.

- Tieni d’occhio i file di configurazione sospetti. Se vedi un .config dove non dovrebbe esserci, inizia a sudare freddo.

- Educa il tuo team. Se lavori in un’azienda, assicurati che anche il tuo collega Gino del piano di sotto sappia di cosa stiamo parlando.

Pillola Tecnica #3

Per migliorare la detection, considera l'implementazione di regole YARA specifiche per identificare pattern sospetti nei file di configurazione .NET e monitora attivamente l'esecuzione di binari Microsoft legittimi con parametri inusuali.Conclusione

L’AppDomainManager Injection è solo l’ultima moda in fatto di attacchi informatici. Domani ci sarà qualcos’altro. Il punto è: stai attento, tieni gli occhi aperti e, per l’amor del cielo, smetti di usare “123456” come password!

Ricorda: nel mondo della cybersecurity, la paranoia non è un disturbo, è un requisito professionale. Quindi, sii paranoico, ma con stile!

Indicatori di compromissione (IoC)

- krislab[.]site

- msn-microsoft[.]org

- s2cloud-amazon[.]com

- s3bucket-azure[.]online

- s3cloud-azure[.]com

- s3-microsoft[.]com

- trendmicrotech[.]com

- visualstudio-microsoft[.]com

- xtools[.]lol

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!