Gli utenti dei dispositivi NAS (Network Attached Storage) QNAP stanno segnalando attacchi ai loro sistemi con il ransomware eCh0raix, noto anche come QNAPCrypt.

L’autore dietro questo particolare malware ha intensificato la propria attività circa una settimana prima di Natale, assumendo il controllo dei dispositivi con privilegi di amministratore.

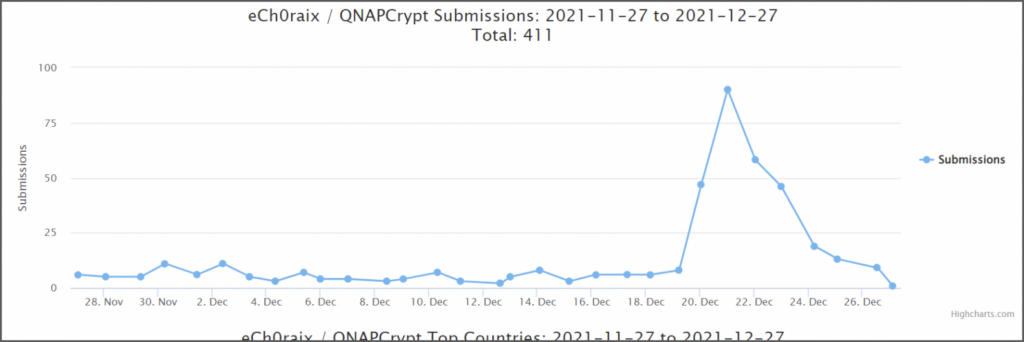

Il conteggio degli attacchi aumenta prima di Natale

Utenti che gestiscono i sistemi QNAP e Synology NAS hanno segnalato regolarmente attacchi ransomware eCh0raix, ma molti di loro hanno iniziato a rivelare incidenti intorno al 20 dicembre.

Il salto nel numero di attacchi è confermato dal servizio ID ransomware, dove gli invii hanno iniziato ad aumentare il 19 dicembre e si sono ridotti verso il 26 dicembre.

Il vettore di infezione iniziale rimane poco chiaro al momento. Alcuni utenti ammettono di essere stati imprudenti e di non aver protetto adeguatamente il dispositivo (es. esporlo a Internet tramite una connessione non sicura); altri affermano che una vulnerabilità in Photo Station di QNAP ha permesso agli aggressori di provocare il caos.

Sì, lo so che sono un totale idiota per averlo lasciato aperto a questo tipo di hack, ma non l’ho preso sul serio. Ho sempre pensato che nessuno volesse il piccoletto e sarò il primo a dire che mi sbagliavo!

Indipendentemente dal percorso di attacco, sembra che il ransomware eCh0raix crei un utente nel gruppo di amministratori, che consente loro di crittografare tutti i file sul sistema NAS.

Gli utenti QNAP, alcuni dei quali utilizzano il dispositivo NAS per scopi aziendali, hanno segnalato che il malware ha crittografato immagini e documenti.

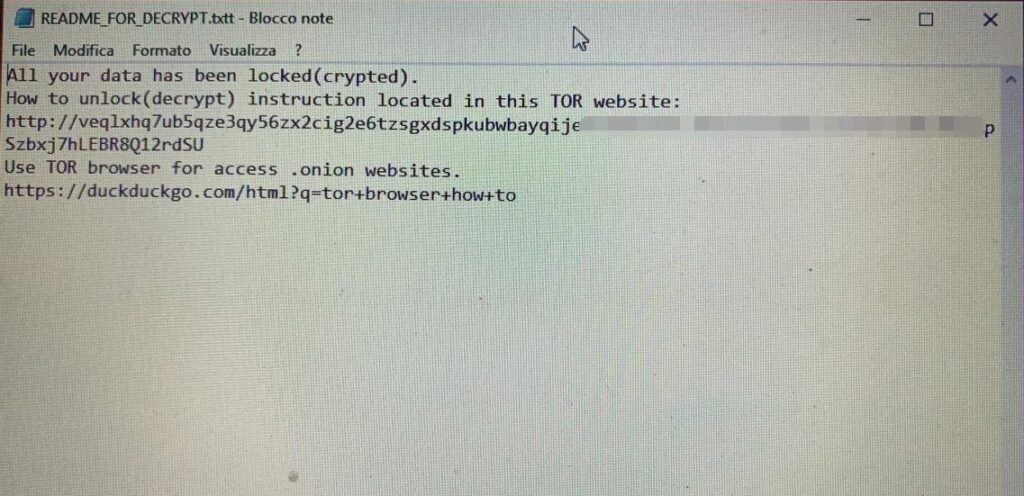

A parte il picco nel numero di attacchi, ciò che spicca in questa campagna è che l’autore ha sbagliato a digitare l’estensione per la richiesta di riscatto e ha utilizzato l’estensione “.TXTT”.

Sebbene ciò non impedisca la visualizzazione delle istruzioni, potrebbe creare un problema per alcuni utenti, che dovranno puntare il sistema operativo per aprire il file con un programma specifico (es. Blocco note) o caricarlo in tale programma.

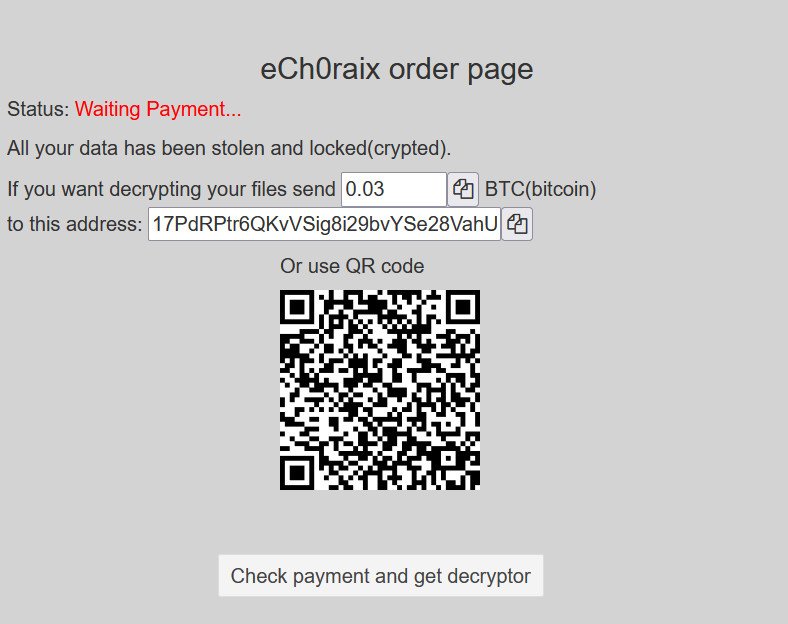

Le richieste di ransomware ech0raix che vanno da .024 ($ 1.200) a .06 bitcoin ($ 3.000). Alcuni utenti non avevano opzioni di backup e hanno dovuto pagare l’autore per recuperare i propri file.

È importante notare che esiste un decryptor gratuito per i file bloccati con una versione precedente (prima del 17 luglio 2019) del ransomware eCh0raix. Tuttavia, non esiste una soluzione gratuita per decrittografare i dati bloccati dalle ultime varianti del malware (versioni 1.0.5 e 1.0.6).

Gli attacchi con eCh0raix/QNAPCrypt sono iniziati a giugno 2019 e da allora sono stati una minaccia costante. QNAP all’inizio di quest’anno ha avvisato i suoi utenti di un’altra raffica di attacchi eCh0raix, mirando a dispositivi con password deboli.

Cyberteam è disponibile per aiutare tutti coloro che utilizzano questi dispositivi per garantire una protezione adeguata dei NAS e dei dati che archiviano.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!