Il gruppo di ransomware BlackCat (noto anche come ALPHV) sta conducendo campagne di malvertising per attirare le persone verso pagine false che imitano il sito Web ufficiale dell’applicazione di trasferimento file WinSCP per Windows. Tuttavia, invece di fornire il legittimo software, queste pagine distribuiscono programmi di installazione contenenti malware.

WinSCP (Windows Secure Copy) è un client gratuito e open source molto diffuso utilizzato per il trasferimento sicuro di file tramite protocolli come SFTP, FTP, S3 e SCP. Ogni settimana, viene scaricato circa 400.000 volte solo da SourceForge.

BlackCat sfrutta l’applicazione WinSCP come esca per infettare potenzialmente i computer di amministratori di sistema, amministratori Web e professionisti IT, al fine di ottenere un accesso iniziale alle preziose reti aziendali.

Gli analisti di Trend Micro, noto partner Euro Informatica, hanno scoperto questo nuovo vettore di infezione ransomware ALPHV, che coinvolge campagne pubblicitarie che promuovono pagine false all’interno dei risultati di ricerca di Google e Bing.

Da WinSCP a CobaltStrike

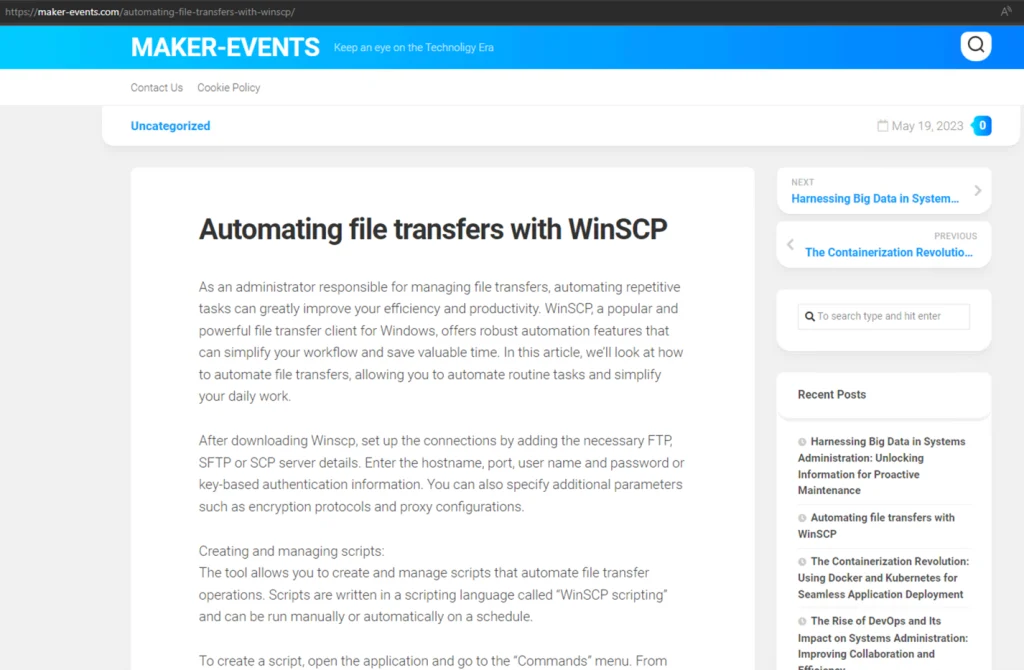

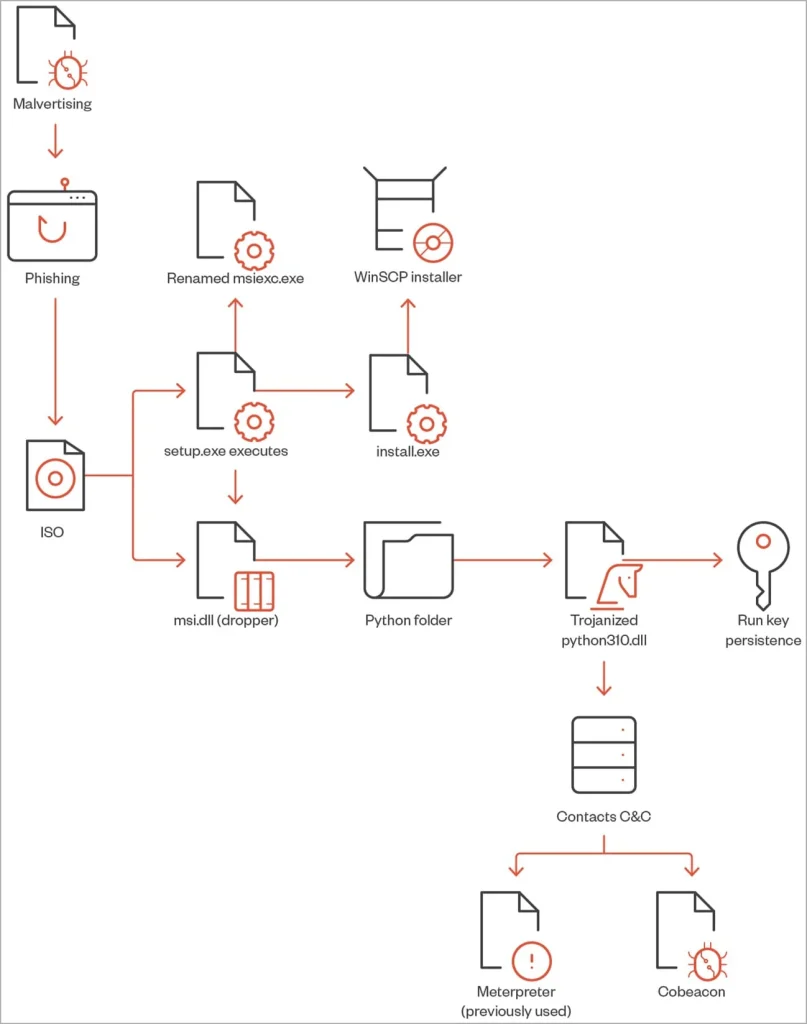

L’attacco di BlackCat, osservato da Trend Micro, si avvia quando la vittima cerca “Download di WinSCP” su Bing o Google e viene presentata con risultati dannosi promossi in cima ai siti di download sicuri di WinSCP.

Le vittime cliccano su questi annunci e visitano un sito web che ospita tutorial su come eseguire trasferimenti di file automatizzati utilizzando WinSCP.

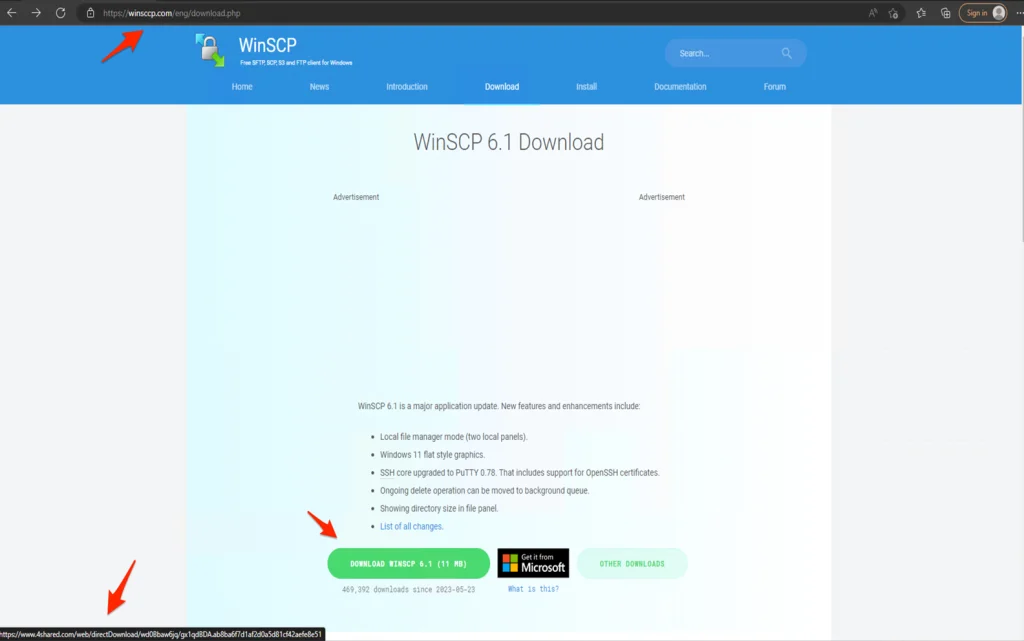

Questi siti non contengono nulla di dannoso per evitare la rilevazione da parte dei crawler anti-abuso di Google, ma reindirizzano i visitatori verso un clone del sito Web ufficiale di WinSCP con un pulsante di download. Questi cloni utilizzano nomi di dominio simili al vero dominio winscp.net, ad esempio winsccp[.]com.

La vittima clicca sul pulsante e scarica un file ISO contenente “setup.exe” e “msi.dll”. Il primo è l’esca che l’utente lancia, mentre il secondo è un dropper di malware attivato dall’eseguibile.

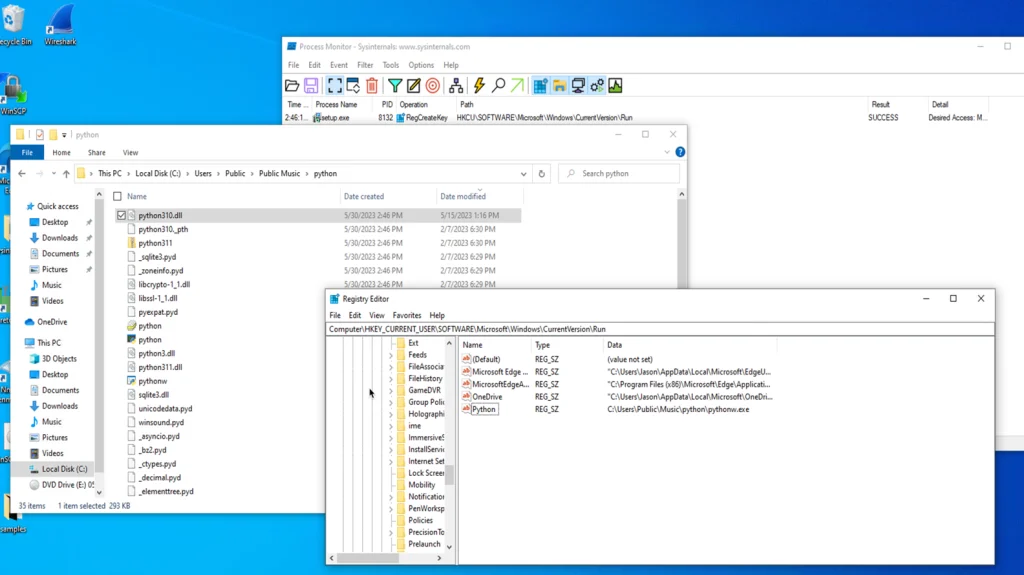

“Dopo aver eseguito setup.exe, viene richiamato msi.dll, che estrae una cartella Python dalla sezione DLL RCDATA come se fosse un vero e proprio programma di installazione di WinSCP da installare sulla macchina“, spiega il rapporto di Trend Micro.

Durante questo processo, viene installato anche un trojan chiamato python310.dll e viene creato un meccanismo di persistenza mediante la creazione di una chiave di esecuzione denominata “Python” con il valore “C:\Users\Public\Music\python\pythonw.exe“.

L’eseguibile pythonw.exe carica un python310.dll offuscato e modificato che contiene un beacon di Cobalt Strike, il quale si connette a un server di comando e controllo.

Altri strumenti utilizzati da ALPHV

Una volta che Cobalt Strike è in esecuzione nel sistema, è possibile eseguire facilmente script aggiuntivi, acquisire strumenti per il movimento laterale e approfondire il compromesso.

Gli analisti di Trend Micro hanno notato che gli operatori di ALPHV hanno utilizzato una serie di strumenti nelle fasi successive dell’attacco, tra cui:

– AdFind per recuperare informazioni da Active Directory

– comandi PowerShell per la raccolta di dati utente e l’esecuzione di script

– AccessChk64 per la ricognizione delle autorizzazioni utente e gruppi

– Findstr per la ricerca di password all’interno di file XML

– PowerView per la ricognizione e l’enumerazione di Active Directory

– script Python per l’esecuzione di strumenti di recupero password come LaZagne e l’ottenimento di credenziali Veeam

– PsExec, BitsAdmin e Curl per il movimento laterale

– AnyDesk, uno strumento legittimo di gestione remota, per mantenere la persistenza.

Inoltre, è stato utilizzato uno script chiamato KillAV BAT per disabilitare o aggirare i programmi antivirus e antimalware. Infine, è stato utilizzato PuTTY Secure Copy Client per esfiltrare le informazioni raccolte dal sistema compromesso.

Oltre a questi strumenti, ALPHV ha utilizzato anche un EDR e disabilitatore di antivirus chiamato “Terminator” (conosciuto anche come SpyBoy) venduto dagli hacker su forum russi a un prezzo che può arrivare a $ 3.000.

Una recente ricerca di CrowdStrike ha confermato che “Terminator” è in grado di bypassare diversi strumenti di sicurezza di Windows utilizzando un meccanismo chiamato “Bring Your Own Vulnerable Driver” (BYOVD) per ottenere privilegi sul sistema e disabilitare i software di sicurezza.

Trend Micro ha collegato queste TTP (Tactics, Techniques, and Procedures) alle infezioni confermate del ransomware ALPHV. Durante l’analisi, hanno anche trovato un file ransomware Clop in uno dei domini C2 (command and control) esaminati, il che suggerisce che l’autore della minaccia potrebbe essere coinvolto in più operazioni di ransomware.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!