Benvenuti nel meraviglioso mondo della paranoia digitale, dove persino la vostra fedele RAM potrebbe tradirvi! Oggi esploreremo l’affascinante (e terrificante) mondo dell’attacco RAMBO. Allacciate le cinture, sarà un viaggio turbolento nel regno della cybersecurity!

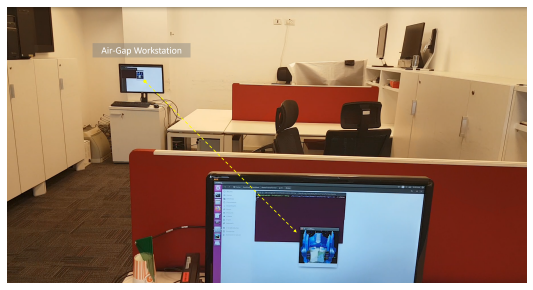

Il Sistema Air-Gapped: Un’Illusione di Sicurezza?

Prima di tutto, facciamo un po’ di chiarezza. Cos’è esattamente un sistema air-gapped?

Immaginate di avere un computer talmente prezioso da tenerlo chiuso in una cassaforte, scollegato da qualsiasi rete, con guardie armate 24/7. Ecco, quello è un sistema air-gapped… o almeno così pensavamo.

Approfondimento tecnico:

I sistemi air-gapped sono utilizzati in ambienti ad alta sicurezza come:

- Infrastrutture critiche (centrali nucleari, reti elettriche)

- Sistemi militari

- Istituzioni finanziarie

- Laboratori di ricerca governativi

La loro isolamento fisico dovrebbe, in teoria, renderli immuni da attacchi esterni. Ma come sempre, la teoria e la pratica non vanno d’accordo.

RAMBO: Il Commando Silenzioso della Cybersecurity

RAMBO (RAM Based Output) è l’incubo di ogni amministratore di sistema paranoico. Trasforma la vostra innocente RAM in una microscopica stazione radio clandestina. E no, non trasmetterà la vostra playlist preferita su Spotify.

Il Meccanismo dell’Attacco: Un’Orchestra di Bit Malefici

- Infiltrazione:

Il malware deve prima entrare nel sistema. Come? Le possibilità sono infinite:- USB infette (il classico “ho trovato questa chiavetta nel parcheggio, vediamo cosa c’è dentro”)

- Aggiornamenti software compromessi

- Insider minacce (quel collega che non sopportate? Potrebbe essere un hacker)

- Manipolazione della RAM:

Una volta dentro, il malware inizia il suo concerto sinfonico di bit.- Dettaglio Tecnico: Il malware manipola specificamente i pattern di accesso alla memoria DDR (Double Data Rate). Questi accessi generano emissioni elettromagnetiche che possono essere modulate per trasportare dati.

- Codifica dei Dati:

I dati sensibili vengono trasformati in segnali radio. È come tradurre Shakespeare in codice Morse, ma molto più nerd.- Approfondimento: La codifica utilizza spesso la tecnica Manchester encoding. Perché? Offre:

- Sincronizzazione del clock

- Rilevamento degli errori

- Migliore immunità al rumore

- Approfondimento: La codifica utilizza spesso la tecnica Manchester encoding. Perché? Offre:

- Trasmissione:

La RAM ora emette questi segnali come una mini stazione radio.- Dettaglio Tecnico: Le frequenze utilizzate sono tipicamente nell’ordine dei MHz, corrispondenti alle frequenze di clock della RAM (ad esempio, 2400 MHz per DDR4).

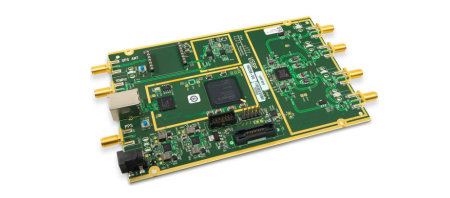

- Ricezione:

Un ricevitore esterno cattura questi segnali. Potrebbe essere nascosto in qualsiasi oggetto comune: una borsa, un telefono, persino una pianta (sì, ora anche le vostre piante d’ufficio sono sospette).- Approfondimento: Il ricevitore utilizza spesso un Software Defined Radio (SDR) come l’Ettus B210 USRP, capace di demodulare segnali in un ampio spettro di frequenze.

L’Arsenal Tecnico di RAMBO

- Istruzione MOVNTI:

Questa istruzione x86 è il grimaldello preferito degli hacker RAMBO. Perché? Bypassa la cache e scrive direttamente in memoria, generando più “rumore” elettromagnetico. - Sequenza di Preambolo:

Come l’intro di una canzone heavy metal, serve per svegliare e sincronizzare il ricevitore. - Modulazione OOK vs Manchester:

- OOK (On-Off Keying): Semplice ma meno affidabile

- Manchester: Più complessa ma offre sincronizzazione e rilevamento errori

Efficacia: Numeri che Fanno Tremare

Velocità di trasmissione: Fino a 10.000 bit al secondo (abbastanza per rubare una password in meno di un secondo)

Distanza: Efficace fino a diversi metri (il vostro vicino di scrivania potrebbe essere un hacker)

Tasso di errore: Sorprendentemente basso, spesso inferiore all’1%

Le Difese: Come Proteggere il Vostro Castello Digitale

- Gabbia di Faraday:

Trasformate il vostro ufficio in una gigantesca scatola di latta. Bonus: blocca anche le chiamate del capo!- Approfondimento: Una gabbia di Faraday ben costruita può attenuare i segnali elettromagnetici di 50-100 dB.

- Virtualizzazione:

Perché avere un solo problema quando puoi averne molti? La virtualizzazione complica la vita agli attaccanti.- Dettaglio Tecnico: L’uso di macchine virtuali può introdurre latenze e “rumore” che rendono più difficile la modulazione precisa dei segnali.

- Monitoraggio dello Spettro:

Installate analizzatori di spettro. È come avere un metal detector, ma per bit. - Jamming Interno:

Generate più rumore voi di quanto ne facciano gli attaccanti. Funziona anche nelle riunioni noiose!- Approfondimento: Tecniche di spread spectrum sulla frequenza di clock della RAM possono rendere più difficile isolare il segnale malevolo.

- Monitoraggio Comportamentale:

Implementate sistemi di rilevamento anomalie a livello di accesso alla memoria.- Dettaglio Tecnico: Algoritmi di machine learning possono essere addestrati per riconoscere pattern di accesso alla memoria sospetti.

Scenario Pratico: L’Attacco al Laboratorio X

Immaginate: il Laboratorio X sta sviluppando la prossima generazione di robot da combattimento. Il loro sistema è air-gapped, protetto da guardie armate e cani robot. Ma un giorno…

- Un’addetta alle pulizie (in realtà una spia) inserisce una chiavetta USB infetta

- Il malware RAMBO si attiva e inizia a trasmettere

- Un furgone “di manutenzione” parcheggiato fuori riceve i dati

- In poche ore, i progetti segreti sono compromessi

Morale della favola? Anche le pulizie possono essere un rischio per la sicurezza!

Conclusione: Paranoia è la Migliore Politica

L’attacco RAMBO ci ricorda che in cybersecurity, come nella vita, non esistono certezze assolute. Tranne forse le tasse e la morte. E forse neanche quelle, se sei abbastanza bravo con i computer.

Quindi, la prossima volta che guarderete il vostro fidato PC, ricordatevi: potrebbe essere una radio spia in incognito. Dormite sonni tranquilli!

Pillola di Saggezza Hacker: “In un mondo di bit e byte, la paranoia non è un disturbo, è una competenza professionale.”

Esercizio per il Lettore: Provate a costruire una mini gabbia di Faraday con carta stagnola. Non funzionerà, ma almeno vi sentirete produttivi!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!