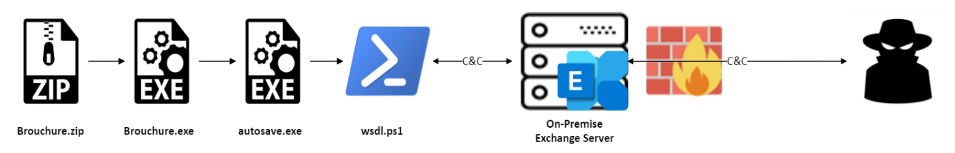

Un malware recentemente sviluppato basato su PowerShell, chiamato PowerExchange, è stato impiegato negli attacchi perpetrati dagli hacker statali iraniani APT34 al fine di creare backdoor sui server compromessi di Microsoft Exchange.

Dopo essersi infiltrati nel server di posta tramite un’insidiosa email di phishing contenente un file eseguibile dannoso, gli attori malevoli hanno implementato una shell web denominata ExchangeLeech, precedentemente individuata nel 2020 dal team di risposta agli incidenti di Digital14. Questa shell web possiede la capacità di sottrarre le credenziali degli utenti.

I ricercatori di FortiGuard Labs, specializzati nella ricerca sulle minacce informatiche, hanno individuato la backdoor PowerExchange all’interno dei sistemi compromessi di un’organizzazione governativa degli Emirati Arabi Uniti.

In particolare, il malware comunica con il suo server di command-and-control (C2) tramite l’invio di email utilizzando l’API Exchange Web Services (EWS). Attraverso allegati di testo presenti nelle email con l’oggetto “Aggiorna Microsoft Edge”, vengono inviati dati rubati e ricevuti comandi codificati in base64.

“L’uso del server Exchange della vittima come canale C2 permette alla backdoor di mimetizzarsi all’interno del traffico lecito, consentendo così agli attori malevoli di eludere agevolmente gran parte delle rilevazioni e delle misure di sicurezza basate sulla rete, sia all’interno che all’esterno dell’infrastruttura dell’organizzazione bersaglio”

Team di ricerca di FortiGuard Labs specializzato nelle minacce informatiche

La backdoor permette ai suoi operatori di eseguire comandi per introdurre ulteriori payload dannosi sui server compromessi e per esfiltrare i file raccolti.

Durante l’analisi forense della rete, i ricercatori hanno anche individuato altri endpoint infetti da diversi tipi di malware.

Tra questi, è stata rilevata la presenza della shell web ExchangeLeech, installata come un file denominato System.Web.ServiceAuthentication.dll, che imitava i nomi dei file legittimi utilizzati da IIS.

ExchangeLeech acquisisce i nomi utente e le password di coloro che accedono ai server Exchange compromessi utilizzando l’autenticazione di base, monitorando il traffico HTTP non crittografato e recuperando le credenziali dai dati presenti nel modulo Web o nelle intestazioni HTTP.

Gli aggressori possono anche istruire la shell web a inviare i registri delle credenziali mediante i parametri dei cookie.

FortiGuard Labs ha collegato questi attacchi al gruppo di hacker supportato dallo stato iraniano noto come APT34 (conosciuto anche come Oilrig), basandosi sulle somiglianze tra PowerExchange e il malware TriFive, entrambi utilizzati per creare backdoor nei server di organizzazioni governative del Kuwait.

“Pur presentando differenze nel codice, entrambe le backdoor presentano notevoli elementi in comune: sono scritte in PowerShell, vengono attivate da un’attività programmata periodica e utilizzano il server Exchange dell’organizzazione come canale C2 tramite l’API EWS. Pur trattandosi di forme di malware diverse, ipotizziamo che PowerExchange rappresenti una versione rinnovata e migliorata di TriFive”

I ricercatori

APT34 utilizza anche l’email di phishing come mezzo iniziale di infezione nei loro attacchi e in passato ha preso di mira altre entità negli Emirati Arabi Uniti, come evidenziato nel rapporto di FortiGuard Labs.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!