Un hacker ha depositato 26,99 Bitcoin su uno dei forum di cybercrime e mira ad acquistare exploit zero-day da altri membri del forum.

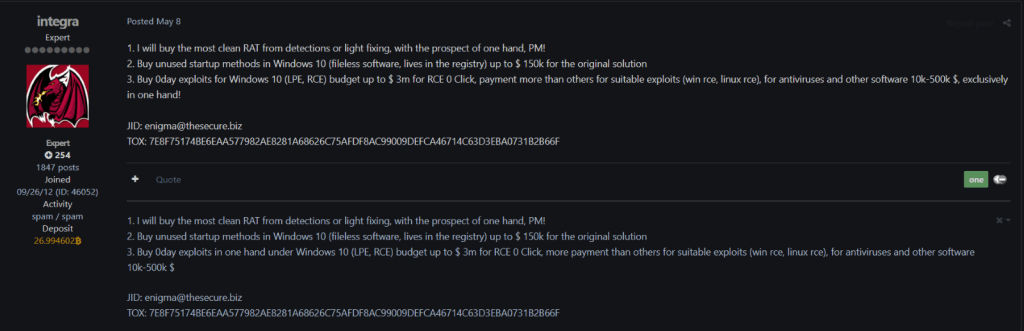

Un hacker conosciuto online con il nome “integra” ha depositato 26,99 Bitcoin su uno dei forum di cybercrime per l’acquisto di un exploit zero-day da altri membri del forum, ricercati dalla cyber intelligence come Cyble.

Secondo gli esperti, “integra” è entrato a far parte del forum nel settembre 2012 guadagnando un’ottima reputazione nel corso del tempo. L’hacker è anche membro di un altro forum sul cybercrime e mira ad acquistare malware zero-day.

A quali zero-day o malware è interessato?

Ci sono altri malware per cui “integra” è interessato e disposto anche ad offrire 3 milioni di dollari.

“L’hacker è disposto a comprare i seguenti malware con il denaro depositato.” afferma Cyble .

- Il miglior Trojan di accesso remoto (RAT) che non è ancora stato contrassegnato come dannoso da nessuno dei prodotti di sicurezza.

- Metodi di avvio inutilizzati in Windows 10 come Living off the lan (LotL) e nasconderli nella tecnica di evasione del registro. L’hacker è disposto ad offrire fino a USD 150K per la soluzione originale.

- Zero Day Exploit per esecuzioni di codice remoto ed escalation di privilegi locali. L’hacker ha affermato che il budget per questo particolare exploit è di 3 milioni di dollari.

L’importo significativo depositato a titolo di garanzia dall’hacker è preoccupante e suggerisce che utilizzerà gli exploit per attacchi o li rivenderà.

“Le organizzazioni dovrebbero applicare patch a tutti gli aggiornamenti di sicurezza noti e condurre controlli di sicurezza interni tempestivi, oltre ad essere preparate per tali attacchi in futuro”. conclude Cyble.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!