I ricercatori hanno individuato una preoccupante vulnerabilità in circa 45.000 istanze di Jenkins esposte online, evidenziando una seria minaccia alla sicurezza. La falla critica, identificata come CVE-2024-23897, è caratterizzata da un difetto di esecuzione di codice remoto (RCE), e sull’onda di questa scoperta, sono stati diffusi numerosi exploit proof-of-concept (PoC) pubblici.

Jenkins, noto come un server di automazione open source leader per CI/CD, riveste un ruolo cruciale nella semplificazione dei processi di creazione, test e distribuzione per gli sviluppatori. Con un vasto supporto per i plug-in, questo server serve organizzazioni di diverse dimensioni e con missioni differenti.

Il 24 gennaio 2024, il progetto ha prontamente rilasciato le versioni 2.442 e LTS 2.426.3, mirate a correggere la vulnerabilità CVE-2024-23897. Tale falla, legata a un problema di lettura di file arbitrario, può innescare l’esecuzione di comandi CLI (command-line interface) arbitrari.

Il problema deriva dalla funzionalità della CLI che, per semplificare l’analisi degli argomenti del comando, sostituisce automaticamente un carattere ‘@’ seguito da un percorso di file con il contenuto del file. Purtroppo, questa funzionalità, attivata per impostazione predefinita, consente agli aggressori di leggere file arbitrari nel file system del controller Jenkins.

A seconda del livello di autorizzazione, gli attaccanti possono sfruttare questa vulnerabilità per accedere a informazioni sensibili, quali le prime righe di qualsiasi file o addirittura l’intero file. Secondo quanto dichiarato dal fornitore del software nel bollettino sulla sicurezza, la vulnerabilità CVE-2024-23897 espone le istanze non patchate a vari potenziali attacchi, tra cui l’esecuzione remota di codice, la manipolazione degli URL root delle risorse, i cookie “Ricordami” e il bypass della protezione CSRF.

A seconda della configurazione dell’istanza, gli aggressori potrebbero decifrare segreti archiviati, eliminare elementi dai server Jenkins e scaricare dump dell’heap Java.

Recentemente, i ricercatori sulla sicurezza hanno segnalato la presenza di diversi exploit funzionanti per CVE-2024-23897, aumentando significativamente il rischio per i server Jenkins non patchati e accrescendo la probabilità di sfruttamenti reali.

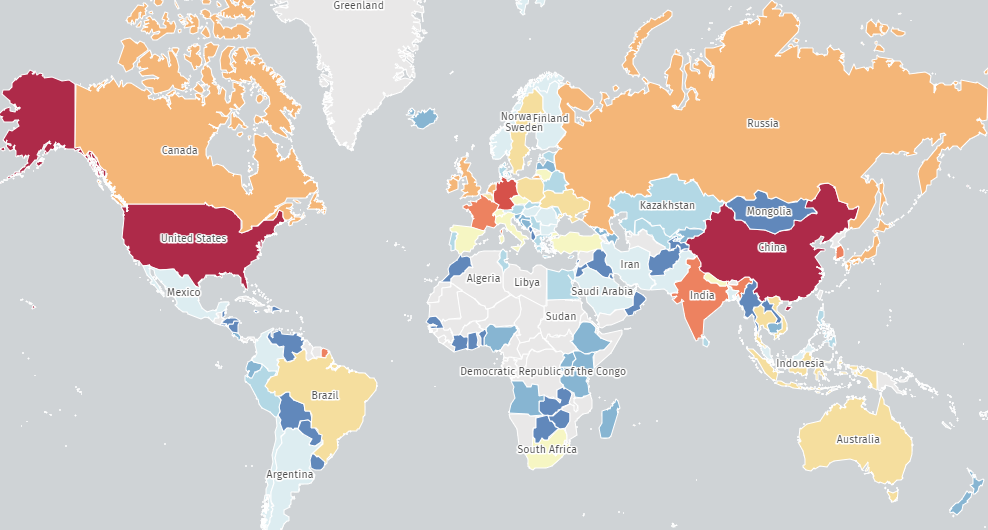

Gli honeypot di Jenkins hanno registrato attività sospette, suggerendo tentativi di sfruttamento, anche se al momento non esistono prove definitive in tal senso. Oggi, il servizio di monitoraggio delle minacce Shadowserver, ha allertato sulla presenza di circa 45.000 istanze Jenkins non patchate, evidenziando un’enorme superficie di attacco.

Le statistiche di Shadowserver rivelano che la maggior parte delle istanze vulnerabili esposte su Internet si trovano in Cina (12.000) e negli Stati Uniti (11.830), seguite da Germania (3.060), India (2.681), Francia (1.431) e Regno Unito (1.029).

Questi dati rappresentano un serio monito per gli amministratori di Jenkins, poiché è probabile che gli hacker stiano già effettuando scansioni per individuare potenziali obiettivi, e CVE-2024-23897 potrebbe comportare gravi conseguenze se sfruttato con successo.

Gli utenti che non possono applicare immediatamente gli aggiornamenti di sicurezza sono invitati a consultare il bollettino sulla sicurezza di Jenkins per ottenere consigli sulla mitigazione e possibili soluzioni alternative.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!