JumpCloud, un’azienda di software aziendale con sede negli Stati Uniti, sta comunicando a diversi clienti un “incidente in corso“.

Come misura precauzionale, l’azienda ha revocato le chiavi API di amministrazione esistenti al fine di proteggere le organizzazioni dei suoi clienti. Le organizzazioni interessate dovranno generare nuove chiavi API.

Con sede a Louisville, in Colorado, e fondata nel 2013, la piattaforma directory-as-a-service basata su cloud fornisce servizi a oltre 180.000 organizzazioni in più di 160 paesi.

Revoca delle chiavi API da parte di JumpCloud

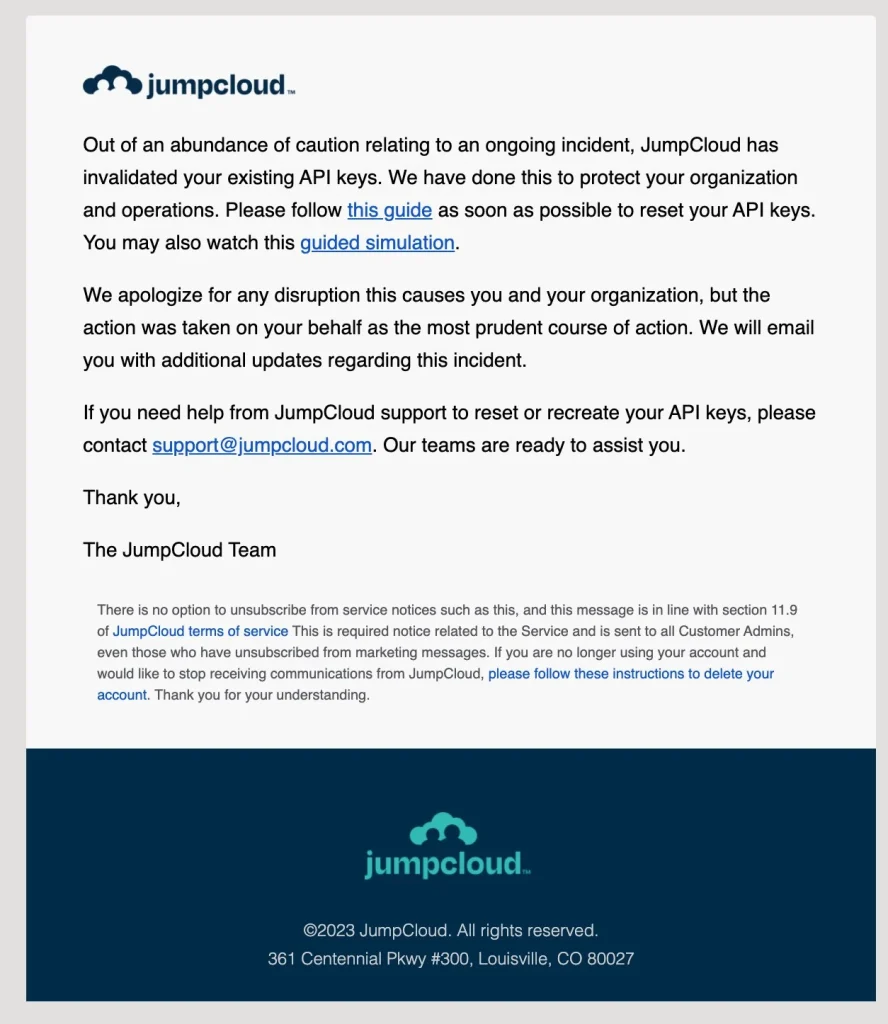

I clienti di JumpCloud hanno ricevuto un’email dall’azienda, in cui si comunicava che le chiavi API di amministrazione esistenti erano state revocate mentre JumpCloud stava indagando su un “incidente in corso”.

“Come misura precauzionale a causa di un incidente in corso, JumpCloud ha revocato le tue chiavi API esistenti. Abbiamo adottato questa misura per proteggere la tua organizzazione e le tue operazioni”, recita la notifica via email rivolta agli amministratori di JumpCloud. “Ci scusiamo per eventuali inconvenienti che ciò può causare a te e alla tua organizzazione, ma questa azione è stata presa per tuo conto come la scelta più prudente”.

Il servizio di sicurezza basato su cloud ha chiesto ai clienti interessati, in particolare agli amministratori che “attualmente utilizzano la loro chiave API o che si basano su un’integrazione che utilizza una chiave API dell’amministratore JumpCloud”, di generare una o più nuove chiavi API e di aggiornare le integrazioni con le nuove chiavi API.

“Dopo la revoca di una chiave API di amministrazione, quella chiave API associata a quell’amministratore non funzionerà più. Ciò avrà un impatto su uno dei seguenti”, afferma un avviso di sicurezza.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!