I ricercatori hanno sviluppato un exploit funzionante per ottenere l’esecuzione di codice remoto (RCE) tramite una grave vulnerabilità in un apparato di sicurezza di Palo Alto Networks (PAN) che rende potenzialmente vulnerabili 10.000 firewall e i loro prodotti esposti a Internet.

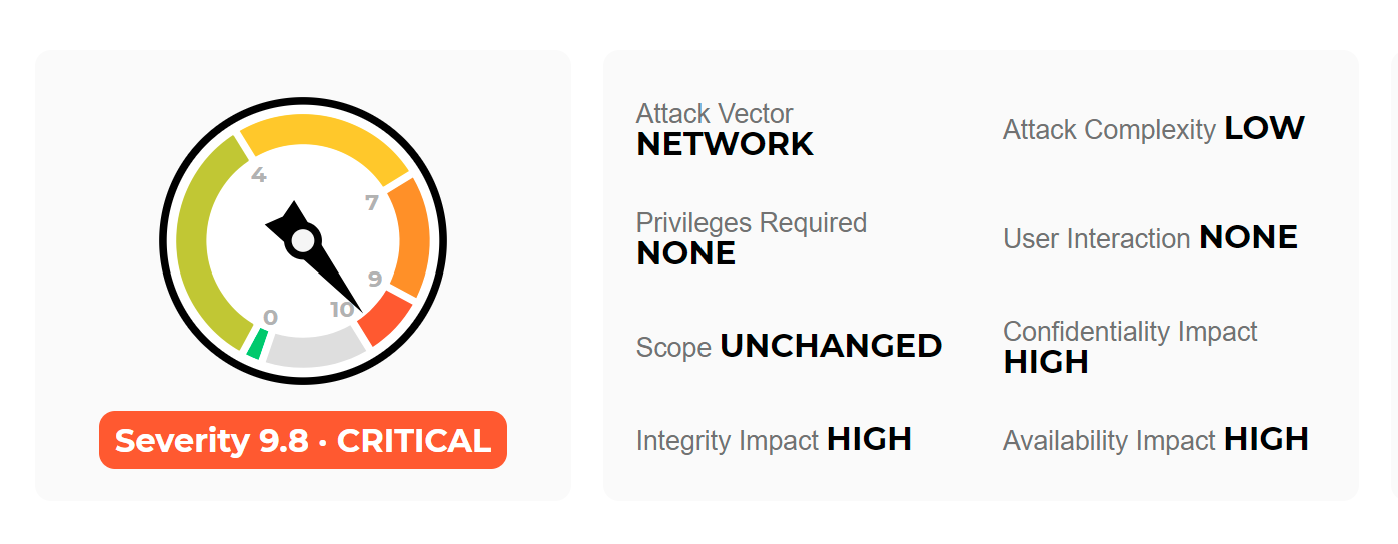

Lo zero-day, registrato come CVE 2021-3064 e con un punteggio CVSS di 9,8 su 10 di gravità, si trova nel firewall GlobalProtect di PAN e consente l’RCE non autenticato su più versioni di PAN-OS 8.1 precedenti alla 8.1.17, sui firewall sia fisici che virtuali.

Il Randori Attack Team ha scoperto questo zero-day un anno fa, ha sviluppato un exploit funzionante e lo ha utilizzato contro i clienti Randori (con autorizzazione) nell’ultimo anno. Di seguito è riportato il video del team dell’exploit:

Niente panico, basta una patch

Randori ha coordinato l’informativa con PAN che ha poi pubblicato un avviso ed un aggiornamento alla patch CVE-2021-3064.

Randori ha anche in programma di rilasciare ulteriori dettagli tecnici “una volta che la patch avrà avuto abbastanza tempo per essere installata da tutti i clienti” e rilascerà aggiornamenti su Twitter @RandoriAttack.

Sebbene Randori stia aspettando 30 giorni prima di rilasciare informazioni tecniche ancora più dettagliate che generalmente fornisce note di attacco – un periodo di grazia in cui i clienti possono installare patch ed aggiornamenti – ha fornito alcuni dettagli di livello tecnico.

Gli aggiornamenti PAN coprono le versioni 9.0 e 9.1, ma in base alla ricerca di Randori, quelle versioni non sono vulnerabili a questo particolare CVE. Un portavoce ha dichiarato che eventuali aggiornamenti a versioni non 8.1 probabilmente non sono correlati a CVE 2021-3064.

Dettagli della vulnerabilità

Randori ha affermato che la vulnerabilità CVE-2021-3064 è un buffer overflow che si verifica durante l’analisi dell’input fornito dall’utente in una posizione a lunghezza fissa nello stack. Per arrivare al codice problematico, gli aggressori dovrebbero utilizzare una tecnica di HTTP smuggling, hanno spiegato i ricercatori.

L’HTTP smuggling è una tecnica per interferire nel modo in cui un sito web elabora le sequenze di richieste HTTP ricevute da uno o più utenti.

Queste tipo di vulnerabilità sono spesso critiche, poiché consentono ad un utente malintenzionato di aggirare i controlli di sicurezza, ottenere l’accesso non autorizzato a dati sensibili e compromettere direttamente altri utenti dell’applicazione. Un esempio recente è stato un bug emerso a febbraio in Node.js, un ambiente runtime JavaScript multipiattaforma e open source per lo sviluppo di applicazioni di rete e lato server utilizzato in IBM Planning Analytics.

Secondo l’analisi di Randori, lo sfruttamento del buffer overflow effettuato in combinazione con l’HTTP smuggling produce l’RCE con i privilegi del componente interessato sul dispositivo firewall. All’HTTP smuggling non è stato assegnato un identificatore CVE, poiché Palo Alto Networks non lo considera un limite di sicurezza.

Per sfruttare il bug, un utente malintenzionato ha bisogno dell’accesso di rete al dispositivo sulla porta del servizio GlobalProtect (porta predefinita 443).

“Poiché il prodotto interessato è un portale VPN, questa porta è spesso accessibile tramite Internet”, hanno sottolineato i ricercatori.

I firewall virtuali sono quindi particolarmente vulnerabili.

“Sui dispositivi con ASLR abilitato (come sembra essere il caso nella maggior parte dei dispositivi hardware), lo sfruttamento è difficile ma possibile. Sui dispositivi virtualizzati (firewall VM), lo sfruttamento è significativamente più semplice a causa della mancanza di ASLR e Randori prevede che emergano exploit pubblici”. Quando si tratta di alcune versioni di dispositivi fisici con CPU del piano di gestione basate su MIPS, i ricercatori Randori non hanno sfruttato il buffer overflow per ottenere l’esecuzione controllata del codice “a causa della loro architettura big endian“. Ma hanno notato che “l’overflow è raggiungibile su questi dispositivi e può essere sfruttato per limitare la disponibilità dei servizi”.

Hanno fatto riferimento alla serie VM di firewall virtualizzati di PAN, distribuiti in ambienti di cloud computing pubblici e privati utilizzati da VMware, Cisco, Citrix, KVM, OpenStack, Amazon Web Services, Microsoft e Google come gateway perimetrali, punti di terminazione VPN IPSec e gateway di segmentazione. PAN descrive i firewall come progettati per impedire alle minacce di spostarsi da un carico di lavoro all’altro.

Randori ha affermato che il bug riguarda i firewall che eseguono la serie 8.1 di PAN-OS con GlobalProtect abilitato (in particolare, come segnalato sopra, versioni <8.1.17). I ricercatori del red team dell’azienda hanno dimostrato lo sfruttamento della vulnerabilità e hanno eseguito RCE su prodotti firewall sia fisici che virtuali.

Al momento non sono ancora disponibili codici di exploit pubblico ma sono disponibili sia le patch PAN che le firme di prevenzione delle minacce per bloccare lo sfruttamento, ha affermato Randori.

Nel caso in cui un utente malintenzionato sfruttasse con successo questa vulnerabilità, potrebbe ottenere una shell sul sistema mirato, accedere a dati di configurazione sensibili, estrarre credenziali e altro ancora.

Successivamente, gli aggressori possono muoversi lateralmente attraverso l’organizzazione. “Una volta che un utente malintenzionato ha il controllo del firewall, avrà visibilità nella rete interna e potrà procedere a spostarsi lateralmente”.

Passando a una ricerca Shodan di dispositivi esposti a Internet, Randori inizialmente riteneva che ci fossero “più di 70.000 istanze vulnerabili esposte su risorse con connessione a Internet”.

Zero-Day, VPN e l’anello debole…

Randori ha notato che il codice di exploit pubblico probabilmente affiorerà, dati i possibili bersagli.

Il CTO di Randori David “alce” Wolpoff ha spiegato perché ama irrompere in dispositivi di sicurezza e VPN: dopotutto, sono un comodo lucchetto che gli aggressori possono scassinare e presto possono occupare un’azienda.

L’attacco ransomware Colonial Pipeline è un esempio calzante, Wolpoff ha recentemente scritto: Come ha dichiarato l’amministratore delegato di Colonial a una commissione del Senato a giugno ( PDF ), gli aggressori sono stati in grado di compromettere l’azienda attraverso un account VPN legacy.

“L’account mancava dell’autenticazione a più fattori (MFA) e non era in uso all’interno dell’azienda”, ha osservato Wolpoff. È “uno scenario improbabile che sia unico per il gasdotto”, ha aggiunto.

Come i clienti di Palo Alto possono mitigare la minaccia

Patchare il prima possibile è ovviamente la migliore raccomandazione, ma Randori ha offerto queste opzioni di mitigazione se ciò non può essere fatto:

- Abilita le firme per gli ID di minaccia univoci 91820 e 91855 sul traffico destinato al portale GlobalProtect e alle interfacce del gateway per bloccare gli attacchi contro questa vulnerabilità.

- Se non utilizzi la parte VPN GlobalProtect del firewall Palo Alto, disabilitala.

- Per qualsiasi applicazione con connessione a Internet:

- Disabilita o rimuovi tutte le funzioni inutilizzate

- Limita gli IP di origine autorizzati a connettersi ai servizi

- Applicare controlli su più livelli (come WAF, firewall, controlli di accesso, segmentazione)

- Monitora i log e gli avvisi dal dispositivo

La “storia più grande”: utilizzo etico dello zero-day

Randori ha sottolineato che Wolpoff ha scritto un blog sul perché gli zero-day sono essenziali per la sicurezza e lo zero day di Palo Alto Networks è un ottimo esempio.

“Man mano che la minaccia degli zero-day cresce, sempre più organizzazioni chiedono modi realistici per prepararsi e addestrarsi contro le minacce sconosciute, il che si traduce in una necessità di un uso etico degli zero-day“, hanno affermato i ricercatori nel loro articolo. “Quando un difensore non è in grado di correggere un difetto, deve fare affidamento su altri controlli. Gli exploit reali consentono loro di convalidare quei controlli e non semplicemente in modo artificioso. Gli exploit reali consentono ai clienti di confrontarsi con la stessa classe di minacce che stanno già affrontando”.

VPN o Zero Trust

Zero Trust è un modello strategico di sicurezza informatica progettato per proteggere l’ambiente digitale dell’impresa moderna, che sempre più comprende cloud pubblici e privati, applicazioni SaaS, DevOps, l’automazione robotizzata dei processi (RPA) e molto altro. Zero Trust è basato sulla convinzione che nulla, sia interno che esterno al perimetro di rete di un’organizzazione, debba essere ritenuto automaticamente affidabile. I modelli Zero Trust richiedono che chiunque e qualsiasi cosa stia cercando di collegarsi al sistema di un’organizzazione debba essere verificato prima di poter accedere. L’obiettivo principale dell’approccio Zero Trust è mitigare il rischio di cyber-attacchi negli ambienti moderni che sono il teatro dell’attività di gran parte delle organizzazioni.

Vuoi approfondire questa tecnologia, contattaci!

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!