Cari amici italiani della cybersecurity, preparatevi a una bella dose di ansia da prestazione tecnologica! Secondo la Shadowserver Foundation, ben 20.275 istanze di VMware ESXi sono attualmente esposte a una vulnerabilità che fa gola ai criminali informatici come una pizza margherita ben fatta.

La Vulnerabilità: Un Buco Nella Sicurezza Grosso Come Il Colosseo

La falla in questione, identificata come CVE-2024-37085, è un bypass dell’autenticazione che permette agli attaccanti di ottenere il controllo totale degli hypervisor ESXi. In pratica, è come lasciare le chiavi di casa sotto lo zerbino con un bel cartello “Ladri, accomodatevi!”.

Pillola Tecnica #1

CVSS Score: 6.8

Tipo: Bypass dell'autenticazione

Impatto: Controllo amministrativo completo dell'hypervisorI Cattivoni All’Opera: Ransomware Per Tutti!

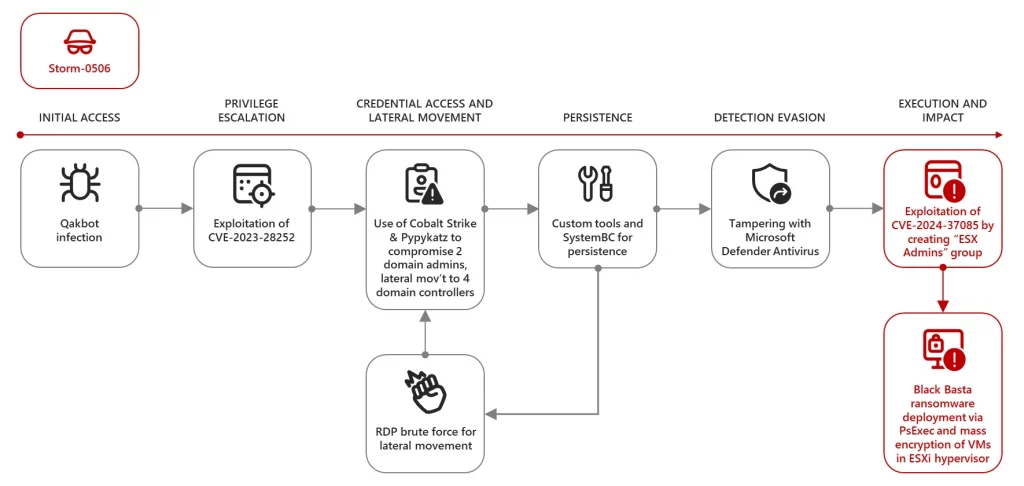

Microsoft ha lanciato l’allarme: gruppi di ransomware stanno già sfruttando questa vulnerabilità come se fosse un buffet all-you-can-eat. Tra i nomi dei gruppi ci sono Storm-0506, Storm-1175, Octo Tempest e Manatee Tempest. Sembrano nomi di cocktail tropicali, ma vi assicuro che la sbronza che vi danno è tutt’altro che piacevole.

Come Funziona l’Attacco (Per I Curiosi)

- Creano un gruppo di dominio chiamato “ESX Admins”

- Aggiungono utenti a questo gruppo

- Voilà! Hanno accesso amministrativo completo all’hypervisor ESXi

È così semplice che fa quasi piangere, vero?

Conseguenze: Un Disastro Digitale In Salsa Italiana

Immaginate di avere tutti i vostri sistemi critici ospitati su queste macchine virtuali. Ora immaginate che qualcuno possa spegnerle, criptarle o rubare tutti i dati. Ecco, avete appena immaginato lo scenario peggiore per la vostra azienda. Complimenti!

Pillola Tecnica #2

Rischi principali:

- Crittografia del filesystem dell'hypervisor

- Interruzione delle macchine virtuali ospitate

- Esfiltrazione di dati

- Movimento laterale nella reteCome Proteggersi: Istruzioni Per Non Farsi Hackerare (Troppo Facilmente)

- Aggiornate, per l’amor del cielo! Broadcom ha rilasciato patch di sicurezza. Usatele!

- Per i nostalgici che usano versioni non più supportate:

- Impostate

Config.HostAgent.plugins.hostsvc.esxAdminsGroupAutoAdda false - Cambiate

Config.HostAgent.plugins.vimsvc.authValidateIntervalda 1440 a 90 - Modificate

Config.HostAgent.plugins.hostsvc.esxAdminsGroupa una stringa vuota

- Autenticazione Multi-Fattore: Usatela! A meno che non vogliate che il vostro sistema sia più accessibile di una piazza durante il Carnevale di Venezia.

- Isolate gli account privilegiati: Trattate i vostri account admin come se fossero bottiglie di vino pregiato. Non li mischiate con gli account “da tutti i giorni”.

Pillola Tecnica #3

Comandi per la mitigazione:

esxcli system settings advanced set -o /Config/HostAgent/plugins/hostsvc/esxAdminsGroupAutoAdd -i 0

esxcli system settings advanced set -o /Config/HostAgent/plugins/vimsvc/authValidateInterval -i 90

esxcli system settings advanced set -o /Config/HostAgent/plugins/hostsvc/esxAdminsGroup -s ""Conclusione: Tenete Gli Occhi Aperti E Le Patch Aggiornate!

Ricordate, amici: nel mondo della cybersecurity, essere paranoici non è un difetto, è una virtù! Quindi, aggiornate i vostri sistemi, controllate le configurazioni e, per favore, non usate “123456” come password.

E se pensate che tutto questo sia troppo complicato, ricordate: è sempre meglio una serata passata ad aggiornare i sistemi che una notte in bianco a negoziare con i ransomware. Buona fortuna e che la forza della cybersicurezza sia con voi!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!