Ehi ragazzi, preparatevi a tremare! Il gigante di Redmond ha appena ammesso di avere i piedi d’argilla. Microsoft ha rilasciato un aggiornamento di sicurezza urgente per correggere una vulnerabilità critica nello stack TCP/IP di Windows. E indovinate un po’? Colpisce TUTTI i sistemi Windows supportati. Sì, avete capito bene: TUTTI.

La falla dei sogni (o degli incubi?)

Questa deliziosa vulnerabilità, etichettata come CVE-2024-38063, è un vero e proprio sogno per gli hacker malintenzionati. Ecco perché dovreste preoccuparvi:

- È una vulnerabilità di esecuzione remota di codice (RCE) con un punteggio CVSS di 9.8. In parole povere? È il massimo del pericolo.

- Non richiede interazione dell’utente. Già, è una vulnerabilità “0-click”. Dormite sonni tranquilli?

- Sfrutta pacchetti IPv6 appositamente creati. Pensavate che IPv6 fosse solo un’altra sigla noiosa?

- Microsoft l’ha classificata come “Sfruttamento più probabile”. Traduzione: gli hacker stanno già affilando i coltelli.

Pillola tecnica: Come funziona l’attacco

1. L'attaccante invia pacchetti IPv6 malevoli al sistema target

2. Il sistema Windows elabora i pacchetti senza validazione adeguata

3. Il codice malevolo viene eseguito con privilegi di SYSTEM

4. Game over: l'attaccante ha il controllo totale del sistemaChi è nel mirino?

Praticamente tutti. La vulnerabilità colpisce:

- Tutte le versioni supportate di Windows

- Tutte le versioni di Windows Server (incluse le installazioni Server Core)

Insomma, se state leggendo questo articolo su un PC Windows, probabilmente siete vulnerabili. Sorpresa!

Come proteggersi (o almeno provarci)

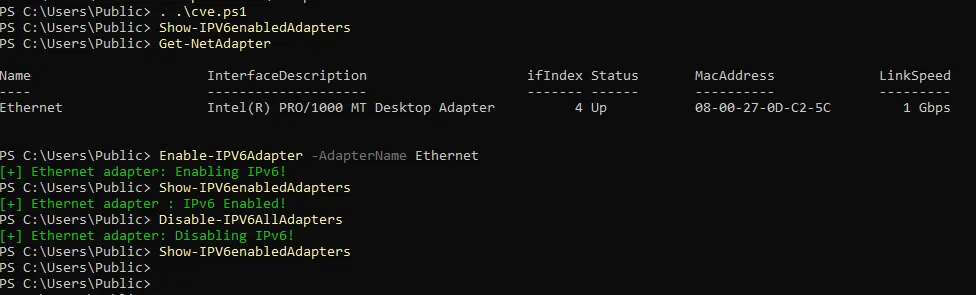

- Aggiornate, aggiornate, aggiornate! Microsoft ha rilasciato le patch. Applicatele immediatamente, a meno che non vogliate offrire il vostro sistema su un piatto d’argento agli hacker.

- Disabilitate IPv6 se non vi serve. Sì, so che sembra una soluzione drastica, ma hey, meglio safe che sorry!

- Monitorate il traffico di rete. Tenete d’occhio qualsiasi attività sospetta, specialmente se coinvolge IPv6.

- Implementate la segmentazione di rete. Limitate il movimento laterale in caso di compromissione. Non rendete la vita facile agli intrusi!

Approfondimento: La segmentazione di rete

La segmentazione di rete è come dividere la vostra casa in stanze separate con porte blindate. Se un ladro entra dalla finestra del bagno, non avrà accesso immediato alla cassaforte in camera da letto. Applicate lo stesso principio alla vostra rete!

Conclusione

Ragazzi, la situazione è seria. Questa vulnerabilità è un promemoria brutale che anche i giganti del software possono avere falle enormi. Non siate la vittima facile. Aggiornate, fortificate, e rimanete vigili.

E ricordate: in un mondo di lupi digitali, meglio essere un porcospino che una pecora. Buona fortificazione!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!