La CISA (Cybersecurity and Infrastructure Security Agency) e l’FBI hanno emesso un avviso oggi riguardo agli hacker che utilizzano il malware Androxgh0st per costruire una botnet mirata al furto di credenziali cloud e all’utilizzo delle informazioni sottratte per diffondere ulteriori payload dannosi.

La scoperta di questa botnet risale al 2022, quando è stata inizialmente individuata da Lacework Labs. Circa un anno fa, Fortiguard Labs ha rilevato che la botnet controllava oltre 40.000 dispositivi.

Il modus operandi di Androxgh0st coinvolge la scansione di siti web e server alla ricerca di vulnerabilità di esecuzione del codice remoto (RCE) specifiche, tra cui CVE-2017-9841 (PHPUnit unit test framework), CVE-2021-41773 (Apache HTTP Server) e CVE-2018-15133 (Laravel PHP web framework).

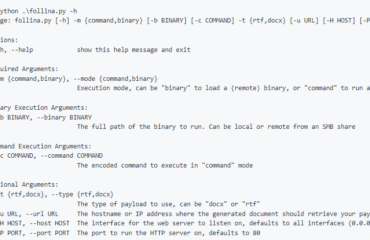

Questo malware, basato su script Python, è noto per indirizzare file .env che contengono informazioni sensibili, come credenziali per applicazioni di alto profilo come Amazon Web Services (AWS), Microsoft Office 365, SendGrid e Twilio dal framework Laravel.

Androxgh0st dispone anche di funzionalità che sfruttano il Simple Mail Transfer Protocol (SMTP), compresa la scansione e lo sfruttamento delle credenziali esposte e delle interfacce di programmazione delle applicazioni (API), oltre alla distribuzione di shell web.

Le credenziali rubate, ad esempio, di Twilio e SendGrid, possono essere utilizzate dagli hacker per condurre campagne di spam che si fingono essere aziende compromesse.

Gli attaccanti hanno anche creato pagine false su siti compromessi, ottenendo così un accesso backdoor ai database contenenti informazioni sensibili e consentendo il deploy di strumenti dannosi fondamentali per le loro operazioni.

Inoltre, gli operatori di Androxgh0st utilizzano le credenziali rubate per creare nuove istanze AWS al fine di scannerizzare ulteriori obiettivi vulnerabili su Internet.

Per limitare l’impatto degli attacchi del malware Androxgh0st e ridurre il rischio di compromissione, la CISA e l’FBI consigliano ai difensori di rete di adottare le seguenti misure di mitigazione:

- Mantenere aggiornati tutti i sistemi operativi, il software e il firmware. In particolare, assicurarsi che i server Apache non eseguano le versioni 2.4.49 o 2.4.50.

- Verificare che la configurazione predefinita per tutti gli URI sia di negare tutte le richieste a meno che non vi sia una specifica necessità di accesso.

- Assicurarsi che le applicazioni Laravel in uso non siano in modalità “debug” o di test. Rimuovere tutte le credenziali cloud dai file .env e revocarle.

- Effettuare una revisione, su base temporanea per le credenziali cloud precedentemente archiviate e in modo continuo per altri tipi di credenziali che non possono essere rimosse, di tutte le piattaforme o servizi che hanno credenziali elencate nel file .env per l’accesso o l’uso non autorizzato.

- Effettuare una scansione del file system del server per individuare file PHP non riconosciuti, in particolare nella directory principale o nella cartella /vendor/phpunit/phpunit/src/Util/PHP.

- Rivedere le richieste GET in uscita (tramite il comando cURL) verso siti di hosting file come GitHub, pastebin, ecc., in particolare quando la richiesta accede a un file .php.

L’FBI ha anche richiesto informazioni sul malware Androxgh0st alle organizzazioni che individuano attività sospette o criminali legate a questa minaccia.

La CISA ha aggiunto la vulnerabilità di deserializzazione di dati non fidati CVE-2018-15133 di Laravel al proprio Known Exploited Vulnerabilities Catalog, basandosi su prove di sfruttamento attivo.

L’agenzia di sicurezza informatica degli Stati Uniti ha inoltre ordinato alle agenzie federali di proteggere i propri sistemi da questi attacchi entro il 6 febbraio.

Le vulnerabilità CVE-2021-41773 di Apache HTTP Server e CVE-2017-9841 di PHPUnit command injection sono state aggiunte al catalogo rispettivamente nel novembre 2021 e nel febbraio 2022.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!