I ricercatori hanno osservato un aumento significativo del malware distribuito tramite unità USB nella prima metà del 2023, dimostrando che ciò che è vecchio diventa nuovamente rilevante.

Secondo un nuovo rapporto di Mandiant, sono state identificate due campagne di malware che sfruttano le unità USB. La prima campagna, denominata “Sogu”, è attribuita al gruppo cinese di minacce di spionaggio “TEMP.HEX”, mentre la seconda campagna, chiamata “Snowydrive”, è attribuita a UNC4698 e mira alle compagnie petrolifere e del gas in Asia.

In precedenza, nel novembre 2022, Mandiant aveva evidenziato una campagna di origine cinese che utilizzava dispositivi USB per infettare entità nelle Filippine con quattro diverse famiglie di malware. Inoltre, nel gennaio 2023, il team Unit 42 di Palo Alto Network ha scoperto una variante di malware chiamata PlugX, in grado di nascondersi nelle unità USB e infettare gli host Windows a cui vengono collegati.

La campagna Sogu

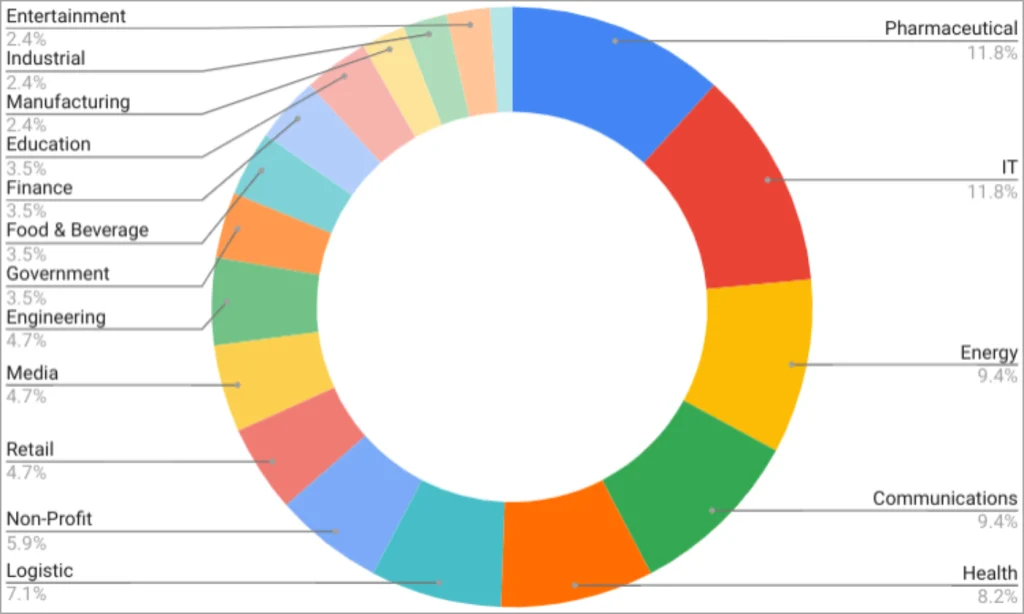

La campagna Sogu è attualmente considerata la più aggressiva campagna di spionaggio assistita da USB, mirando a diversi settori in tutto il mondo e cercando di rubare dati da computer infetti. Le vittime di Sogu sono state individuate in molti paesi, tra cui Stati Uniti, Francia, Regno Unito, Italia, Polonia, Austria, Australia, Svizzera, Cina, Giappone, Ucraina, Singapore, Indonesia e Filippine. I settori colpiti includono farmaceutica, informatica, energia, comunicazioni, salute e logistica.

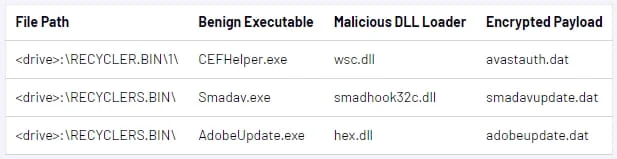

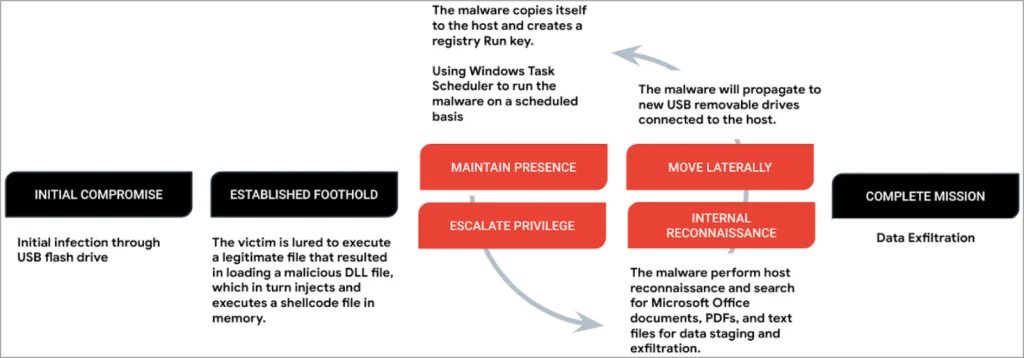

Il payload utilizzato da Sogu, chiamato “Korplug”, viene caricato in memoria tramite il dirottamento dell’ordine DLL. Il malware stabilisce la persistenza creando una chiave nel registro di Windows e utilizza l’Utilità di pianificazione di Windows per garantire che rimanga attivo regolarmente. Successivamente, Sogu rilascia un file batch nella directory “RECYCLE.BIN” per condurre la ricognizione del sistema, cercando documenti MS Office, PDF e altri file di testo che potrebbero contenere dati di valore.

I file individuati vengono copiati in due directory, una sull’unità C:\ dell’host e l’altra sulla directory di lavoro dell’unità flash, e crittografati utilizzando base64. Infine, i file del documento vengono esfiltrati verso un server di comando e controllo utilizzando richieste HTTP o HTTPS.

Sogu supporta anche una serie di funzionalità, come l’esecuzione di comandi, l’acquisizione di schermate, il desktop remoto, l’impostazione di una shell inversa e l’esecuzione di keylogging. Inoltre, tutte le unità USB collegate al sistema infetto riceveranno una copia dei file di compromissione iniziale di Sogu per facilitare la propagazione laterale.

La campagna Snowydrive

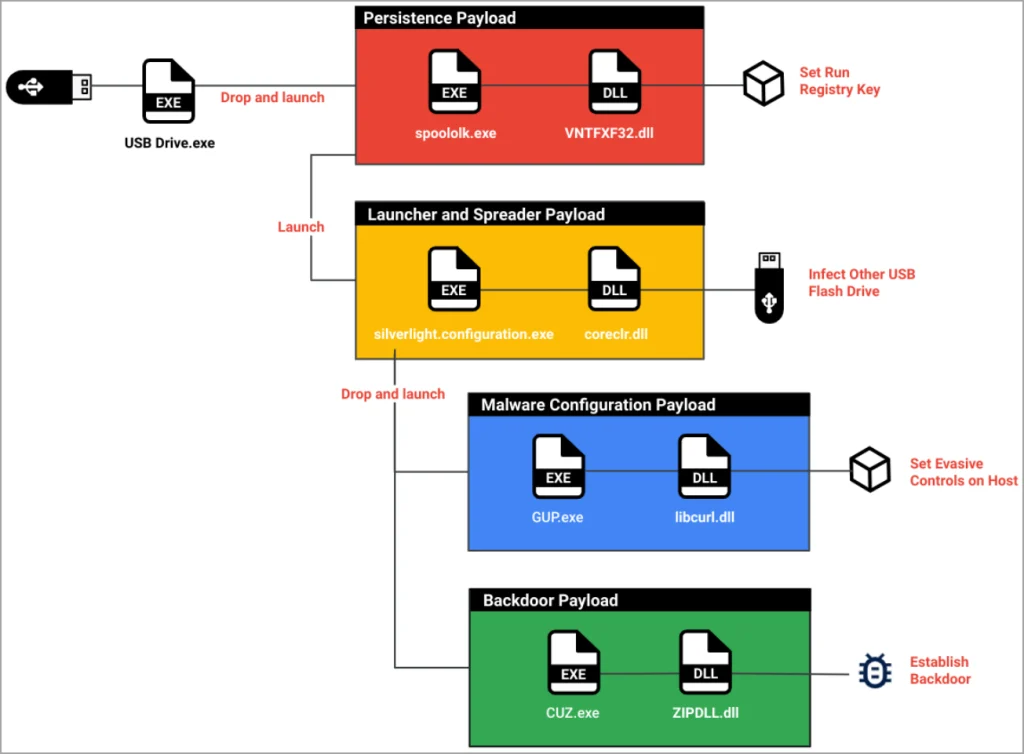

La campagna Snowydrive, invece, utilizza una backdoor basata su shellcode che viene caricata nel processo “CUZ.exe”, un software legittimo di decompressione degli archivi. Questo permette agli aggressori di eseguire payload arbitrari, modificare il registro di sistema e compiere azioni su file e directory. Gli utenti vengono indotti a eseguire un eseguibile apparentemente legittimo su un’unità USB, che attiva l’estrazione e l’esecuzione dei componenti del malware presenti in una cartella chiamata “Kaspersky”. I componenti di Snowydrive hanno ruoli specifici, come stabilire la persistenza nel sistema compromesso, eludere la rilevazione, eliminare una backdoor esistente e garantire la propagazione del malware attraverso le unità USB appena connesse.

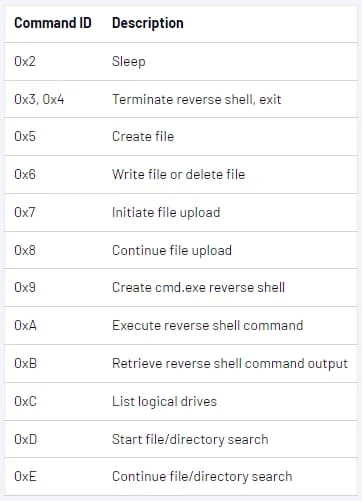

Snowydrive supporta una serie di comandi che consentono operazioni sui file, l’esfiltrazione di dati, la creazione di shell inverse, l’esecuzione di comandi e la ricognizione del sistema. Per evitare la rilevazione, il malware utilizza una DLL dannosa caricata lateralmente da “GUP.exe”, un legittimo programma di aggiornamento di Notepad++, per nascondere le estensioni dei file e i file contrassegnati come “sistema” o “nascosti”.

Gli attacchi basati su USB continuano

Nonostante gli attacchi USB richiedano l’accesso fisico ai computer di destinazione per infettarli, rimangono rilevanti e di tendenza nel 2023. Questi attacchi offrono vantaggi unici, come l’elusione dei meccanismi di sicurezza, l’invisibilità, l’accesso iniziale alle reti aziendali e la possibilità di infettare sistemi isolati con air gap, che sono separati da reti non protette per motivi di sicurezza. Secondo l’indagine di Mandiant, le tipografie e gli hotel sono considerati hotspot di infezione per il malware USB. Tuttavia, dato che queste backdoor si diffondono in modo casuale e opportunistico, qualsiasi sistema con una porta USB potrebbe essere un obiettivo potenziale.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!