Un gruppo criminale noto come “UNC3944“, monitorato da Mandiant e motivato da interessi finanziari, sta attuando una serie di attacchi informatici per compromettere gli account amministrativi di Microsoft Azure e ottenere accesso alle macchine virtuali. Utilizzando tecniche di phishing e scambio di SIM, gli aggressori sono in grado di rubare dati sensibili dalle organizzazioni vittime attraverso il servizio di cloud computing di Microsoft.

UNC3944 è stato individuato da Mandiant fin dal maggio 2022 e la loro campagna si concentra principalmente sul furto di dati da parte delle organizzazioni utilizzando Azure.

In precedenza, UNC3944 è stato associato alla creazione di strumenti come STONESTOP (un loader) e POORTRY (un driver in modalità kernel) per disabilitare il software di sicurezza. Gli hacker hanno sfruttato account di sviluppatori hardware Microsoft rubati per firmare i propri driver del kernel.

Scambio SIM amministratori di Azure

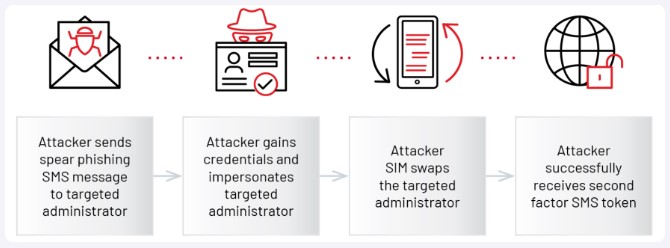

L’attacco inizia ottenendo accesso all’account amministratore di Azure utilizzando credenziali rubate acquisite tramite phishing SMS. Successivamente, gli aggressori si fanno passare per l’amministratore e contattano il supporto tecnico per richiedere l’invio di un codice di ripristino a più fattori tramite SMS al numero di telefono della vittima. Tuttavia, l’attaccante ha già sostituito la SIM del numero dell’amministratore, ricevendo così il token di autenticazione senza che la vittima se ne accorga.

Mandiant sta ancora cercando di determinare il metodo utilizzato dagli hacker per lo scambio delle SIM. Tuttavia, casi precedenti hanno dimostrato che la conoscenza del numero di telefono dell’obiettivo e la complicità di dipendenti delle telecomunicazioni senza scrupoli sono sufficienti per facilitare tali scambi illegali.

Una volta stabilita una presenza all’interno dell’ambiente Azure dell’organizzazione bersaglio, gli aggressori utilizzano i privilegi amministrativi per raccogliere informazioni, modificare gli account Azure esistenti o crearne di nuovi.

Vivere delle tattiche Land

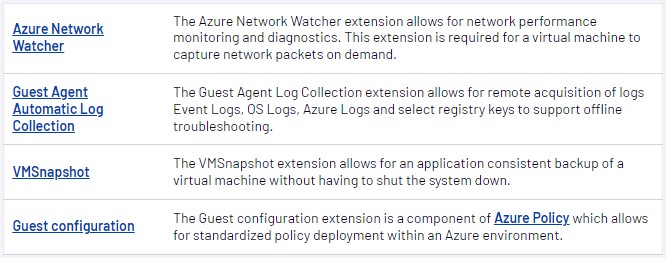

Nella fase successiva dell’attacco, UNC3944 sfrutta le estensioni di Azure per condurre operazioni di sorveglianza e raccogliere informazioni. Queste estensioni, che sono funzionalità aggiuntive che possono essere integrate nelle macchine virtuali di Azure, vengono utilizzate dagli aggressori per mascherare le loro azioni dannose come attività quotidiane apparentemente innocue.

Un esempio di estensione utilizzata è “CollectGuestLogs“, una funzionalità di diagnostica di Azure che è stata abusata per raccogliere i file di registro dall’endpoint compromesso. Mandiant ha rilevato anche tentativi di abuso di altre estensioni.

Violazione delle VM per rubare dati

Successivamente, UNC3944 utilizza la console seriale di Azure per accedere alla console di amministrazione delle macchine virtuali e eseguire comandi tramite un prompt dei comandi sulla porta seriale. Questo metodo di attacco consente agli aggressori di evitare i tradizionali metodi di rilevamento all’interno di Azure e di ottenere accesso completo amministrativo alla macchina virtuale.

Gli aggressori utilizzano il comando “whoami” per identificare l’utente connesso e raccogliere informazioni necessarie per continuare l’attacco.

Successivamente, utilizzando PowerShell, gli attaccanti migliorano la loro persistenza sulla macchina virtuale e installano strumenti di amministrazione remota disponibili in commercio. Questi strumenti sono applicazioni legittimamente firmate che forniscono all’attaccante accesso remoto senza attivare allarmi su molte piattaforme di rilevamento degli endpoint.

Inoltre, UNC3944 crea un tunnel SSH inverso al proprio server C2 per mantenere un accesso invisibile e persistente tramite un canale sicuro, superando così le restrizioni di rete e i controlli di sicurezza. Il tunnel inverso viene configurato con il port forwarding, consentendo una connessione diretta alla macchina virtuale di Azure tramite desktop remoto.

Infine, gli aggressori utilizzano le credenziali di un account utente compromesso per accedere alla macchina virtuale di Azure tramite la shell inversa e ampliare ulteriormente il loro controllo all’interno dell’ambiente violato, rubando dati lungo il percorso.

L’attacco condotto da UNC3944 dimostra la loro profonda conoscenza dell’ambiente Azure e la capacità di sfruttare gli strumenti integrati per evitare il rilevamento. In combinazione con competenze di social engineering avanzate che facilitano lo scambio di SIM, gli attaccanti rappresentano una minaccia significativa.

Le organizzazioni che implementano misure di sicurezza inadeguate, come l’autenticazione a più fattori basata su SMS, sono particolarmente vulnerabili. È fondamentale che tali organizzazioni acquisiscano una maggiore comprensione delle tecnologie cloud e adottino misure di sicurezza più robuste per mitigare questi sofisticati attacchi.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!