Su Twitter è stata divulgata una vulnerabilità zero-day di Razer Synapse, che consente di ottenere i privilegi di amministratore di Windows semplicemente collegando un mouse o una tastiera Razer.

Razer è un famoso produttore di periferiche per computer noto per i suoi mouse e tastiere da gioco.

Quando si collega un dispositivo Razer a Windows 10 o Windows 11, il sistema operativo installa automaticamente un driver per quell’hardware e quindi esegue un programma di installazione software Razer Synapse sul computer. Razer Synapse è un software che consente agli utenti di configurare i propri dispositivi hardware, impostare macro o mappare i pulsanti.

Razer afferma che il loro software Razer Synapse è utilizzato da oltre 100 milioni di utenti in tutto il mondo.

La vulnerabilità zero-day

Il ricercatore di sicurezza Jonhat ha scoperto una vulnerabilità zero-day nell’installazione plug-and-play di Razer Synapse che consente agli utenti di ottenere rapidamente i privilegi di sistema su un dispositivo Windows.

I privilegi di sistema sono i più alti diritti disponibili in Windows e consentono di eseguire qualsiasi comando sul sistema operativo. In sostanza, se un utente ottiene i privilegi di sistema in Windows, ottiene il controllo completo e può installare tutto ciò che vuole, inclusi malware.

Avendo contattato Razer ma non avendo ricevuto risposta, Jonhat ha spiegato come funziona il bug con un breve video.

Need local admin and have physical access?

– Plug a Razer mouse (or the dongle)

– Windows Update will download and execute RazerInstaller as SYSTEM

– Abuse elevated Explorer to open Powershell with Shift+Right click

Tried contacting @Razer, but no answers. So here’s a freebie pic.twitter.com/xDkl87RCmz

— jonhat (@j0nh4t) August 21, 2021

Il funzionamento del bug

Ci vogliono solamente due minuti per ottenere i privilegi di sistema in Windows 10 dopo aver collegato il mouse Razet.

Va notato che si tratta di una vulnerabilità di local privilege escalation (LPE), il che significa che è necessario disporre di un dispositivo Razer e dell’accesso fisico a un computer. Detto questo, il bug è facilmente sfruttabile da chiunque in quanto bisogna solo acquistare un mouse Razer al costo di 20€ circa e collegarlo a Windows 10 per diventare un amministratore.

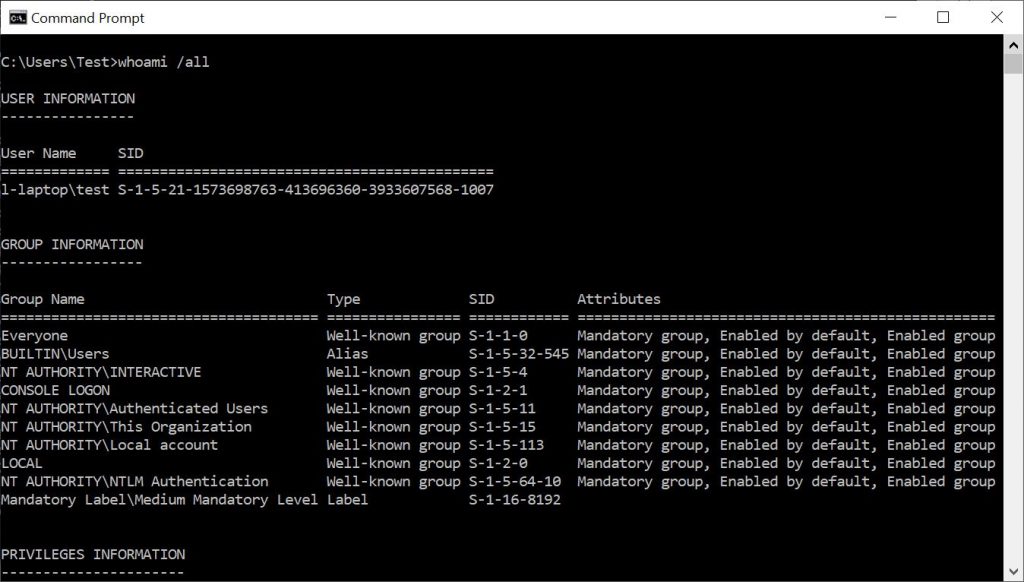

Per testare questo bug, è stato creato un utente temporaneo chiamato “Test” su un computer Windows 10 con privilegi standard (non di amministratore).

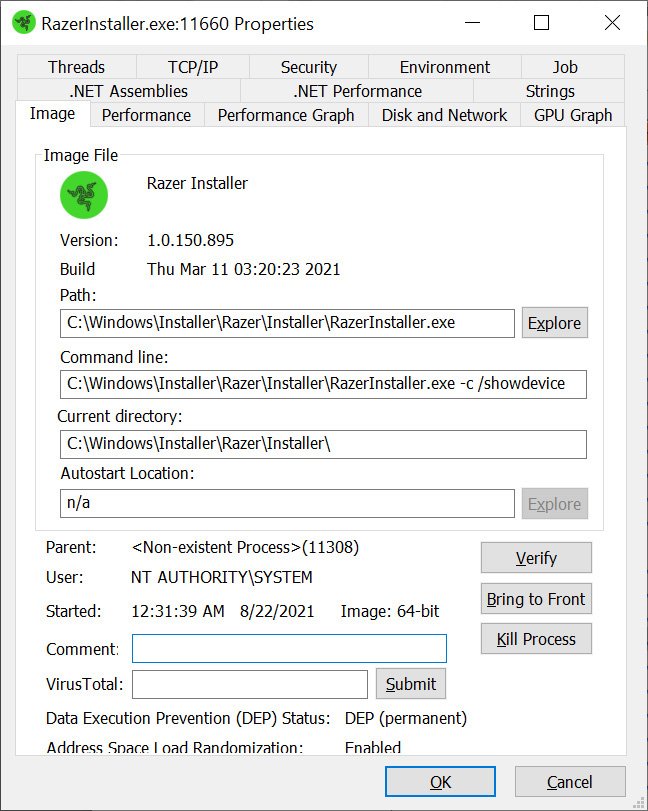

Dopo aver collegato il dispositivo Razer a Windows 10, il sistema operativo ha scaricato e installato automaticamente il driver e il software Razer Synapse.Poiché l’eseguibile RazerInstaller.exe è stato avviato tramite un processo Windows in esecuzione con i privilegi di sistema, anche il programma di installazione di Razer ha ottenuto i privilegi di sistema, come mostrato di seguito.

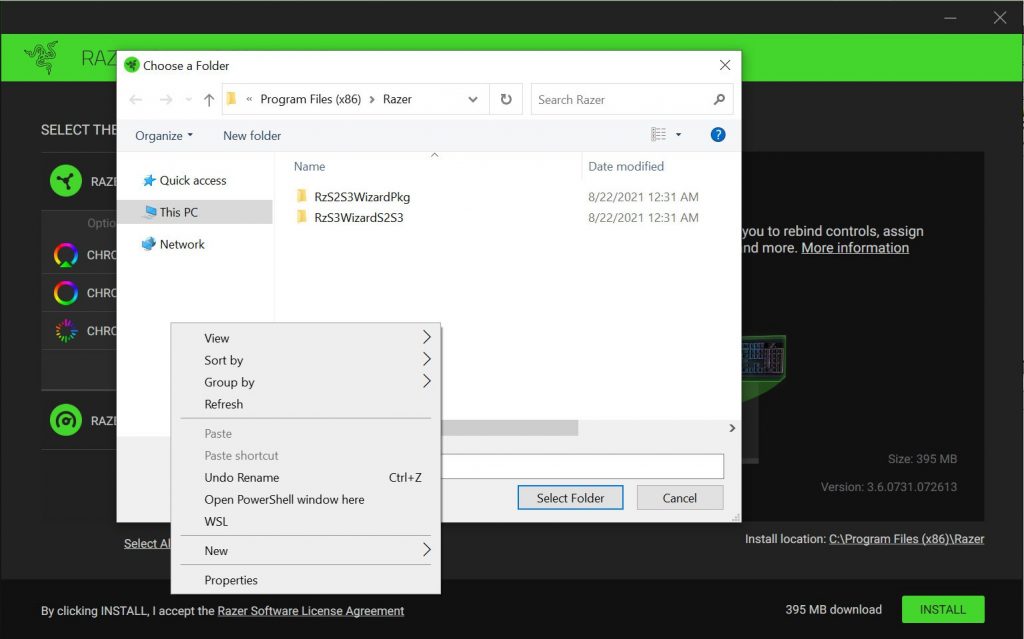

Quando il software Razer Synapse è installato, la procedura guidata di installazione consente di specificare la cartella in cui si desidera installarlo.

Ed è proprio la possibilità di selezionare la cartella di installazione il vero bug.

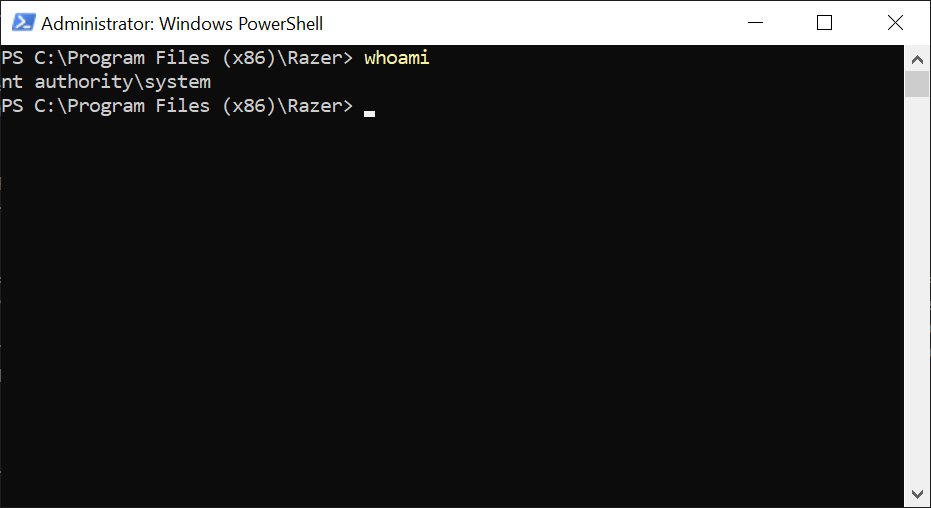

Cambiando la posizione della tua cartella, appare una finestra di dialogo “Scegli una cartella”. Premendo Maiusc e cliccando il pulsante destro del mouse sulla finestra di dialogo, appare il menu con la voce “Apri finestra PowerShell qui”, che aprirà un prompt di PowerShell nella cartella mostrata nella finestra di dialogo.

Poiché viene avviato da un processo con privilegi di sistema, anche il prompt di PowerShell erediterà quegli stessi privilegi.

Come spiegato da Will Dormann, Vulnerability Analyst presso il CERT/CC, è probabile che bug simili si trovino anche in altri software installati dal processo plug-and-play di Windows.

Many vulnerabilities fall into the class of “How has nobody realized this before now?”

If you combine the facts of “connecting USB automatically loads software” and “software installation happens with privileges”, I’ll wager that there are other exploitable packages out there…

— Will Dormann (@wdormann) August 22, 2021

La risoluzione del bug

Dopo che questa vulnerabilità zero-day ha ottenuto ampia attenzione su Twitter, Razer ha informato che rilasceranno il fix.

I would like to update that I have been reached out by @Razer and ensured that their security team is working on a fix ASAP.

Their manner of communication has been professional and I have even been offered a bounty even though publicly disclosing this issue.

— jonhat (@j0nh4t) August 22, 2021

Come proteggersi contro gli zero-day

Le vulnerabilità zero-day sono vulnerabilità nuove e non ancora conosciute. Sembrerebbe quindi logico pensare che non ci sia modo per prevenire questi attacchi.

Ma non è del tutto vero. Ci sono molti modi per mitigare questi rischi.

Due di questi sono:

- Utilizzare tecnologie di prevenzione adatte.

Il bug di per sè non porta ad un attacco. Come anche in questo caso i driver installati non portano ad avere i privilegi di amministrazione. Per arrivare al privilage escalation il malintenzionato deve agire in diversi modi, aprendo ad esempio il prompt di PowerShell per eseguire ulteriori comandi.

Utilizzando soluzioni come quelle offerte da Deceptive Bytes, partner di Euro Informatica, è possibile notare questo comportamento e rispondere dinamicamente alla minaccia mentre si evolve. - Essere sempre aggiornati sulle nuove minacce.

Per un’azienda essere aggiornati sulle nuove minacce non è per niente facile. Ogni giorno ne vengono scoperte di nuove e rimanere aggiornati è praticamente impossibile.

Affidandosi però a servizi come il Continuous Monitoring di Cyberteam è possibile controllare continuamente lo stato delle vulnerabilità presenti nella propria rete e nei propri sistemi ed essere avvisati tempestivamente in caso di vulnerabilità zero-day.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!