Ehi tu, aspirante Alastor Moody della cybersicurezza! Pensavi che i Mangiamorte fossero rimasti all’età della pietra? Sorpresa: ora sanno usare Google Sheets! Sì, hai capito bene. Il nuovo malware “Voldemort” (decisamente poco originale come nome) sta usando i fogli di calcolo di Google per nascondere i dati rubati. Chi l’avrebbe mai detto che Lucius Malfoy avrebbe imparato a usare Excel?

La magia nera dietro l’attacco

Gli esperti di Proofpoint hanno scoperto questa nuova “magia oscura” nell’agosto 2024. Ecco come funziona questo incantesimo malevolo:

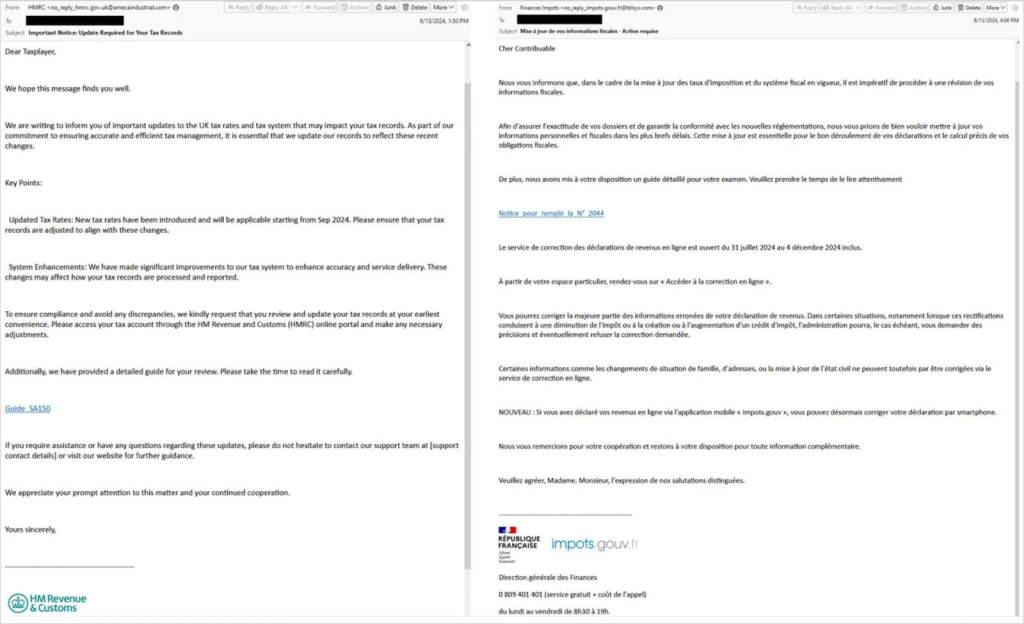

- L’attacco inizia con un classico phishing: niente di nuovo sotto il sole, i babbani continuano a cadere in queste trappole.

- Poi arriva la parte divertente: gli hacker usano Google AMP Cache, InfinityFree e tunnel Cloudflare per reindirizzare le vittime. È come se usassero la Polvere Volante, ma versione digitale.

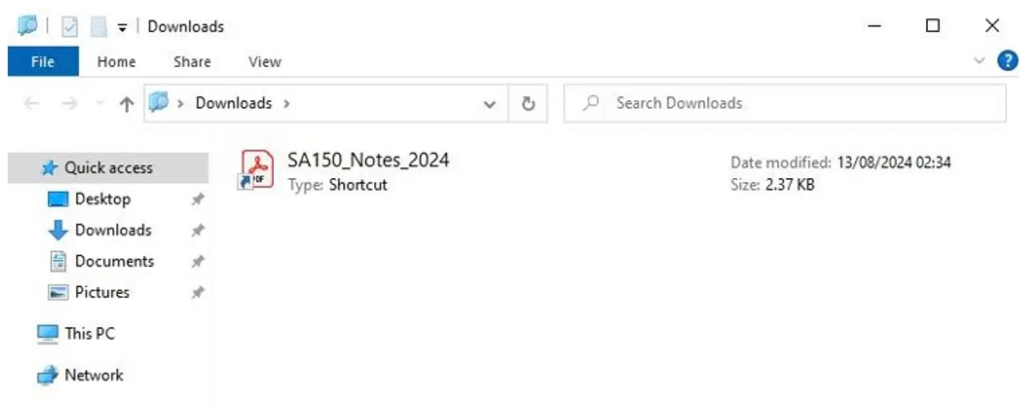

- Il malware si installa attraverso file LNK (perché aprire allegati sospetti è sempre una grande idea, vero?) e script PowerShell.

- Infine, il colpo di genio: Voldemort usa Google Sheets come centro di comando. Immaginate Voldemort che controlla i suoi Mangiamorte attraverso un foglio Excel… hilarante!

Dettagli tecnici per i Corvonero tra noi

Per chi vuole addentrarsi nei dettagli tecnici (sappiamo che voi Corvonero non resistete):

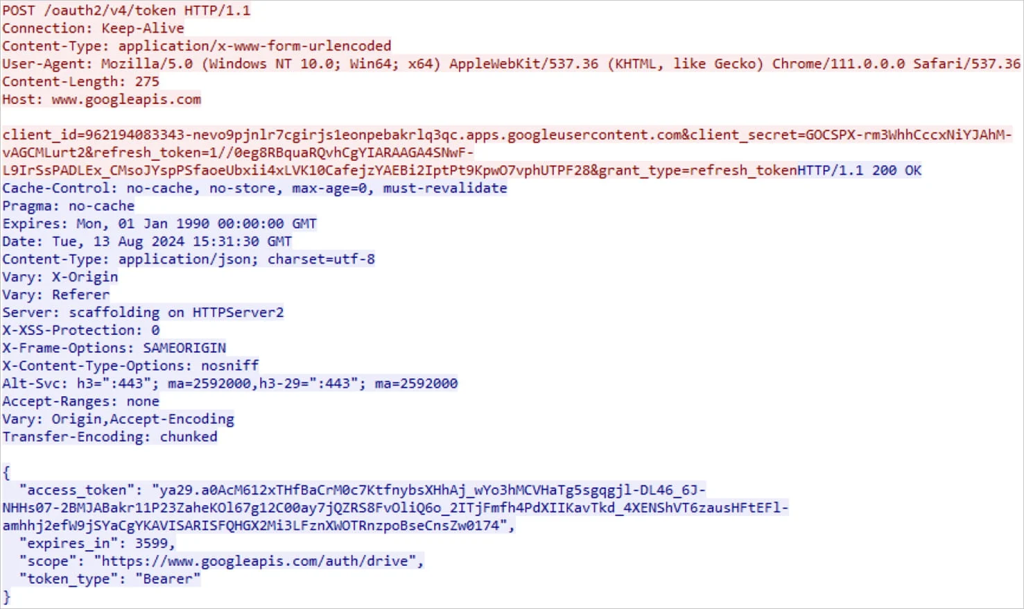

- Il malware sfrutta le API di Google per leggere i dati dai fogli di calcolo.

- Usa un client ID e un client secret per autenticarsi (molto Serpeverde come approccio).

- Crea nuove pagine nel foglio per ogni macchina infetta, usando hostname e username.

- Può eseguire comandi per elencare contenuti di cartelle specifiche.

- C’è anche un file “Shuaruta.exe” vulnerabile al DLL sideloading. Potrebbe essere usato per introdurre un beacon Cobalt Strike (perché evidentemente non bastava già Voldemort).

Consigli di difesa dalla Stanza delle Necessità

- Vigilanza costante! Non aprire allegati sospetti, neanche se sembrano mandati da Silente in persona.

- Aggiorna sempre i tuoi sistemi di sicurezza. Pensa a loro come al tuo personale Incanto Scudo.

- Usa l’autenticazione a due fattori. È come avere un Time-Turner: ti dà una seconda possibilità se qualcosa va storto.

- Monitora attentamente le attività sospette nei tuoi account Google. Se vedi un foglio di calcolo che si compila da solo, probabilmente non è magia, ma un hacker.

- Educa il tuo team sulla sicurezza informatica. Pensa a te stesso come al Professor Lupin che insegna Difesa contro le Arti Oscure, ma versione IT.

Ricorda: la cybersicurezza è come il Quidditch. Devi sempre tenere gli occhi aperti, essere pronto a schivare i Bolidi (malware) e cercare di catturare il Boccino d’Oro (la sicurezza dei tuoi dati). E se proprio devi usare Google Sheets, assicurati che sia per organizzare la tua collezione di Cioccorane, non per archiviare dati sensibili!

Mantieni alta la guardia, cyber-mago. VIGILANZA COSTANTE!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!