Introduzione: La Scoperta Scioccante

Oggi ci immergeremo in una scoperta che sta scuotendo il mondo della cybersecurity. I ricercatori di Check Point hanno portato alla luce un’operazione di phishing su GitHub talmente sofisticata da essere definita “mai vista prima”. Preparatevi, perché ciò che stiamo per analizzare potrebbe cambiare il vostro modo di vedere la sicurezza delle piattaforme di sviluppo.

La Stargazers Ghost Network: Un’Ombra nel Paradiso degli Sviluppatori

Cos’è GitHub e Perché è Importante

GitHub, con i suoi 100 milioni di sviluppatori e oltre 420 milioni di repository, è il cuore pulsante dello sviluppo software open-source. È un ecosistema vitale per la collaborazione e l’innovazione nel mondo tech.

L’Infiltrazione Silenziosa

La “Stargazers Ghost Network” ha trovato il modo di infiltrarsi in questo paradiso degli sviluppatori. Come? Creando una rete di account fasulli che, a prima vista, sembrano del tutto legittimi. Questi account non solo esistono, ma interagiscono tra loro in modo da sembrare autentici utenti di GitHub.

Questo diagramma illustra come la rete di account fasulli interagisce per rendere credibili i repository malevoli, attirando così utenti ignari.

La Mente Dietro l’Operazione: Stargazer Goblin

Il Profilo del Threat Actor

L’operatore di questa rete è stato identificato con il nome in codice “Stargazer Goblin”. Questo attore malevolo ha iniziato a pubblicizzare i suoi “servizi” nel dark web a giugno 2023, offrendo un vero e proprio listino prezzi per le sue attività illecite.

Metodologia e Obiettivi

La sofisticazione di questa operazione sta nella sua capacità di far apparire legittimi i repository malevoli. Come? Attraverso azioni come:

- Assegnare stelle (l’equivalente del “mi piace”)

- Effettuare fork (simile al “retweet”)

- Sottoscrivere i repository

Tutto questo viene fatto utilizzando altri account fasulli, creando così una rete di attività che simula un’interazione organica e genuina.

Target e Impatto

Chi è nel Mirino?

La rete non colpisce a caso. Utilizza template di phishing e tag specifici per mirare a:

- Appassionati di social media

- Gamer

- Investitori di criptovalute

- … e molti altri

Potenziale Danno

L’impatto potenziale di questa operazione è allarmante. Gli attacchi possono portare a:

- Infezioni ransomware

- Furto di credenziali

- Compromissione di wallet di criptovalute

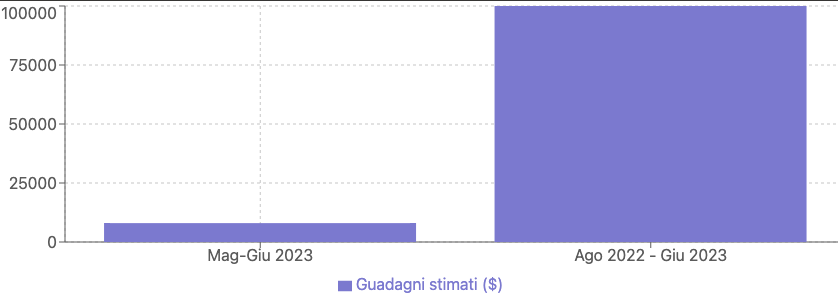

Questo grafico mostra i guadagni stimati della rete nel tempo, evidenziando la rapida crescita delle sue attività illecite.

Malware Distribuito e Modello di Business

Arsenal di Malware

La rete opera come un servizio di distribuzione (DaaS – Distribution as a Service), diffondendo vari tipi di malware, tra cui:

- Atlantida Stealer

- Rhadamanthys

- RisePro

- Lumma Stealer

- RedLine

Modello Economico

In meno di un mese, da metà maggio a metà giugno, Stargazer Goblin ha guadagnato circa $8,000. Considerando che la rete è attiva da agosto 2022, i ricercatori stimano che i guadagni totali potrebbero superare i $100,000, derivanti da oltre 3,000 account fantasma su GitHub.

Implicazioni e Consigli per la Sicurezza

Oltre GitHub

I ricercatori ritengono che questa sia solo la punta dell’iceberg. È altamente probabile che account fantasma simili operino su altre piattaforme come Twitter, YouTube, Discord, Twitch e Instagram.

Come Proteggersi

- Siate sempre scettici nei confronti di link ed eseguibili, anche se sembrano provenire da repository rispettabili.

- Utilizzate strumenti di analisi del codice e scanner di malware prima di eseguire qualsiasi file scaricato.

- Mantenete aggiornati i vostri sistemi di sicurezza e antivirus.

- Educate i vostri team sulle nuove tecniche di phishing e social engineering.

Conclusione: Vigilanza Continua

Questa scoperta ci ricorda che nel mondo della sicurezza informatica, l’innovazione è una lama a doppio taglio. Le stesse piattaforme che alimentano la collaborazione e lo sviluppo possono diventare terreno fertile per attività malevole sofisticate.

Come ethical hacker e professionisti della sicurezza, il nostro compito è rimanere sempre un passo avanti. Continuiamo a condividere conoscenze, a sviluppare nuove tecniche di difesa e, soprattutto, a mantenere alta la guardia.

Ricordate: nel cyberspazio, la paranoia è spesso una virtù. Stay safe e happy ethical hacking!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!