Ehi tu, sì proprio tu che stai leggendo questo articolo comodamente seduto sulla tua poltrona d’ufficio. Pensi di essere al sicuro solo perché hai installato quell’antivirus gratuito che ti ha consigliato tuo cugino? Beh, ho brutte notizie per te: c’è un nuovo gruppo di allegri burloni russi che sta facendo festa con i vostri dati aziendali. Si fanno chiamare RomCom, ma ti assicuro che non c’è nulla di romantico nel loro operato.

La nuova “commedia romantica” russa: RomCom e il suo ransomware Underground

Il gruppo russo RomCom, noto anche come Storm-0978 (perché evidentemente ai ricercatori di sicurezza piace dare nomi da boyband ai criminali informatici), sta distribuendo un ransomware chiamato “Underground”. E no, non è il nome di un nuovo locale trendy di Mosca, ma un malware che cifra i file sui computer Windows delle vittime e poi chiede gentilmente un riscatto per sbloccarli. Molto gentile da parte loro, vero?

L’arma segreta: CVE-2023-36884

RomCom ha deciso di rendere le cose interessanti sfruttando una vulnerabilità zero-day in Microsoft Office e Windows HTML, identificata come CVE-2023-36884. Per chi non mastica il gergo tecnico, immaginate questa vulnerabilità come una porta sul retro lasciata aperta dal custode distratto di Microsoft. E RomCom si è gentilmente offerto di entrare e “riordinare” i vostri file.

Come funziona l’attacco? Un viaggio nell’abisso digitale

- Phishing: Tutto inizia con una bella email. Magari è il principe nigeriano che vuole condividere con te la sua fortuna. O forse è il tuo capo che ti chiede di aprire urgentemente un documento. Spoiler: non è il tuo capo.

- Esecuzione del malware: Una volta che hai aperto il documento infetto (complimenti!), il ransomware si attiva e inizia a cifrare i tuoi file più preziosi.

- Rimozione delle copie ombra: Il malware, da bravo ladro digitale, cancella le copie di backup dei tuoi file. Sai, giusto per essere sicuro che tu sia veramente nei guai.

- Configurazione delle sessioni remote: Il ransomware imposta la durata massima delle sessioni RemoteDesktop/TerminalServer a 14 giorni. Perché? Perché possono, suppongo.

- Stop ai servizi: MS SQL Server viene fermato. Evidentemente a RomCom non piacciono i database funzionanti.

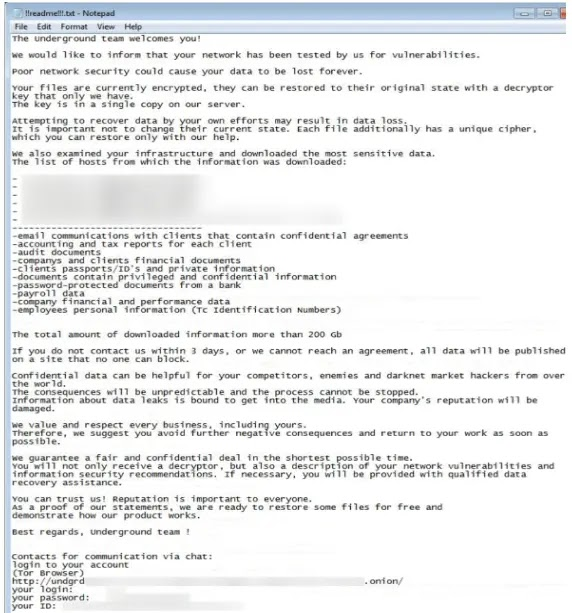

- La famigerata nota di riscatto: Viene creato un file

!!readme!!!.txtcon un messaggio del tipo “Ops, i tuoi file sono criptati. Vuoi riaverli? Paga!”.

Pillola tecnica: Il comando temporaneo

@echo off

del /f /q %1

for /F "tokens=*" %1 in ('wevtutil el') do wevtutil cl "%1"Questo simpatico scriptino batch si occupa di eliminare il file originale del malware e cancellare tutti i log di Windows Event. Perché lasciare prove quando puoi fare piazza pulita?

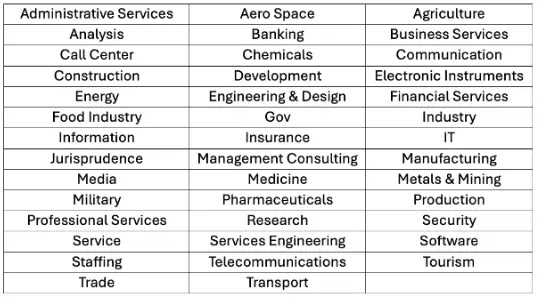

Le vittime: un tour mondiale del crimine informatico

RomCom non discrimina: ha colpito aziende in USA, Francia, Corea, Spagna, Slovacchia, Taiwan, Singapore e Canada. Settori? Di tutto un po’: costruzioni, banche, farmaceutica, servizi professionali, medicina, manifattura… Insomma, se la tua azienda fa qualcosa, sei un potenziale bersaglio. Congratulazioni!

Come proteggersi? Consigli da un ethical hacker sarcastico ma preoccupato

- Aggiornate, dannazione!: Tenete tutti i vostri sistemi aggiornati. Sì, anche quel vecchio PC nell’angolo che usate solo per giocare a Solitario.

- Formazione anti-phishing: Insegnate ai vostri dipendenti a non cliccare su link sospetti. E per “sospetti” intendo qualsiasi cosa che non sia il menu della mensa aziendale.

- Backup, backup, backup: Fate backup regolari e teneteli offline. No, quel floppy disk del 1995 non conta come backup affidabile.

- Firewall e antivirus: Usate firewall e antivirus aggiornati. E no, quello sviluppato dal cugino di vostra zia non è considerato “aggiornato”.

- Principio del minimo privilegio: Date ai vostri utenti solo i permessi strettamente necessari. Se il stagista non ha bisogno di accedere al database clienti, non dategli accesso al database clienti!

- Monitoraggio attivo: Tenete d’occhio le vostre reti. Se vedete traffico sospetto verso la Russia, potrebbe non essere solo il vostro collega che guarda video di gatti su YouTube.

- Piano di risposta agli incidenti: Preparate un piano d’azione in caso di attacco. E no, “piangere in un angolo” non è considerato un piano valido.

Ricordate: la sicurezza informatica è come un preservativo. Meglio averlo e non averne bisogno, che averne bisogno e non averlo. Quindi, per l’amor del cielo, proteggetevi!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!