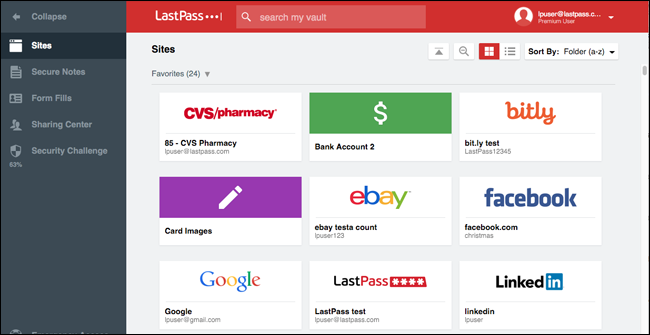

Password manager con oltre 25 milioni di utenti ha ammesso di essere stato violato – un attaccante ha esfiltrato porzioni di dati interni.

“Due settimane fa, abbiamo rilevato alcune attività insolite all’interno di porzioni dell’ambiente di sviluppo LastPass,” Karim Toubba, CEO di LastPass, ha detto.

L’azienda non ha trovato alcuna prova che i dati dei clienti o le password criptate siano compromessi.

Toubba ha detto che un utente malintenzionato è riuscito a violare i sistemi attraverso un account sviluppatore compromesso. Hanno preso porzioni di codice sorgente e alcune informazioni tecniche proprietarie di LastPass.

“I nostri prodotti e servizi funzionano normalmente“, ha assicurato Toubba.

L’indagine sulla violazione è ancora in corso, ma la società ha detto che non ha visto ulteriori prove di attività non autorizzate.

Questo non è il primo caso per i clienti LastPass nella storia recente. Lo scorso dicembre, un utente LastPass ha inviato un post a Hacker News, affermando di aver ricevuto un avviso di sicurezza da LastPass su un tentativo di login bloccato dal Brasile. Secondo l’utente, la persona che ha tentato il login stava usando la master password del proprio account LastPass.

Quando il panico tra gli utenti di LastPass ha cominciato a diffondersi sui social media, l’azienda ha avviato un’indagine sul possibile incidente. “I nostri risultati iniziali ci hanno portato a credere che questi avvisi sono stati attivati a causa di meccanismi di protezione di LastPass per difendere i propri clienti da cattivi attori e tentativi di credential stuffing,” la società ha detto, nel mentre gli utenti sono stati invitati a cambiare le loro password master e abilitare multi-autenticazione fattoriale (MFA).

Chris Morgan, un Senior Cyber Threat Intelligence Analyst di Digital Shadows, ha detto che è realisticamente possibile che gli attori delle minacce possono avere accesso a informazioni preziose che potrebbero essere utilizzate per lanciare ulteriori attacchi alla società o ai suoi clienti.

“In questo momento, LastPass ha tuttavia chiarito che gli utenti non hanno bisogno di prendere ulteriori azioni per proteggere gli stessi, in quanto nessuna password, comprese le password master, si ritiene che siano state accessibili. L’incidente, inoltre, non diminuisce l’utilità di gestori di password, che sono ancora il modo migliore per gestire e verificare l’uso delle credenziali,”

Morgan.

Un’ondata di attacchi informatici

LastPass è soltanto un’altra società che ha recentemente ammesso di essere violato. I truffatori hanno ingannato i dipendenti di Cloudflare nell’inserire le loro credenziali in una pagina di phishing, ma l’azienda ha sventato con successo l’attacco.

Lo stesso è successo con Twilio. Utilizzando le credenziali rubate ai dipendenti di Twillio, gli aggressori hanno ottenuto l’accesso ai sistemi interni dell’azienda e hanno esposto 1.900 numeri utente Signal.

Gruppo-IB ha detto che i recenti attacchi a Twilio e Cloudflare facevano parte di una campagna di phishing coordinato che ha compromesso quasi 10.000 account in 130 organizzazioni.

I truffatori hanno falsificato l’identità e la società di gestione degli accessi Okta per lanciare un sofisticato attacco alla supply chain utilizzando 169 domini di phishing che hanno funzionato con parole chiave come “SSO,” “VPN,” “OKTA,” “MFA,” e “HELP.”

Non è ancora chiaro se LastPass sia stata vittima della stessa campagna che Group-IB ha soprannominato 0ktapus.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!