È iniziata una campagna spam che distribuisce il nuovo malware META, un nuovo malware di info-stealer che sembra essere sempre sempre più popolare tra i criminali informatici.

META, insieme a Mars Stealer e BlackGuard, sono pronti a sostituire Raccoon Stealer dopo la sua momentanea uscita dal mercato a causa della guerra.

Si parla di META già da un mese, da quando gli analisti di KELA hanno avvertito del suo ingresso nel mercato delle botnet TwoEasy .

Il malware è venduto nel dark web a 125$ per abbonati mensili o 1.000$ per un uso illimitato ed è promosso come una versione migliorata di RedLine.

La nuova campagna Meta-malspam

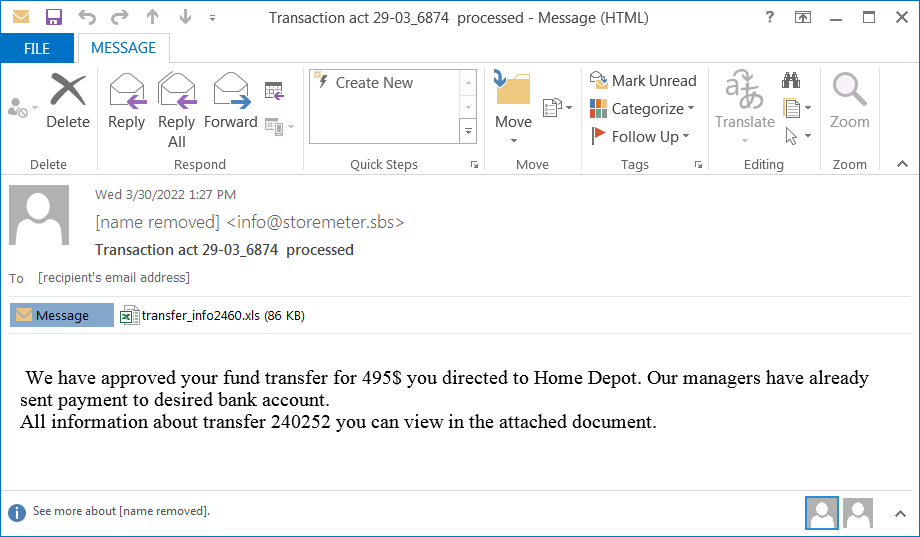

Una nuova campagna di spam vista dal ricercatore di sicurezza e gestore ISC Brad Duncan è la prova che META viene utilizzato attivamente negli attacchi, essendo distribuito per rubare le password archiviate in Chrome, Edge e Firefox, nonché i portafogli di criptovaluta.

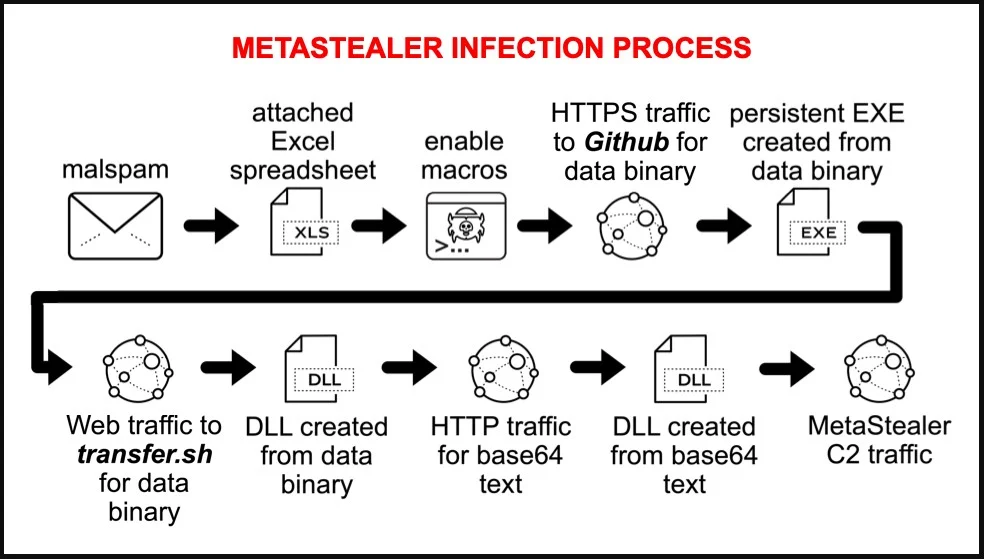

La campagna segue l’approccio “standard” di un foglio di calcolo Excel contenente macro che arriva nelle caselle di posta delle potenziali vittime come allegati di posta elettronica.

I messaggi informano di falsi trasferimenti di fondi che non sono particolarmente convincenti o ben congegnati, ma possono comunque essere efficaci contro una percentuale significativa di destinatari.

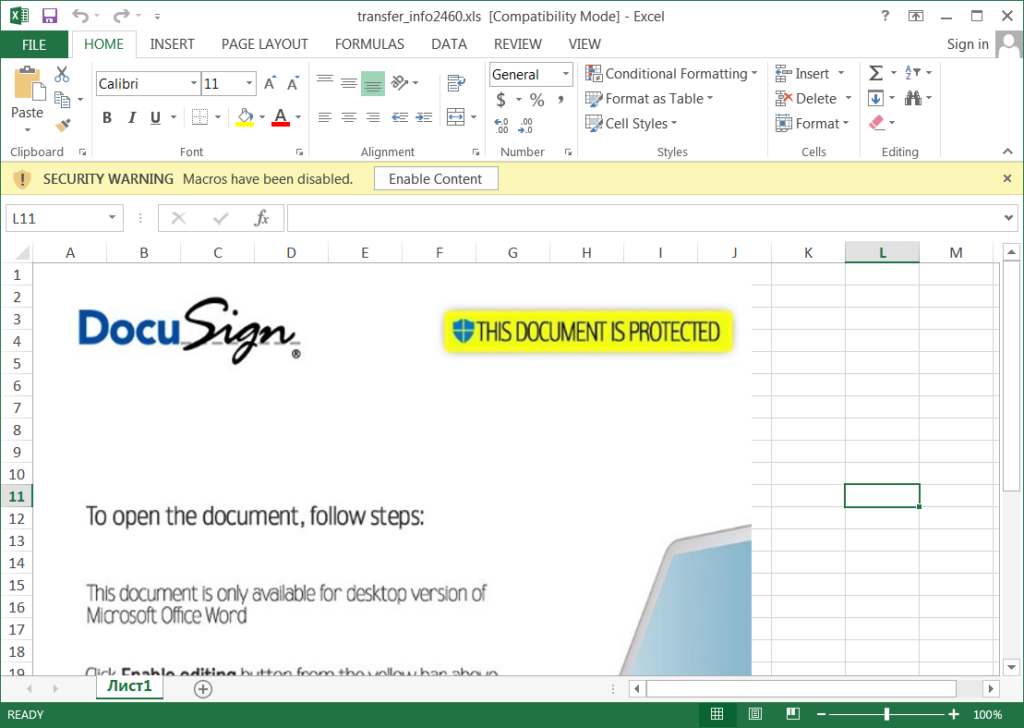

I file Excel presentano un’esca DocuSign che sollecita l’utente ad “abilitare il contenuto” necessario per eseguire la macro VBS dannosa in background.

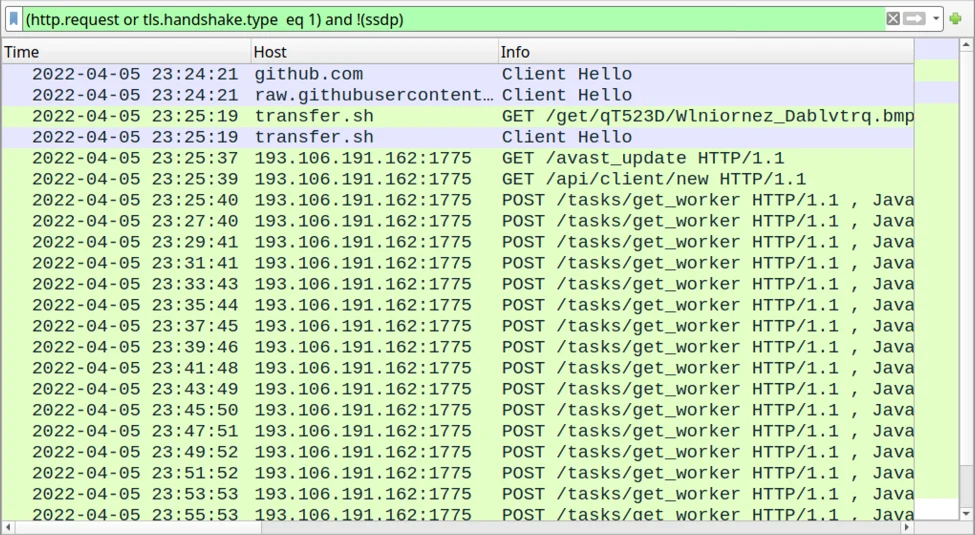

Quando lo script viene eseguito, scarica vari payload, inclusi DLL ed eseguibili, da più siti, come GitHub.

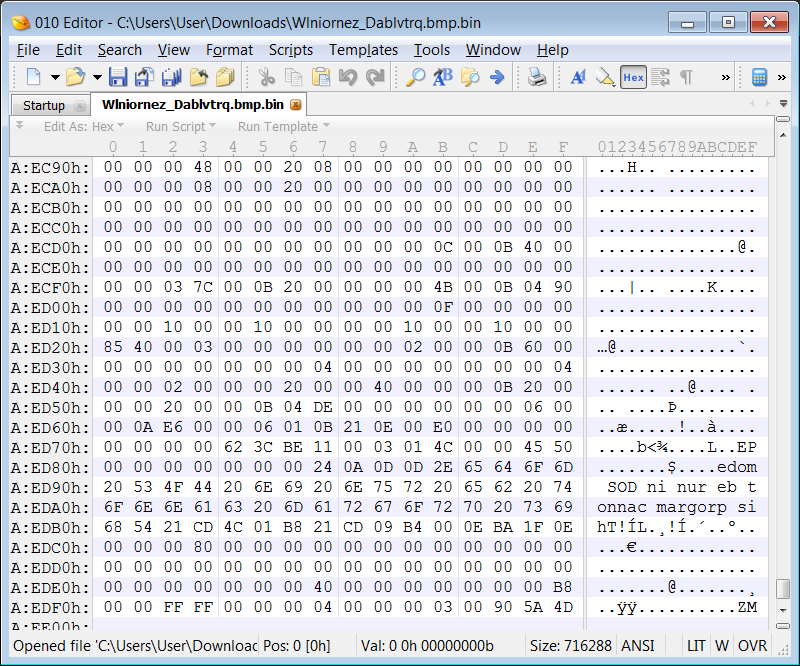

Alcuni dei file scaricati sono codificati in base64 o hanno i loro byte invertiti per aggirare il rilevamento da parte del software di sicurezza. Ad esempio, di seguito è riportato uno dei campioni raccolti da Duncan che ha i suoi byte invertiti nel download originale.

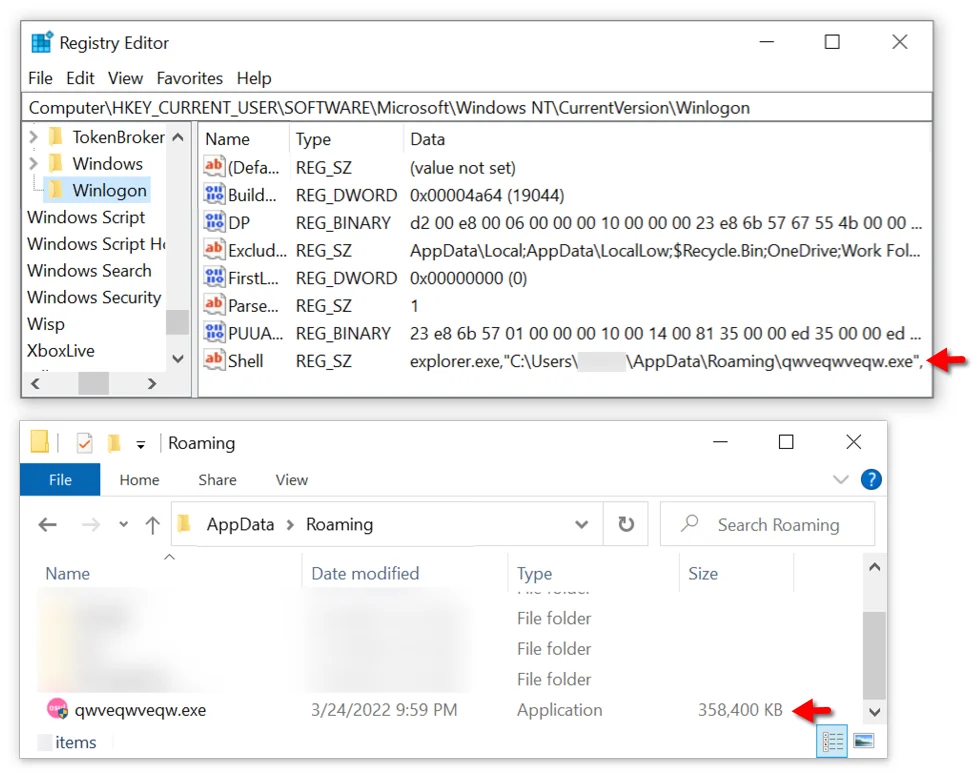

Alla fine, il payload finale viene assemblato sulla macchina con un nome casuale come “qwveqwveqw.exe” e viene aggiunta una nuova chiave di registro per la persistenza.

Un segno chiaro e persistente dell’infezione è il file EXE che genera traffico verso un server di command and control (C2) a 193.106.191[.]162, anche dopo il riavvio del sistema, riavviando il processo di infezione sulla macchina compromessa.

Una cosa da notare è che META modifica Windows Defender tramite PowerShell per escludere i file .exe dalla scansione, per proteggere i suoi file dal rilevamento.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!