Microsoft avverte che il malware distruttivo con obbiettivo la cancellazione dei dati mascherato da ransomware viene utilizzato in attacchi contro più organizzazioni in Ucraina. A partire dal 13 gennaio, Microsoft ha rilevato i nuovi attacchi che combinavano un MBRLocker distruttivo con un malware che corrompe i dati utilizzato per distruggere intenzionalmente i dati della vittima.

Un attacco in due fasi distrugge i dati

Microsoft chiama questa nuova famiglia di malware “WhisperGate” e spiega in un rapporto che è condotta attraverso due diversi componenti malware distruttivi.

Il primo componente, denominato stage1.exe, viene avviato dalle cartelle C:\PerfLogs, C:\ProgramData, C:\ o C:\temp che sovrascrive il record di avvio principale per visualizzare una richiesta di riscatto.

Un MBR locker è un programma che sostituisce il “record di avvio principale”, una posizione sul disco rigido di un computer che contiene informazioni sulle partizioni del disco e un piccolo eseguibile utilizzato per caricare il sistema operativo. Gli MBR locker sostituiscono il caricatore nel record di avvio principale con un programma che comunemente crittografa la tabella delle partizioni e visualizza una richiesta di riscatto. Ciò impedisce al sistema operativo di caricarsi e ai dati di essere accessibili fino a quando non viene pagato un riscatto e viene ottenuta una chiave di decrittazione..

La richiesta di riscatto WhisperGate, mostrata di seguito, dice alla vittima di inviare $ 10.000 in bitcoin all’indirizzo 1AVNM68gj6PGPFcJuftKATa4WLnzg8fpfv e quindi contattare gli attori della minaccia tramite un ID chat Tox inclusa.

Your hard drive has been corrupted.

In case you want to recover all hard drives

of your organization,

You should pay us $10k via bitcoin wallet

1AVNM68gj6PGPFcJuftKATa4WLnzg8fpfv and send message via

tox ID 8BEDC411012A33BA34F49130D0F186993C6A32DAD8976F6A5D82C1ED23054C057ECED5496F65

with your organization name.

We will contact you to give further instructionsMentre Microsoft indica l’uso di Tox come motivo per cui il ransomware è falso, Cyberteam conosce numerose operazioni ransomware che utilizzano Tox come metodo di comunicazione, quindi questo non è insolito.

Tuttavia, la richiesta di riscatto di MBRLocker utilizza lo stesso indirizzo bitcoin per tutte le vittime e non fornisce un metodo per inserire una chiave di decrittazione. Se combinato, questo in genere indica un falso ransomware progettato per scopi distruttivi.

Il secondo componente, denominato stage2.exe, viene eseguito contemporaneamente per scaricare un malware che distrugge i dati chiamato Tbopbh.jpg ospitato su Discord che sovrascrive i file mirati con dati statici.

“Se un file porta una delle estensioni di cui sotto, il corruttore sovrascrive il contenuto del file con un numero fisso di 0xCC byte (dimensione totale del file di 1 MB)”, spiega il rapporto di Microsoft. “Dopo aver sovrascritto il contenuto, il distruttore rinomina ogni file con un’estensione apparentemente casuale di quattro byte.” Le estensioni di file prese di mira dal componente stage2 per la corruzione sono:

.3DM .3DS .7Z .ACCDB .AI .ARC .ASC .ASM .ASP .ASPX .BACKUP .BAK .BAT .BMP .BRD .BZ .BZ2 .CGM .CLASS .CMD .CONFIG .CPP .CRT .CS .CSR .CSV .DB .DBF .DCH .DER .DIF .DIP .DJVU.SH .DOC .DOCB .DOCM .DOCX .DOT .DOTM .DOTX .DWG .EDB .EML .FRM .GIF .GO .GZ .HDD .HTM .HTML .HWP .IBD .INC .INI .ISO .JAR .JAVA .JPEG .JPG .JS .JSP .KDBX .KEY .LAY .LAY6 .LDF .LOG .MAX .MDB .MDF .MML .MSG .MYD .MYI .NEF .NVRAM .ODB .ODG .ODP .ODS .ODT .OGG .ONETOC2 .OST .OTG .OTP .OTS .OTT .P12 .PAQ .PAS .PDF .PEM .PFX .PHP .PHP3 .PHP4 .PHP5 .PHP6 .PHP7 .PHPS .PHTML .PL .PNG .POT .POTM .POTX .PPAM .PPK .PPS .PPSM .PPSX .PPT .PPTM .PPTX .PS1 .PSD .PST .PY .RAR .RAW .RB .RTF .SAV .SCH .SHTML .SLDM .SLDX .SLK .SLN .SNT .SQ3 .SQL .SQLITE3 .SQLITEDB .STC .STD .STI .STW .SUO .SVG .SXC .SXD .SXI .SXM .SXW .TAR .TBK .TGZ .TIF .TIFF .TXT .UOP .UOT .VB .VBS .VCD .VDI .VHD .VMDK .VMEM .VMSD .VMSN .VMSS .VMTM .VMTX .VMX .VMXF .VSD .VSDX .VSWP .WAR .WB2 .WK1 .WKS .XHTML .XLC .XLM .XLS .XLSB .XLSM .XLSX .XLT .XLTM .XLTX .XLW .YML .ZIPPoiché nessuno dei due componenti malware offre mezzi per inserire chiavi di decrittazione per ripristinare il Master Boot Record originale e poiché i file vengono sovrascritti con dati statici non decriptabili, Microsoft classifica questo come un attacco distruttivo piuttosto che uno utilizzato per generare un pagamento di riscatto.

Indicatori di compromissione e link di download per i campioni di malware possono essere trovati nella sezione IOC più avanti nell’articolo.

Microsoft non è in grado di attribuire gli attacchi a un particolare attore di minacce e sta monitorando le attività dell’hacker come DEV-0586. Con l’escalation delle tensioni geopolitiche nella regione tra Russia e Ucraina, si ritiene che questi attacchi siano progettati per seminare il caos in Ucraina.

Un attacco simile è stato condotto nel 2017 quando migliaia di aziende ucraine sono state prese di mira con il ransomware NotPetya.

Mentre NotPetya era basato su un vero ransomware noto come Petya, gli attacchi NotPetya sono stati condotti come un’arma informatica contro l’Ucraina piuttosto che per generare pagamenti.

Nel 2020, gli Stati Uniti hanno formalmente incriminato gli hacker russi del GRU ritenuti parte del gruppo di hacker russo d’élite noto come “Sandworm” per gli attacchi NotPetya.

Ucraina sotto assedio da attacchi informatici

Questa settimana, almeno quindici siti web di istituzioni pubbliche ucraine e agenzie governative sono stati hackerati, effettuato un deface e successivamente messi offline.

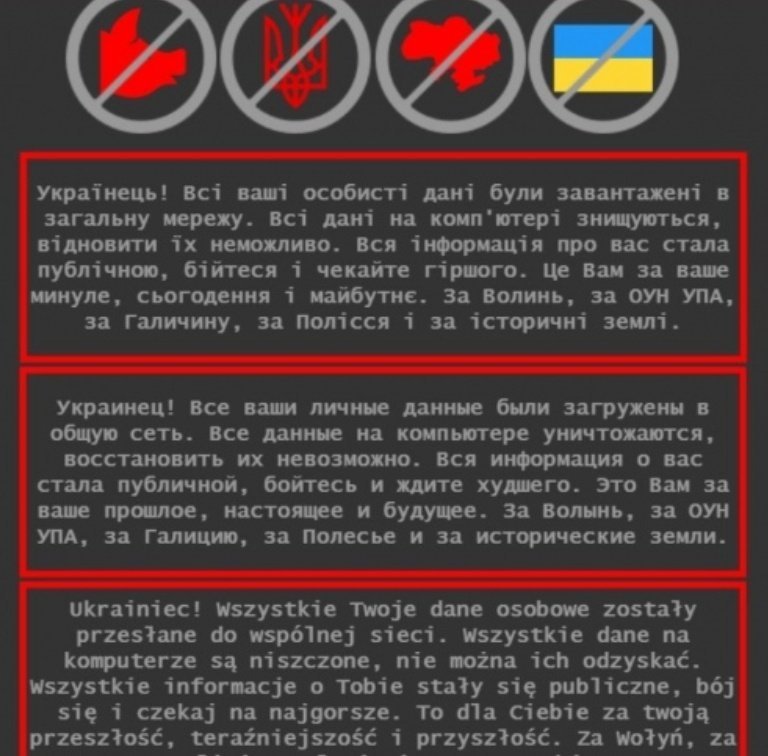

Gli hacker hanno fatto un deface di questi siti Web per mostrare un messaggio che avvertiva i visitatori che i loro dati erano stati rubati e condivisi pubblicamente online.

“Ucraino! Tutti i tuoi dati personali sono stati caricati sulla rete pubblica. Tutti i dati sul computer vengono distrutti, è impossibile recuperarli. Tutte le informazioni su di te sono diventate pubbliche, abbi paura e aspettati il peggio. Questo è per il tuo passato, presente e futuro. Per Volyn, per l’OUN UPA, per la Galizia, per Polissya e per le terre storiche”, si legge nel defacement del sito tradotto.

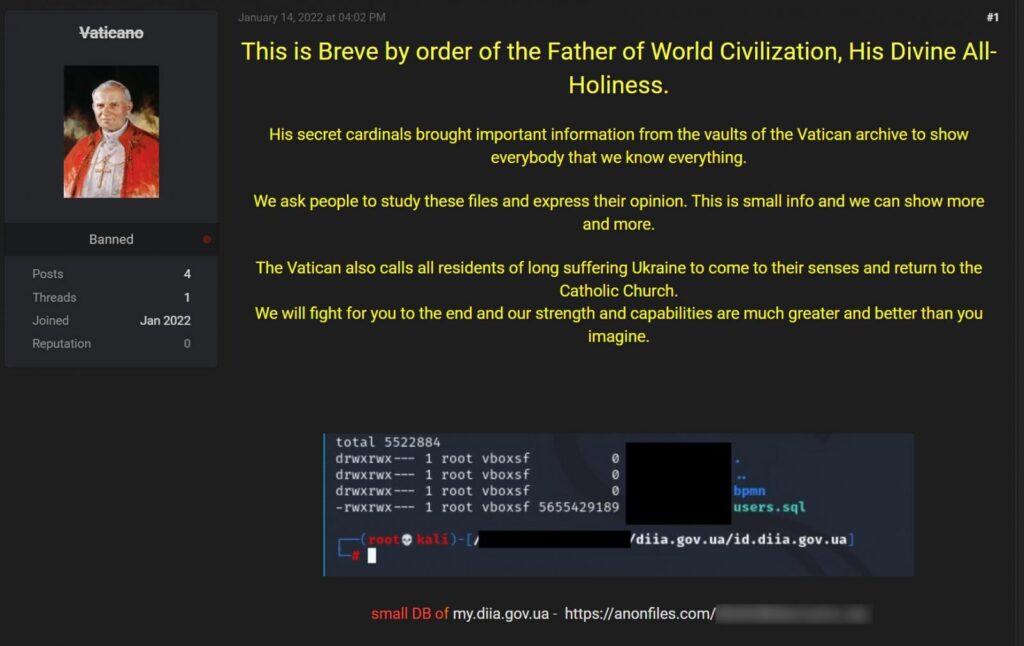

Come parte di questa campagna di intimidazione, gli attori della minaccia hanno creato nuovi account sul popolare forum di hacking RaidForums per rilasciare i dati presumibilmente rubati.

Tuttavia, gli attori delle minacce che hanno esaminato i dati pubblicati affermano che non sono correlati alle agenzie governative ucraine e contengono dati da una vecchia perdita. L’Ucraina ha attribuito gli attacchi alla Russia, con l’obiettivo di minare la fiducia nel governo ucraino.

“Le cyber-truppe russe stanno spesso lavorando contro gli Stati Uniti e l’Ucraina, cercando di usare la tecnologia per scuotere la situazione politica. L’ultimo attacco informatico è una delle manifestazioni della guerra ibrida della Russia contro l’Ucraina, che va avanti dal 2014”, ha annunciato oggi il governo ucraino.

“Il suo obiettivo non è solo quello di intimidire la società. E destabilizzare la situazione in Ucraina fermando il lavoro del settore pubblico e minando la fiducia nel governo da parte degli ucraini. Possono raggiungere questo obiettivo gettando falsi nello spazio informativo sulla vulnerabilità delle infrastrutture critiche delle informazioni e sul “drenaggio” dei dati personali degli ucraini.

IOCs

Stage1.exe:

a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92 [VirusTotal] [MalShare]

Stage2.exe:

dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78 [VirusTotal] [MalShare]

Tbopbh.jpg (third stage):

923eb77b3c9e11d6c56052318c119c1a22d11ab71675e6b95d05eeb73d1accd6 [VirusTotal] [MalShare]

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!