Smart working e cyber security: la check list per le aziende

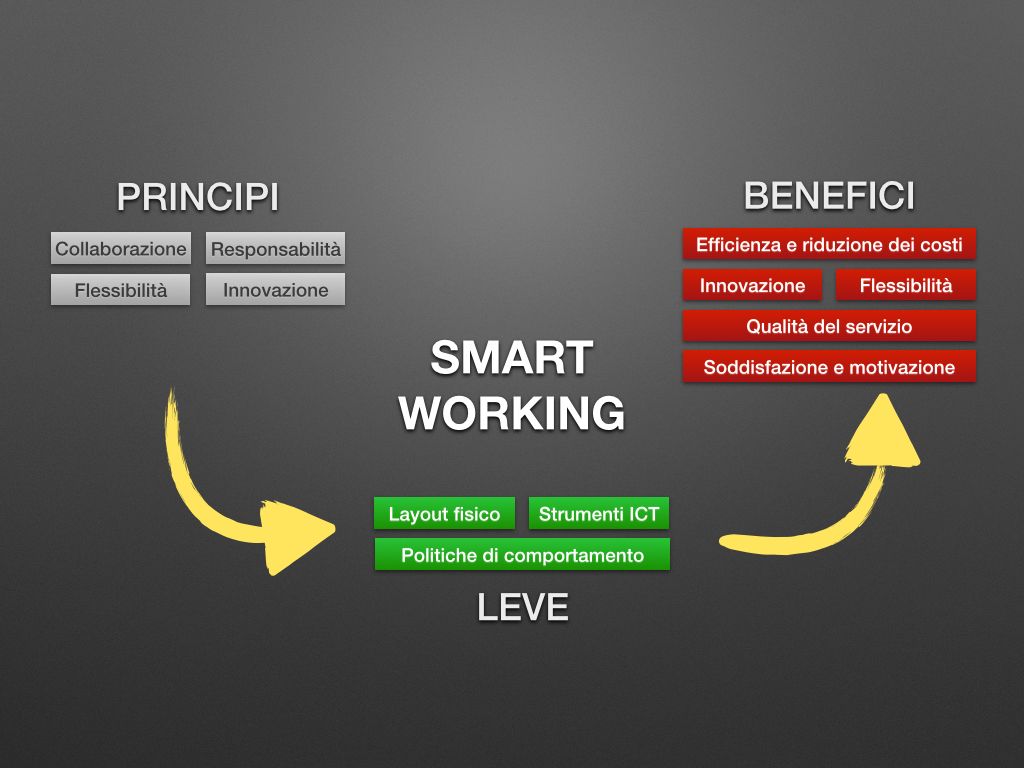

L’attuale fase di emergenza ha decretato la (ri)scoperta e il successo dello smart working. Il lavoro agile si presenta come una opportunità per le aziende (aiuta a migliorare la produttività) e per i lavoratori (consente la conciliazione vita-lavoro), ma la sua adozione richiede una particolare attenzione alla sicurezza informatica. La mancata creazione di una piattaforma di cyber security potrebbe infatti trasformare lo smart working in un rischio. Appare pertanto utile indicare le 5 regole che le aziende che ricorrono al lavoro agile devono osservare per difendersi da possibili attacchi informatici.

Cyber Security nello smart working

Innanzitutto, un necessario elemento definitorio. La cyber security rappresenta un ambito della sicurezza informatica: strumenti e tecnologie la cui funzione è quella di proteggere i sistemi informatici dagli attacchi dall’esterno. Questo campo si basa sulla protezione della confidenzialità, integrità e disponibilità di un sistema informatico. Caratteristiche cui si aggiunge l’autenticità delle informazioni. Nella cyber security sono presenti elementi giuridici, umani, tecnici e organizzativi in grado di analizzare i punti vulnerabili di un sistema, le minacce e i rischi associati. L’incremento esponenziale del ricorso a variegate forme di lavoro da remoto, che – come detto – sono solo in parte considerabili smart working, hanno posto con forza, all’attenzione degli addetti ai lavori, il tema della cyber security. Infatti, molte grandi aziende erano già attrezzate per lo smart working: i dispositivi e le postazioni domestiche erano già disponibili, ed erano già stati effettuati tutti i controlli del caso. Per queste realtà, quindi si è trattato di “accelerare” alcune attività ed ampliare il bacino di smart workers, ma nella sostanza non è stato un problema insormontabile. Tutti gli altri, invece, stanno letteralmente improvvisando.

I dati del Ministero del Lavoro, a metà marzo 2020, indicavano un sostanziale raddoppio degli smart worker rispetto alle stime dell’Osservatorio Smart Working del Politecnico di Milano di soli 5/6 mesi prima, che li indicavano in 570.000. Il Responsabile scientifico del predetto Osservatorio ha affermato che già in quel momento erano molti di più: tanto da superare la platea potenziale degli smart worker che l’Osservatorio stesso stimava, nel Rapporto 2019, in 5 milioni. È evidente che una tale accelerazione non ha consentito né pianificazione né organizzazione e, considerando che – al termine dell’emergenza sanitaria – la quasi totalità di queste esperienze “rientreranno” nell’alveo delle pregresse modalità “fisico-statiche”, vanno assolutamente tenute presenti alcune regole di sicurezza fondamentali: regole che – peraltro – sono le stesse che dovrebbero comunque essere adottate ordinariamente. Perché la sicurezza nel trattamento dei dati è, sempre (e non solo in momenti di emergenza) essenziale affinché le prestazioni lavorative quotidiane, non solo quelle da remoto, non creino problemi di sicurezza.

Per affrontare questo tema, può essere utile, per aziende ed Amministrazioni, utilizzare (e far utilizzare) ai propri dipendenti, delle “check list”. Di seguito, ne vediamo due: – una elaborata, per le aziende; – la seconda, elaborata dall’Agenzia per l’Italia Digitale (AgID), con preminente, ma non esclusivo, riferimento alle Pubbliche Amministrazioni.

Check list per la cyber security delle aziende

È utile elaborare cinque regole di base che – specialmente per strutture organizzative che si stanno avvicinando alla questione senza un know how già consolidato – consentono di presidiare i fronti di criticità e ovviare tempestivamente ad eventuali problemi. Il dispositivo utilizzato dallo smart worker (qualunque esso sia) è di proprietà o in pregressa disponibilità del dipendente o e di proprietà del datore di lavoro? Come già accennato sopra, questo aspetto preliminare è fondamentale per impostare le azioni successive. Infatti, quanto il device è fornito al lavoratore dall’azienda, i parametri e le impostazioni di sicurezza sono stati (avrebbero dovuto essere) preventivamente impostati a monte dagli specialisti IT dell’azienda. Idealmente, dovrebbero essere forniti al personale dispositivi con due caratteristiche essenziali: – dischi e informazioni cifrate, per cui in caso di smarrimento il danno con riferimento ai dati è nullo, in quanto chi trova il computer o il telefono non vi può accedere; – messa a disposizione (come già accennato in precedenza) di una VPN per collegarsi alla rete aziendale o a Internet, consentendo così di cifrare anche il traffico dati.

Quanto sopra dovrebbe essere uno standard “ordinario” di sicurezza, anche ai fini del rispetto delle prescrizioni del GDPR ed ai fini della accountability del Titolare del trattamento/datore di lavoro. Dall’angolo visuale del dipendente, invece, fermo il rispetto delle regole di comportamento che gli devono essere state illustrate e consegnate in un documento specifico, una violazione dei sistemi aziendali attraverso il device impostato dall’azienda esime il dipendente da qualsiasi responsabilità, ove egli lo abbia utilizzato e manutenuto nel rispetto delle disposizioni ricevute dal datore di lavoro. Se, invece, il dispositivo utilizzato dal dipendente è di sua proprietà (o, peggio, in sua mera disponibilità, in quanto di proprietà di altro convivente o congiunto) e di uso “domestico/amatoriale”, è indispensabile elevare il livello di sicurezza, quantomeno ai livelli di cui sopra. Sarà, quindi, indispensabile verificare le impostazioni di cifratura dei dati e utilizzare una VPN per le connessioni in partenza dall’utenza domestica e dalla rete casalinga.

1) Presenza dell’antivirus È sempre necessario – chiunque sia il proprietario – accertare l’avvenuta installazione ed il costante aggiornamento di sistemi antivirus o anti-malware, che proteggano il device e, suo tramite, i sistemi aziendali ai quali ci si connetta, dalle diverse tipologie di virus e malware in costante sviluppo, segnalando, altresì, eventuali tentativi di phishing, e-mail fraudolente, link nocivi, ecc.

2) Limitare (ove non sia possibile escludere) l’uso promiscuo dello strumento personale di lavoro Quando sia necessario utilizzare un device “promiscuo”, ossia utilizzato anche per le ordinarie esigenze della vita personale del dipendente, la “linea di confine” tra i dati personali della “persona privata” ed i dati del lavoratore diviene “labile”. Partendo da questa premessa, appare evidente che – in termini di sicurezza aziendale – occorrerebbe limitare al massimo l’uso personale di strumenti che contengono anche dati di lavoro (e viceversa, ovviamente, cosa che abitualmente dovrebbe essere vietata). Soprattutto dovrebbe essere evitato (o, meglio, vietato) installare programmi (come ad esempio, i videogiochi) che possano compromettere la sicurezza o il funzionamento del sistema stesso o che richiedano di abbassare le protezioni del browser o del sistema.

3) Creare un account specifico per il lavoro Oggi tutti i sistemi operativi consentono la multiutenza. Consentono, cioè, di creare distinti account che non “interferiscono” con dati e servizi degli altri account. Questo è importante nell’ambito di cui ci si occupa in questa sede: in particolare perché questa garanzia opera soprattutto “in negativo”, ossia confinando le attività del singolo account/utente in ambito “blindato” che non interferisce con le altre parti del sistema. Quindi, prima di iniziare a svolgere attività lavorativa su un computer personale sarà necessario configurare una utenza lavorativa ad hoc.

4) Cambiare i comportamenti Da ultimo, l’elemento sicuramente più difficile: specialmente se l’esperienza di telelavoro o smart working è transitoria (come nell’ipotesi dell’emergenza Covid-19) o, comunque, non adeguatamente strutturata ed accompagnata culturalmente in azienda. In generale, ma sicuramente quando viene utilizzato un computer personale per motivi di lavoro, lo smart worker deve, considerare più attentamente tutti i possibili rischi informatici. In particolare, è necessario: – prestare particolare attenzione agli attacchi di phishing; – non rispondere ad e-mail non attese; – non aprire allegati non attesi (e comunque a controllare sempre prima gli allegati con un antivirus); – in generale, elevare il livello di attenzione per compensare la mancanza, dei sistemi di sicurezza informatica dell’azienda.

Non a caso ci sono miti della cybersecurity che danneggiano il business

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!