Le e-mail che utilizzano il logo Microsoft in una tabella HTML per non essere rilevate.

I criminali informatici specializzati in campagne di phishing inventano sempre nuove tattiche per sfuggire ai tradizionali strumenti di sicurezza. In una recente campagna scoperta dal provider di sicurezza Inky, gli hacker che si spacciano per Microsoft stanno utilizzando un metodo subdolo per falsificare l’ultimo logo del gigante del software. Pubblicato mercoledì, il rapporto di Inky “The Microsoft Table Logo Impersonation Scam” descrive come funziona questo metodo.

Queste e-mail di phishing utilizzano un logo Microsoft all’interno di una tabella HTML, che non viene analizzata dai programmi di sicurezza, afferma Inky.

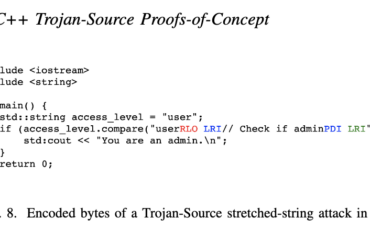

La truffa sfrutta il codice HTML incorporando una tabella che contiene una versione falsificata del logo Microsoft. Questo funziona perché i programmi di sicurezza delle e-mail non analizzano le tabelle perché non sono mai state utilizzate nelle e-mail di phishing. Il logo contraffatto assomiglia proprio al logo effettivo di Microsoft, quindi il contenuto è in grado di passare attraverso i filtri di sicurezza e appare legittimo alle potenziali vittime.

Ironia della sorte, la stessa Microsoft ha inavvertitamente contribuito a questo schema. La vecchia immagine del logo dell’azienda mostrava i quattro colori in uno stile tridimensionale sagomato. Nel 2012, Microsoft ha cambiato e semplificato il proprio logo utilizzando gli stessi colori ma in un layout piatto e bidimensionale. A causa della sua semplicità, il nuovo logo è più facile da falsificare poiché chiunque può creare quattro celle in una tabella, ciascuna con uno dei quattro colori come sfondo.

Nel suo rapporto, Inky ha citato tre campagne di phishing in cui il logo falso ha avuto un ruolo.

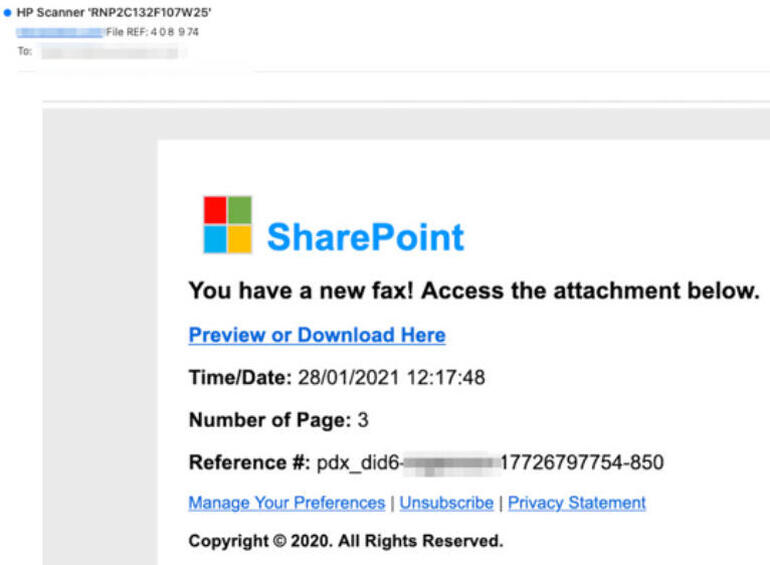

1 – E-mail di SharePoint falsa

In questo caso, il logo HTML personalizzato viene visualizzato in una notifica di fax fasulla. Visualizzando il logo con il marchio SharePoint, il messaggio di posta elettronica contiene un collegamento per la presunta notifica che dice: “Anteprima o download qui”. Facendo clic sul collegamento l’utente viene indirizzato al sito China UNICEF, quindi reindirizzato a un sito legittimo di uno strumento di sviluppo Web chiamato CodeSandbox in cui è installato il malware sul computer. La tabella e il logo falsi combinati con reindirizzamenti a siti legittimi possono indurre le persone a cadere nella trappola.

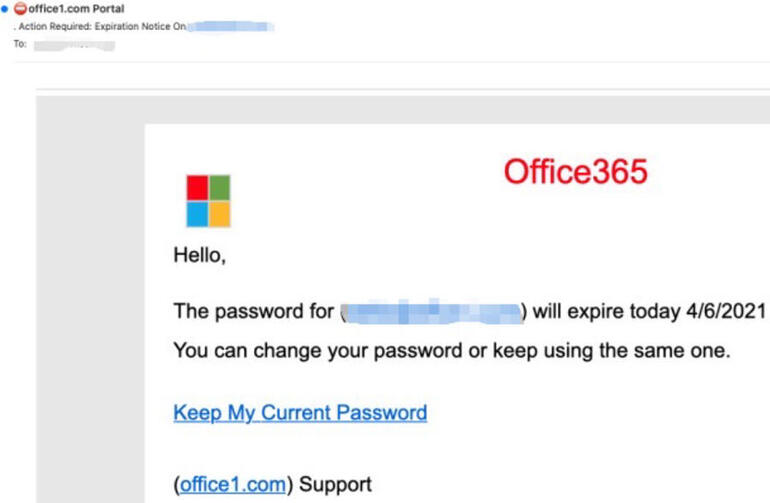

2 – Office 365 spoofing

Utilizzando Office 365 con il logo Microsoft falsificato, questa campagna avverte i destinatari che la loro password è scaduta. L’e-mail contiene un collegamento che dice: “Mantieni la mia attuale password”. Facendo clic sul collegamento, gli utenti vengono indirizzati ad una piattaforma di e-mail di marketing dirottata ma legittima e poi reindirizza al sito CodeSandbox per installare malware. Ancora una volta, l’attaccante utilizza il logo fasullo, la tabella incorporata e reindirizzamenti che sembrano legittimi per ingannare le potenziali vittime.

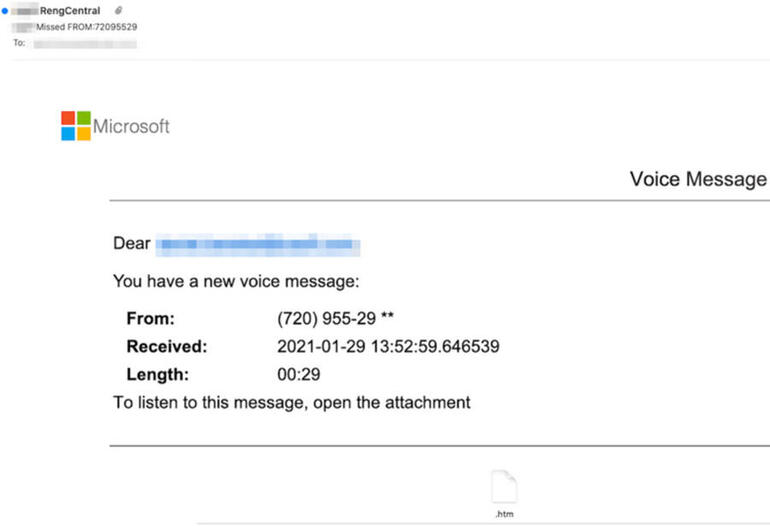

3 – Notifica di un messaggio vocale fasullo

In questa campagna, il falso logo della tabella HTML viene inserito in una falsa notifica di posta vocale. Il collegamento dannoso è nascosto in un allegato HTML codificato in esadecimale per sfuggire al tradizionale rilevamento della sicurezza. Utilizzando il logo Microsoft, un collegamento dannoso nascosto e stringhe esadecimali, l’e-mail è in grado di sfuggire al rilevamento della sicurezza e ingannare il destinatario.

Raccomandazioni

Questi tipi di sofisticate e-mail di phishing sono difficili da distinguere. Sembrano legittime all’occhio umano e sfuggono al tipo di rilevamento e protezione offerto dai tradizionali prodotti di protezione e filtraggio della posta elettronica, inclusi quelli della stessa Microsoft.

Il modo migliore per analizzare questi tipi di attacchi è quello di rendere consapevoli gli utenti ed avere degli strumenti adatti.

Anche se l’e-mail è progettata in modo così esperto da sembrare legittima per il destinatario, un buono strumento anti-phishing come il servizio gestito A-XSP Antivirus eXtended Service Provider di Euro Informatica può dire se proviene effettivamente da un dominio Microsoft effettivo. Un tale strumento utilizzerebbe la visione artificiale e l’intelligenza artificiale per vedere che la tabella HTML sta cercando di utilizzare un logo Microsoft. Il sistema determinerebbe quindi se il mittente è veramente Microsoft.

Oltre a questo serve anche che il destinatario della mail controlli in modo accurato l’intero contenuto della mail prima di cliccare su qualunque link. L’unico modo per farlo è renderlo consapevole della minaccia e di cosa può fare per evitare di cadere nella trappola. Per questo motivo Cyberteam organizza corsi di formazione ed informazione sulla consapevolezza informatica per tutti gli utenti.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!