Questa settimana i team di sicurezza di Microsoft hanno segnalato la scoperta di una campagna di phishing caratterizzata dall’inclusione di una nuova tecnica che consiste nel collegare un dispositivo dannoso alla rete dell’organizzazione interessata, cercando di diffondere l’infezione.

L’attacco informatico si divide in due fasi principali. Nella prima fase, gli aggressori rubano le credenziali degli utenti esposti nelle organizzazioni interessate per accedere successivamente alle reti compromesse ed espandere le proprie attività di hacking oltre la portata dell’e-mail dannosa.

Secondo Microsoft, il collegamento del dispositivo dannoso consente agli hacker di diffondere l’attacco in modo molto discreto, cosa che gli esperti considerano già una tendenza in crescita nella criminalità informatica. I ricercatori affermano anche che l’attacco funziona meglio contro le organizzazioni che non utilizzano l’autenticazione a più fattori, poiché è sufficiente conoscere le password degli utenti per completare l’intrusione.

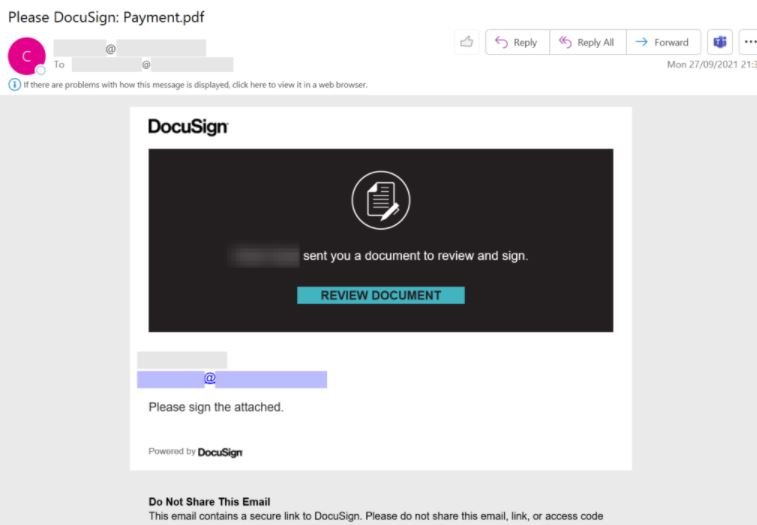

Apparentemente, tutto inizia quando gli utenti interessati ricevono un’e-mail di phishing con il marchio DocuSign, come mostrato nella schermata seguente:

Gli hacker utilizzano una serie di domini di phishing registrati nel dominio di primo livello .xyz. Questo dominio URL può essere descritto con la seguente sintassi delle espressioni regolari:

UrlDomain matches regex @”^[a-z]{5}\.ar[a-z]{4,5}\.xyz”

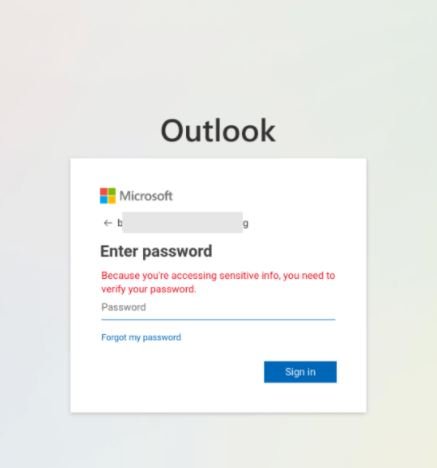

A questo punto viene generato un link di phishing univoco per ogni email, con l’indirizzo email della vittima codificato nel parametro di query dell’URL. Dopo aver fatto clic sul collegamento, l’utente verrà reindirizzato a un sito web di phishing su newdoc-lnpye.ondigitalocean.app che finge di essere una pagina di accesso di Office 365.

Quando gli hacker ottengono le credenziali dell’utente, le utilizzeranno per stabilire una connessione a Exchange Online PowerShell. Questa connessione remota consente agli aggressori di stabilire una regola di posta in arrivo tramite il cmdlet New-InboxRule, eliminando determinati messaggi in base ad alcune parole chiave; la regola della posta in arrivo arbitraria consente agli hacker di evitare il rilevamento rimuovendo segnalazioni di errori, avvisi di spam e attacchi di phishing.

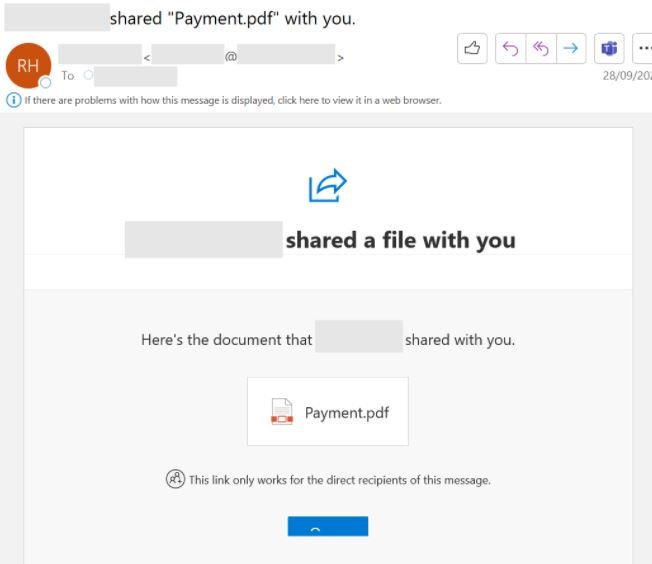

In questo modo inviano e-mail di phishing a destinatari ignari, come contatti stretti dell’azienda e partner di organizzazioni esterne. Poiché questi attacchi di phishing laterale provengono da un account di posta elettronica legittimo e sembrano provenire da un collega o partner fidato, tendono ad avere un’elevata percentuale di successo.

In un esempio di questa campagna, la creazione della regola della posta in arrivo nell’organizzazione interessata alla fine ha portato alla compromissione di account aggiuntivi tramite l’invio di e-mail di phishing laterali, interne ed in uscita. La connessione del dispositivo dannoso ha inoltre consentito agli hacker di inviare e-mail all’interno dell’organizzazione senza che nessuno fosse in grado di rilevare l’attività sospetta, riuscendo a sferrare un attacco ad ampio raggio.

In questo caso, gli aggressori hanno utilizzato la posta in arrivo compromessa per inviare messaggi di phishing a oltre 8.500 account di posta elettronica all’interno e all’esterno dell’organizzazione interessata. Questi messaggi assomigliano a qualsiasi altra campagna e-mail dannosa.

Questo è un nuovo esempio di quanto sia importante abilitare meccanismi di autenticazione a più fattori come misura di protezione standardizzata, poiché il successo di un attacco come questo dipende in gran parte dall’assenza di queste protezioni.

Perché il phishing laterale è importante

L’impatto del phishing laterale è significativo. In effetti, un’organizzazione su sette ha subito acquisizioni di account e phishing laterale in sette mesi.

A causa della fiducia implicita negli account legittimi che hanno compromesso, gli aggressori spesso utilizzano account compromessi per inviare e-mail di phishing laterale a dozzine, se non centinaia, di altre organizzazioni in modo da poter diffondere l’attacco in modo più ampio. E poiché prendono di mira una gamma così ampia di vittime e organizzazioni esterne, questi attacchi alla fine portano a un aumento del danno reputazionale per l’organizzazione della vittima iniziale.

Questi attacchi si rivelano particolarmente insidiosi perché provengono da un account compromesso ma legittimo. Di conseguenza, molti utenti e sistemi di protezione e-mail esistenti presumono che queste e-mail di phishing laterale siano legittime, poiché le e-mail di phishing provengono storicamente da account falsi o esterni.

Come proteggersi dal phishing laterale

Ci sono una serie di passaggi che puoi intraprendere per proteggere la tua azienda dal phishing laterale:

Formazione sulla sensibilizzazione alla sicurezza

Migliorare la formazione sulla consapevolezza della sicurezza e assicurarsi che gli utenti siano informati su questa nuova classe di attacchi contribuirà a ridurre il successo del phishing laterale. A differenza degli attacchi di phishing tradizionali, che spesso utilizzano un indirizzo e-mail falso o contraffatto, gli attacchi di phishing laterale vengono inviati da un account legittimo, ma compromesso. Di conseguenza, il controllo delle proprietà del mittente o delle intestazioni delle e-mail per un mittente falso o contraffatto non funziona.

In molti casi, controllare attentamente l’URL di destinazione effettivo (e non solo il testo dell’URL visualizzato) di qualsiasi collegamento all’interno dell’e-mail può aiutare gli utenti a identificare un attacco di phishing laterale. È anche molto utile contattare il mittente apparente per confermare che qualsiasi richiesta insolita sia effettivamente legittima.

Tecniche di rilevamento avanzate

Il phishing laterale rappresenta un’evoluzione sofisticata nello spazio degli attacchi basati su e-mail. Poiché queste e-mail di phishing provengono da un account e-mail legittimo, sono più difficili da rilevare anche per gli utenti ben addestrati.

Per questo motivo, è importante investire in tecniche e servizi di rilevamento avanzati che utilizzano l’intelligenza artificiale e l’apprendimento automatico per identificare automaticamente le e-mail di phishing senza affidarsi agli utenti per identificarle autonomamente.

Protezione dall’acquisizione di account

Gli attacchi di phishing laterali provengono da account compromessi, quindi assicurati che i truffatori non utilizzino la tua organizzazione come campo base per lanciare questi attacchi. Distribuisci una tecnologia che utilizza l’intelligenza artificiale per riconoscere quando gli account sono stati compromessi e che corregge in tempo reale avvisando gli utenti e rimuovendo le email dannose inviate dagli account compromessi.

Autenticazione a due fattori

Infine, una delle cose più importanti che puoi fare per mitigare il rischio di phishing laterale è utilizzare l’autenticazione a due fattori avanzata (2FA). Le odierne app di autenticazione a due fattori e token basati su hardware possono essere molto efficaci. Sebbene le soluzioni 2FA non basate su hardware rimangano suscettibili al phishing, possono aiutare a limitare e limitare l’accesso di un utente malintenzionato agli account compromessi.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!