Dopo che i dettagli tecnici sono stati rilasciati alla conferenza Black Hat 2021, gli hacker si sono messi all’opera per analizzare attivamente le vulnerabilità ProxyShell di esecuzione del codice remoto di Microsoft Exchange.

Prima di capire come gli hacker scansionino attivamente la rete in cerca di questa vulnerabilità, è importante capire come questi dettagli sono stati divulgati.

Cos’è ProxyShell

ProxyShell in realtà racchiude il nome di tre vulnerabilità che eseguono codice remoto non autenticato sui server Microsoft Exchange quando sono concatenate.

Queste vulnerabilità concatenate sfruttano in remoto il servizio di accesso client (CAS) di Microsoft Exchange in esecuzione sulla porta 443 in IIS.

Le tre vulnerabilità concatenate utilizzate negli attacchi ProxyShell sono:

- CVE-2021-34473 – Pre-auth Path Confusion che porta al bypass ACL (corretto ad aprile da KB5001779 )

- CVE-2021-34523 – Privilege escalation su Exchange PowerShell backend (corretto ad aprile da KB5001779 )

- CVE-2021-31207 – Post-auth Arbitrary-File-Write che porta a RCE (patchato a maggio da KB5003435 )

Stranamente sia CVE-2021-34473 che CVE-2021-34523 sono stati divulgati per la prima volta a luglio ma, in realtà, sono stati corretti silenziosamente nell’aggiornamento cumulativo KB5001779 di Microsoft Exchange di aprile.

Le vulnerabilità sono state scoperte dal Principal Security Researcher di Devcore Orange Tsai, il cui team ha ricevuto un premio di $ 200.000 per il loro utilizzo nel concorso di hacking Pwn2Own 2021 di aprile.

Giovedì, Orange Tsai ha tenuto un discorso al Black Hat 2021 sulle recenti vulnerabilità di Microsoft Exchange che ha scoperto quando ha preso di mira Microsoft Exchange Client Access Service (CAS).

Durante il discorso, Tsai ha spiegato che uno dei componenti di ProxyShell prende di mira il servizio di individuazione automatica di Microsoft Exchange.

Microsoft ha introdotto il servizio Autodiscover per fornire un modo semplice ai client di posta di auto-configurarsi con un input minimo da parte dell’utente.

Dopo aver ascoltato il discorso di Orange Tsai, i ricercatori PeterJson e Jang hanno pubblicato un articolo che fornisce informazioni tecniche su come riprodurre con successo l’exploit ProxyShell.

Gli hacker cercano server Exchange vulnerabili

Questa settimana, il ricercatore Kevin Beaumont ha twittato che un hacker stava sondando il suo honeypot di Microsoft Exchange contro il servizio di Autodiscover del server.

Kevin Beaumont @GossiTheDog Interesting thing I noticed in MailPot with Exchange servers – somebody has started targeting them using autodiscover.json, a detection avoidance and relatively undocumented feature it appears.

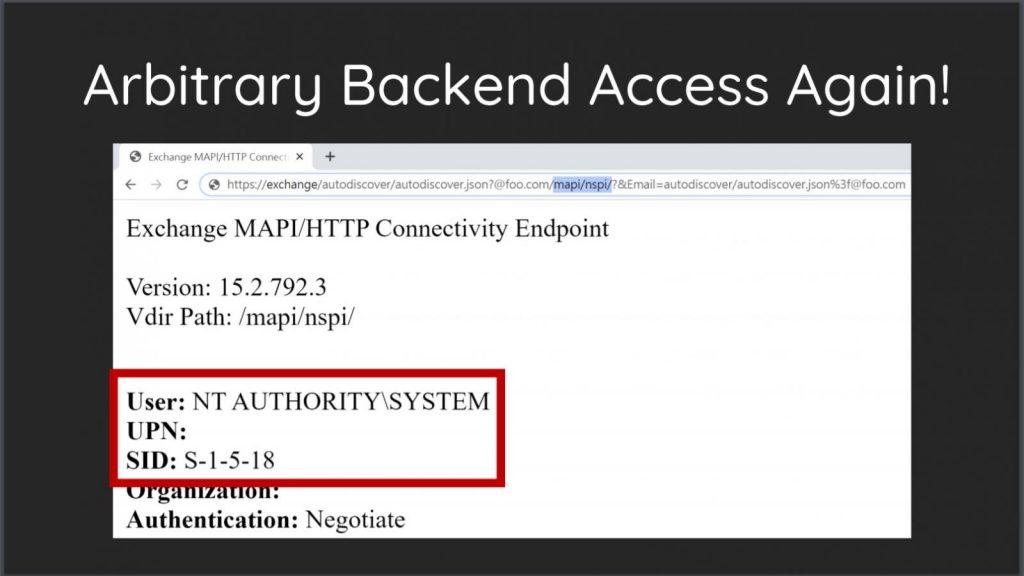

Sebbene questi tentativi iniziali non abbiano avuto successo, la scorsa notte, dopo che sono stati rilasciati maggiori dettagli sulla vulnerabilità, gli hacker hanno modificato le loro scansioni per utilizzare il nuovo Autodiscover URL divulgato nell’immagine di Tsai che vediamo qui sotto.

https://Exchange-server/autodiscover/[email protected]/mapi/nspi/?&Email=autodiscover/autodiscover.json%[email protected]Utilizzando il nuovo URL, sembra che gli hacker siano stati in grado di scoprire con successo un sistema vulnerabile mentre si attiva la compilazione dell’applicazione Web ASP.NET.

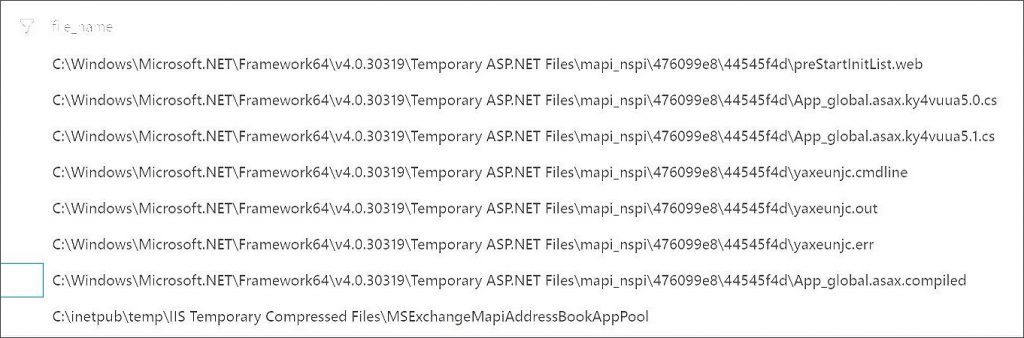

Jang ha rivelato che l’accesso all’URL fa sì che il processo di lavoro ASP.NET (w3wp.exe exe) compili un’applicazione web, come mostrato nell’immagine qui sotto dall’honeypot di Beaumont.

Ora che gli hacker stanno analizzando attivamente i server Microsoft Exchange vulnerabili, Beaumont consiglia agli amministratori di utilizzare il servizio Azure Sentinel per controllare i registri IIS per le stringhe “/autodiscover/autodiscover.json” o “/mapi/nspi/” come mostrato qui sotto.

W3CIISLog

| where csUriStem == "/autodiscover/autodiscover.json"

| where csUriQuery has "/mapi/nspi/"Se i risultati rilevano un URL DI Autodiscover, significa che gli hacker hanno scansionato il server alla ricerca della vulnerabilità.

Gli hacker stanno attivamente cercando di sfruttare questa vulnerabilità, con scarso successo finora. Tuttavia, è solo questione di tempo prima che inizino a trovare e sfruttare server vulnerabili.

Si consiglia vivamente agli amministratori di Microsoft Exchange di installare gli ultimi aggiornamenti cumulativi in modo da essere protetti da queste vulnerabilità.

Kevin Beaumont @GossiTheDog Replying to @MarkSewe CVE-2021–34473 is one announced last month (but patch available in April). However, about 50% of internet exposed boxes aren’t patched yet. 3:21 PM · Aug 7, 2021

Poiché le patch per le vulnerabilità di ProxyShell sono già state rilasciate, gli attacchi non dovrebbero essere di vasta portata come gli attacchi ProxyLogon che abbiamo visto a marzo e che hanno portato a ransomware, malware e furto di dati sui server esposti.

Tuttavia, Tsai afferma che attualmente ci sono 400.000 server Microsoft Exchange esposti su Internet, quindi ci saranno sicuramente attacchi che avranno successo.

Cyberteam può aiutarvi nella ricerca di questa vulnerabilità.

Grazie alla sua preparazione sul campo nel contrastare le minacce e il suo servizio di Vulnerability Assessment è possibile sapere quali vulnerabilità sono attive nei propri server e, grazie al nuovo servizio di Continuous Monitoring, è possibile essere aggiornati in tempo reale sulle vulnerabilità riscontrate appena scoperte.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!