Ehi tu, sysadmin che stai leggendo! Pensavi che il tuo server SQL fosse al sicuro solo perché l’hai nascosto dietro un firewall scadente? Beh, ho una notizia per te: c’è un nuovo gruppo di hacker in città, e stanno facendo festa con i server SQL esposti come se fossero un buffet all’ora di pranzo.

Chi sono questi mattacchioni digitali?

Permettetemi di presentarvi STAC6451, un gruppo di hacker che ha deciso che compromettere i server SQL Microsoft fosse il loro nuovo hobby preferito. E indovina un po’? Sembrano avere un debole per le aziende italiane. Che onore, vero?

Le loro “tecniche sofisticate” (leggasi: la vostra pigrizia)

- Accesso non autorizzato: Usano la tecnica ultra segreta del… provare “admin123” come password. Geniale, vero?

- Abilitazione di xp_cmdshell: Una volta dentro, abilitano questa funzione come un bambino che ha trovato il bottone rosso con scritto “Non premere”.

- Uso del programma Bulk Copy (BCP): Lo usano per trasferire i loro giocattolini malevoli. È come se usassero il tuo server come un hard disk personale.

- Creazione di account backdoor: Creano account con nomi creativi come “ieadm”, “helpdesk”, “admins124”. Perché usare nomi sospetti quando puoi mimetizzarti, giusto?

Pillola Tecnica #1: xp_cmdshell, il coltellino svizzero degli hacker

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;Ecco il codice che i nostri amici hacker eseguono per abilitare xp_cmdshell. Se vedi qualcosa del genere nei tuoi log, beh, è il momento di iniziare a sudare freddo.

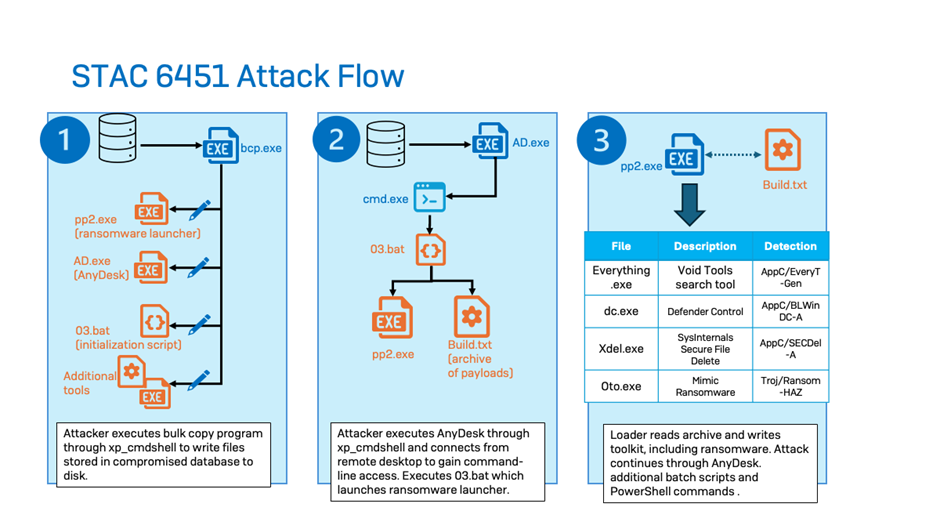

Come Funziona l’Attacco (o: Come Farsi Hackerare in 5 Semplici Passi)

- Accesso Iniziale: Indovinano la tua password super sicura “qwerty123”.

- Raccolta Informazioni: Eseguono comandi per capire che razza di sistema stai usando. Sorpresa: è obsoleto!

- Staging dei Payload: Usano BCP per caricare il loro malware. È come se ti stessero spedendo un pacco bomba e tu stessi firmando la ricevuta.

- Creazione di Account: Si creano delle belle porticine sul retro del tuo sistema. Molto accogliente da parte tua!

- Escalation dei Privilegi: Usano tool come PrintSpoofer. Perché limitarsi a essere un utente normale quando puoi essere admin?

- Accesso remoto garantito: Utilizzano tool come AnyDesk, perché apparentemente non hanno mai sentito parlare di TeamViewer.

Pillola Tecnica #2: PrintSpoofer, o come diventare admin in un attimo

PrintSpoofer.exe -i -c cmdQuesto comandino magico trasforma un utente normale in un superutente. Se lo vedi in esecuzione, beh, è ora di staccare i cavi e correre.

Cosa Vogliono Questi Simpaticoni?

Principalmente due cose:

- Criptare i tuoi file e chiedere un riscatto (sorpresa!)

- Rubare i tuoi dati per rivenderli (doppia sorpresa!)

Come Proteggersi (o: Come Non Essere il Pesce Più Facile da Pescare)

- Nascondi i tuoi server SQL: Non esporli su Internet come se fossero in vetrina.

- Usa password decenti: “123456” non è una password, è un invito a cena per gli hacker.

- Disabilita xp_cmdshell: A meno che non ti serva per qualche oscuro motivo, tienilo spento.

- Monitora le attività: Installa un sistema di monitoraggio. È come avere un cane da guardia, ma digitale.

- Usa il controllo delle applicazioni: Blocca app potenzialmente indesiderate come AnyDesk. Sì, anche se il tuo collega giura che gli serve per “lavoro”.

- Aggiorna, aggiorna, aggiorna: Sì, lo so che è noioso, ma fallo.

Conclusione

Ricorda, amico mio: la sicurezza informatica è come l’igiene personale. Se la trascuri, prima o poi qualcuno se ne accorgerà, e non sarà piacevole per nessuno. Quindi, dai una sistemata al tuo server SQL prima che STAC6451 decida di farlo per te!

E ricorda: se vedi qualcosa di sospetto, non farti prendere dal panico. Respira profondamente, stacca il server dalla rete, e chiama qualcuno che ne sa più di te. Preferibilmente prima che il tuo capo scopra che tutti i dati aziendali sono finiti su qualche forum del dark web.

Buona fortuna, e che la forza della cybersecurity sia con te!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!