Il panorama della sicurezza informatica è in continua evoluzione e gli attacchi informatici sono sempre più sofisticati. Tuttavia, le minacce collaudate non sono mai troppo lontane dai tool degli attori delle minacce.

Uno di questi metodi di attacco, il phishing, praticamente il più antico nell’era digitale, rimane più popolare che mai. In effetti, il rapporto 2020 sullo stato del phishing di Clusit ha rilevato che oltre la metà delle organizzazioni ha riscontrato almeno un attacco di phishing lo scorso anno, dimostrando che si tratta di uno strumento che fa ancora parte dell’arsenale dei criminali informatici.

Nel 2019, il modus operandi degli aggressori rimane vario:

L’88% delle organizzazioni in tutto il mondo ha segnalato attacchi di spear phishing

L’86% ha riferito di attacchi BEC

L’86% ha segnalato attacchi sui social media

L’84% ha segnalato SMS / phishing di testo (smishing)

L’83% ha segnalato phishing vocale (vishing)

L’81% ha segnalato cali USB dannosi

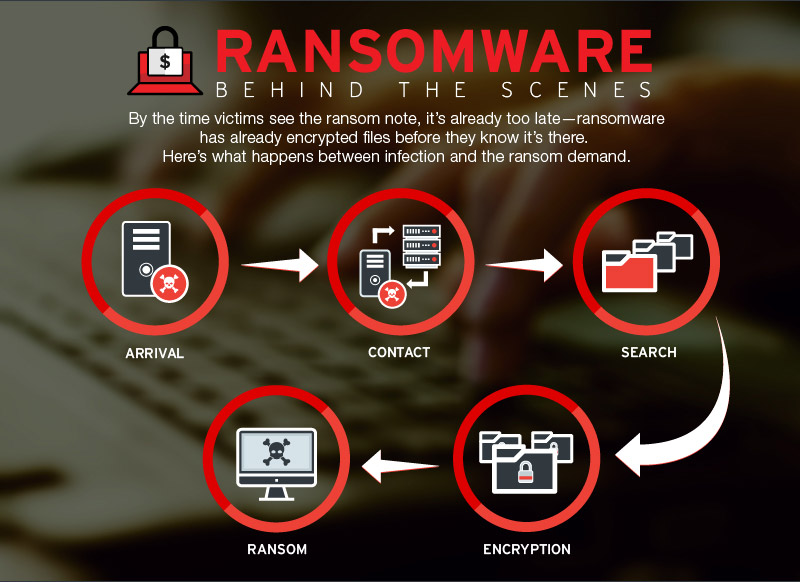

Qualunque sia il metodo di attacco, tuttavia, un payload familiare è stato consegnato più e più volte: ransomware. In effetti, lo scorso anno il 65% delle organizzazioni globali ha segnalato un’infezione da ransomware.

Gli attacchi ransomware basati sul phishing sono aumentati notevolmente nel 2019, grazie in parte alla popolare offerta RaaS GrandCrab, che si stima abbia generato oltre $ 2 miliardi di pagamenti di riscatto.

Il fatto che questi metodi di attacco “tradizionali” abbiano ancora successo dovrebbe essere visto con molta preoccupazione nel settore della sicurezza informatica. Perché, quando i nostri occhi collettivi sono molto aperti a queste tattiche e consapevoli delle conseguenze comprovate, continuano a causare tali danni?

Una sorprendente mancanza di comprensione degli aspetti della sicurezza di Internet potrebbe essere la risposta. Sia su come difendersi da un attacco sia su cosa fare quando si verifica.

Quando si tratta di utenti finali, la risposta a questa domanda può essere una sorpresa: molto poco. Su tutta la linea, il riconoscimento in termini comuni di sicurezza informatica è preoccupantemente basso.

Infatti, dei 3.500 lavoratori intervistati in sette paesi, solo il 31% ha conosce correttamente la definizione di ransomware. Questa cifra è ancora più bassa tra le giovani generazioni. Solo il 28% delle persone di età compresa tra 18 e 22 anni conosce il termine, insieme al 24% di età compresa tra 23 e 38 anni, il 33% di età compresa tra 39 e 54 anni e il 43% di età superiore a 55 anni.

Questa potenziale barriera linguistica rappresenta una sfida significativa quando si tratta di istruire gli utenti finali su come individuare e difendersi da tali minacce comuni. È importante che gli utenti conoscano e comprendano le differenze tra i diversi tipi di malware.

La sicurezza delle nostre organizzazioni dipende dagli utenti finali per prendere buone decisioni. Sono spesso l’ultima linea di difesa tra un tentativo ransomware riuscito e un’infezione ransomware riuscita. Il fatto che così tanti non abbiano familiarità con quello che può essere considerato un termine relativamente semplice è qualcosa che apre gli occhi.

Chiaramente, i team di sicurezza informatica non possono permettersi di mantenere alcuna ipotesi. La formazione e l’istruzione in materia di sicurezza informatica per il personale devono essere regolari e complete. Essere informati sulle ultime minacce scoperte, ma anche argomenti come il ransomware, diventano elementi essenziali alla base della cultura informatica aziendale, che oggi è praticamente pari a zero.

Scopri come poter formare in modo professionale i tuoi dipendenti.

Pagare o non pagare?

Sfortunatamente, questa mancanza di comprensione del ransomware non si esaurisce con il modo in cui si può individuare un attacco. C’è altrettanta confusione su cosa fare se e quando un attacco ha successo.

I governi e le forze dell’ordine spesso forniscono consigli contrastanti. Pur riconoscendo che la decisione finale spetta alla vittima, la National Crime Agency (NCA) del Regno Unito incoraggia le organizzazioni a non pagare i riscatti.

Questo è anche il consiglio ufficiale dell’FBI. Tuttavia, parlando a un recente vertice sulla sicurezza informatica, l’assistente agente speciale Joesph Bonavolonta, ha rivelato che l’FBI, in alcuni casi, ha consigliato alle organizzazioni di pagare. L’idea è che i criminali informatici non metterebbero a repentaglio un modello di business redditizio ingannando le vittime una volta pagato il riscatto.

Detto questo, qualsiasi decisione di pagare un riscatto spetta alla vittima. C’è una scuola di pensiero secondo cui scegliere di pagare un riscatto è una decisione aziendale come le altre. Dovrebbe essere fatto dopo aver soppesato ogni possibile opzione e valutando il rischio rispetto alla ricompensa.

Per le organizzazioni che gestiscono un servizio critico come gli ospedali e le amministrazioni locali, ad esempio, il pagamento di un riscatto può sembrare la soluzione più rapida ed efficace. Tuttavia, questa soluzione dipende dal fatto che i criminali informatici restino fedeli alla parola data. E come molte aziende hanno scoperto a proprie spese l’anno scorso, raramente è così.

Delle organizzazioni infettate da ransomware nel 2019, il 33% ha scelto di pagare un riscatto. Le fortune sono state contrastanti. Oltre due terzi (69%) hanno riottenuto l’accesso a dati e sistemi dopo il pagamento. Il resto, circa il 22% non ha riottenuto l’accesso, il 7% è stato colpito da una richiesta di riscatto aggiuntiva.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!