Accenture afferma di essersi ripreso dall’attacco grazie ai backup

Gli hacker del ransomware-as-a-service (RaaS) LockBit 2.0 (di cui vi abbiamo già parlato in precedenza) hanno pubblicato il nome e il logo di quella che si presume sia una delle loro ultime vittime: Accenture, la società di consulenza aziendale globale con un profilo privilegiato su alcune delle aziende più grandi e potenti del mondo.

I clienti di Accenture includono 91 dei Fortune Global 100 e più di tre quarti dei Fortune Global 500. Secondo il loro rapporto annuale 2020, sono incluse aziende quali il gigante dell’e-commerce Alibaba, Cisco e Google. Accenture, valutata 44,3 miliardi di dollari, è una delle più grandi società di consulenza tecnologica al mondo: impiega circa 569.000 persone in 50 paesi.

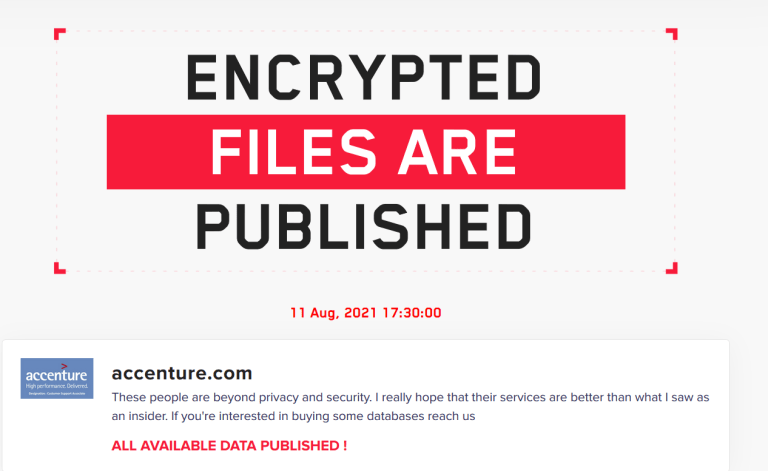

In un post sul suo sito nel Dark Web, LockBit ha offerto in vendita i database di Accenture, insieme a una frecciatina nell’annuncio.

“Queste persone sono al di là della privacy e della sicurezza. Spero davvero che i loro servizi siano migliori di quelli che ho visto da insider. Se sei interessato all’acquisto di qualche database contattaci” si legge nell’annuncio pubblicato sul sito contenete i leak raccolti da RaaS .

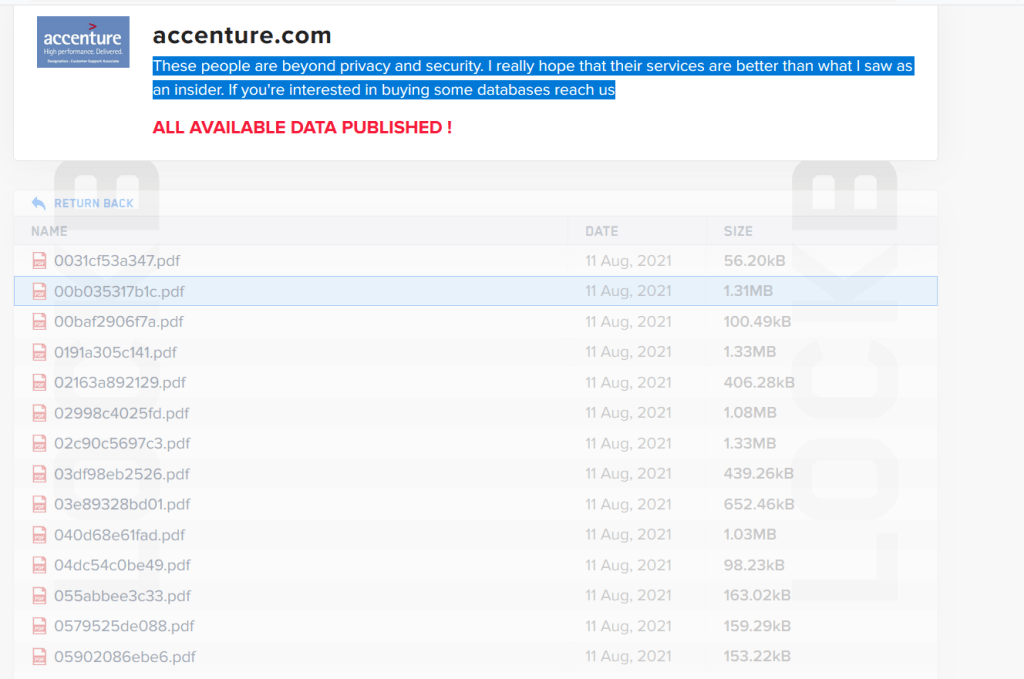

Nel momento in cui scriviamo, il conto alla rovescia visualizzato sul sito è terminato e il gruppo sta minacciando di pubblicare file presumibilmente rubati alla società. Il sito mostra una cartella denominata W1 che contiene una raccolta di documenti PDF presumibilmente rubati dall’azienda.

I dettagli esatti su quando si è verificata la violazione, quando è stata rilevata, la sua portata o la causa tecnica dello sfruttamento devono ancora essere noti.

Accenture ha dichiarato che i sistemi interessati sono stati ripristinati da un backup:

“Attraverso i nostri controlli e protocolli di sicurezza, abbiamo identificato attività irregolari in uno dei nostri ambienti. Abbiamo immediatamente contenuto la questione e isolato i server interessati”. “Abbiamo ripristinato completamente i nostri sistemi interessati dal backup. Non c’è stato alcun impatto sulle operazioni di Accenture o sui sistemi dei nostri clienti”, ha detto Accenture.

6 TB di file rubati, richiesta di riscatto da $ 50 milioni

Nelle conversazioni viste dal team di ricerca di Cyble, gli hacker affermano di aver rubato 6 terabyte di dati da Accenture e chiedono un riscatto di 50 milioni di dollari.

Gli hacker affermano di aver avuto accesso alla rete di Accenture tramite un “insider” aziendale.

Fonti che conoscono il modus operandi con l’attacco hanno riferito che Accenture ha confermato l’attacco ransomware ad almeno un fornitore CTI il quale sta informando i propri clienti.

Inoltre, la società di intelligence sulla criminalità informatica Hudson Rock ha condiviso che Accenture aveva 2.500 computer compromessi appartenenti a dipendenti e partner:

Hudson Rock @HRock The recent Accenture Ransomware: Accenture has 2,500 compromised computers of employees and partners, this information was certainly used by threat actors. Watch how a compromised employee’s computer looks like in Cavalier – Hudson Rock – Accenture Hudson Rock is a cybercrime intelligence company that specializes in high-fidelity compromised credentials data from top-tier threat actors and closed-circle… 3:22 PM · Aug 11, 2021

Benedetti siano i backup

Sì, siamo stati colpiti, ma ora siamo tranquilli, ha confermato Accenture:

“Attraverso i nostri controlli e protocolli di sicurezza, abbiamo identificato attività irregolari in uno dei nostri ambienti. Abbiamo immediatamente contenuto la questione e isolato i server interessati”, si legge in una nota. “Abbiamo ripristinato completamente i nostri sistemi interessati dal backup e non c’è stato alcun impatto sulle operazioni di Accenture o sui sistemi dei nostri clienti”.

LockBit è molto simile ai suoi fratelli RaaS DarkSide e REvil: LockBit utilizza un modello di affiliazione per affittare la sua piattaforma ransomware, prelevando una quota di eventuali pagamenti di riscatto risultanti.

Lavoro da insider?

“Sappiamo che #LockBit #threatactor ha assoldato dipendenti aziendali per accedere alle reti dei loro obiettivi”, ha twittato Cyble, insieme a un orologio che conta quanto tempo è rimasto ad Accenture per pagare il riscatto.

Cyble @AuCyble · Aug 11, 2021 Potential insider job? We know #LockBit #threatactor has been hiring corporate employees to gain access to their targets’ networks. #ransomware #cyber #cybersecurity #infosec #accenture Cyble @AuCyble The threatactors have alleged to gain databases of over 6TB and demanding $50M as a ransom. They also alleged that it’s an insider job, by someone who is still employed there (unlikely though). 1:41 PM · Aug 11, 2021

Vulnerabilità nota sfruttata?

Ron Bradley, vicepresidente della società di gestione del rischio di terze parti Shared Assessments, ha dichiarato che l’incidente di Accenture è “un ottimo esempio della differenza tra resilienza aziendale e continuità aziendale. La resilienza aziendale è come essere in un incontro di boxe, prendi un colpo al corpo ma puoi continuare a combattere. La continuità operativa entra in gioco quando le operazioni sono cessate o gravemente compromesse e devi compiere grandi sforzi per riprenderti.

“Questo particolare esempio con Accenture è interessante per il fatto che si trattava di una vulnerabilità nota/pubblicata”, ha continuato Bradley. Sottolinea l’importanza di assicurarsi che i sistemi siano correttamente patchati in modo tempestivo. “La capacità di Accenture di gestire le ripercussioni di dati potenzialmente rubati sarà una lezione importante per molte organizzazioni in futuro”.

Hitesh Sheth, presidente e CEO della società di sicurezza informatica Vectra, ha affermato che tutte le aziende dovrebbero aspettarsi attacchi come questo, ma in particolare una società di consulenza globale con collegamenti a così tante aziende.

“I primi rapporti suggeriscono che Accenture aveva in atto protocolli di backup dei dati e si è mossa rapidamente per isolare i server interessati”, ha detto “È troppo presto perché un osservatore esterno possa valutare i danni. Tuttavia, questo è un altro promemoria per le aziende di esaminare gli standard di sicurezza presso i loro fornitori, partner e fornitori. Ogni azienda dovrebbe aspettarsi attacchi come questo, forse soprattutto una società di consulenza globale con collegamenti a tante altre aziende. È il modo in cui prevedi, pianifichi e ti riprendi dagli attacchi che conta”.

Ma è possibile prevenire l’attacco Lockbit 2.0 invece di curarne gli effetti?

In un panorama di minacce avanzate in continua crescita, una soluzione sta facendo la differenza: la protezione multistadio di Deceptive Bytes offerta da Cyberteam.

Questa soluzione risponde dinamicamente alle minacce mentre si evolvono e batte gli hacker nel loro stesso gioco creando informazioni dinamiche e ingannevoli che interferiscono con qualsiasi tentativo di ricognizione dell’ambiente e dissuadendo il malware dall’esecuzione dei suoi intenti, attraverso tutte le fasi di compromissione nell’attacco Kill Chain, coprendo tecniche di malware avanzate e sofisticate, assicurandosi costantemente che tutti gli endpoint e i dati nell’azienda sono protetti.

Cyberteam è a tua disposizione con questo innovativo servizio! Contattaci per saperne di più!

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!