Il 18 luglio 2024 rimarrà impresso nella memoria degli esperti di cybersecurity come il giorno in cui un singolo aggiornamento software ha messo in ginocchio sistemi informatici in tutto il mondo. Questo incidente non solo ha evidenziato la fragilità delle nostre infrastrutture IT globali, ma ha anche sollevato importanti questioni sulla sicurezza e l’affidabilità dei sistemi di protezione che dovrebbero salvaguardarci.

L’Incidente: Anatomia di un Disastro Tecnico

Il Colpevole Inaspettato

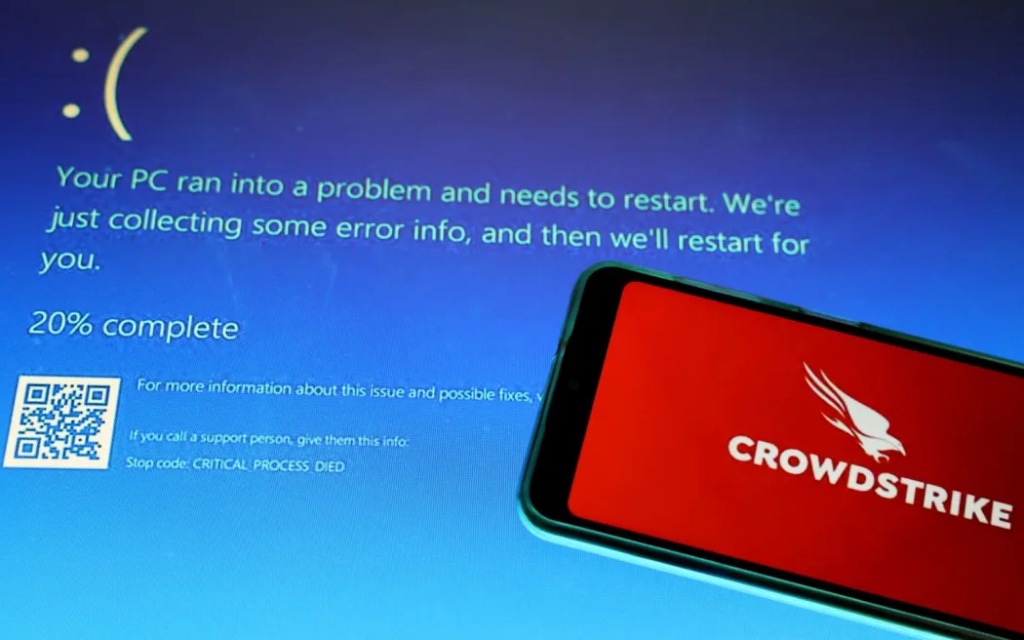

Contrariamente alle prime speculazioni che puntavano il dito contro Microsoft, il vero responsabile di questo caos globale è stato identificato in CrowdStrike, un’azienda leader nel settore della sicurezza informatica. In particolare, il colpevole era il loro rinomato “Falcon Sensor”, un software EDR (Endpoint Detection and Response) ampiamente utilizzato per proteggere i sistemi aziendali.

Il Meccanismo del Fallimento

L’incidente è stato causato da un aggiornamento del Falcon Sensor che ha creato un conflitto critico con il sistema operativo Windows. Questo conflitto ha portato a una cascata di errori, culminando nella famigerata “Blue Screen of Death” (BSOD) su centinaia di migliaia, se non milioni, di dispositivi in tutto il mondo.

Impatto e Portata

L’impatto è stato vasto e trasversale a diversi settori:

- Aviazione: Compagnie come Ryanair, British Airways, United, Delta e American Airlines hanno subito cancellazioni e ritardi su scala globale.

- Trasporti: Il settore ferroviario nel Regno Unito ha registrato significativi disservizi.

- Finanza: Istituzioni come la National Australia Bank hanno riscontrato problemi operativi.

- Sanità: 15 ospedali in Israele sono stati costretti a passare a processi manuali, mentre alcune cliniche in Inghilterra hanno avuto difficoltà con le prenotazioni.

- Media: Emittenti come Sky News nel Regno Unito sono rimaste fuori onda per ore.

Analisi Tecnica dell’Incidente

La Natura del Problema

Il conflitto tra il Falcon Sensor aggiornato e Windows ha causato un errore di sistema critico, portando al crash dei dispositivi. Questo tipo di problema non è risolvibile con un semplice riavvio, ma richiede interventi tecnici specifici.

Procedura di Ripristino

Il processo di ripristino è risultato particolarmente complesso e time-consuming:

- Accesso ai dispositivi in modalità “safe” o “recovery”.

- Navigazione nella directory specifica di CrowdStrike.

- Rimozione o rinomina del file difettoso.

- Ripetizione del processo per ogni singolo dispositivo colpito.

Per organizzazioni con migliaia di endpoint, questa procedura ha rappresentato una sfida logistica e tecnica significativa.

Implicazioni per la Cybersecurity

Fiducia e Affidabilità

Questo incidente ha messo in luce un paradosso della cybersecurity moderna: gli stessi strumenti progettati per proteggerci possono diventare vettori di vulnerabilità. La fiducia negli EDR e in altre soluzioni di sicurezza avanzate è stata messa a dura prova.

Gestione del Rischio

L’evento sottolinea l’importanza di:

- Implementare processi di test più rigorosi per gli aggiornamenti software.

- Sviluppare piani di contingenza per scenari di fallimento su larga scala.

- Diversificare le soluzioni di sicurezza per mitigare il rischio di un singolo punto di fallimento.

Comunicazione di Crisi

La gestione della comunicazione durante e dopo l’incidente è stata cruciale. Le aziende coinvolte, inclusa Microsoft (che non era direttamente responsabile), hanno dovuto affrontare sfide significative nel gestire la percezione pubblica e rassicurare clienti e stakeholder.

Lezioni Apprese e Raccomandazioni

- Testare, Testare, Testare: Implementare processi di quality assurance più robusti per gli aggiornamenti software, soprattutto per soluzioni critiche come gli EDR.

- Piani di Rollback: Sviluppare e mantenere piani di rollback dettagliati per ogni aggiornamento significativo.

- Diversificazione: Evitare la dipendenza da un singolo fornitore o soluzione di sicurezza.

- Monitoraggio Proattivo: Implementare sistemi di monitoraggio che possano rilevare rapidamente anomalie su larga scala.

- Formazione Continua: Assicurarsi che il personale IT sia preparato a gestire scenari di crisi complessi.

- Comunicazione Trasparente: Stabilire protocolli di comunicazione chiari per informare tempestivamente clienti e stakeholder in caso di incidenti.

Conclusione

L’incidente di CrowdStrike del Falcon Sensor ci ricorda che, nel mondo della cybersecurity, non esistono soluzioni infallibili. La vigilanza costante, la preparazione e la capacità di adattarsi rapidamente rimangono le nostre migliori difese in un panorama di minacce in continua evoluzione. Mentre ci muoviamo verso un futuro sempre più digitalizzato, incidenti come questo servono come potenti promemoria della necessità di un approccio olistico e flessibile alla sicurezza informatica.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!