Gli attori delle minacce stanno sfruttando attivamente la vulnerabilità XSS zero-day di Zimbra per rubare dati e si ritiene che gli hacker che hanno sfruttato la vulnerabilità zero-day nella piattaforma di posta elettronica e collaborazione open source di Zimbra siano collegati alla Cina.

Gli hacker stanno abusando della vulnerabilità XSS zero-day di Zimbra e stanno raggiungendo i loro obiettivi dannosi con l’aiuto di campagne di spear-phishing iniziate a dicembre dello scorso anno.

Obiettivi

Nelle loro campagne dannose, gli aggressori stanno prendendo di mira i media europei e le organizzazioni governative. E gli analisti della sicurezza informatica di Volexity hanno rilevato che l’operazione di spionaggio eseguita dagli aggressori è denominata in codice EmailThief.

Zimbra ha affermato che in oltre 140 paesi, più di 200.000 aziende utilizzano il suo software e servizi. Non solo, tra queste aziende, ci sono più di 1000 organizzazioni finanziarie e governative che utilizzano anche il software e i servizi di Zimbra.

Operatori e Funzionamento

Una vulnerabilità di cross-site scripting (XSS) consente agli attori delle minacce di eseguire codice JavaScript arbitrario nel contesto di una sessione utente sulla piattaforma Zimbra.

E questo bug colpisce la versione più recente di Zimbra (Zimbra 8.8.15). Qui, gli analisti della sicurezza informatica hanno attribuito gli attacchi al gruppo di hacker TEMP_HERETIC precedentemente sconosciuto che prende di mira principalmente i media e le organizzazioni governative in Europa.

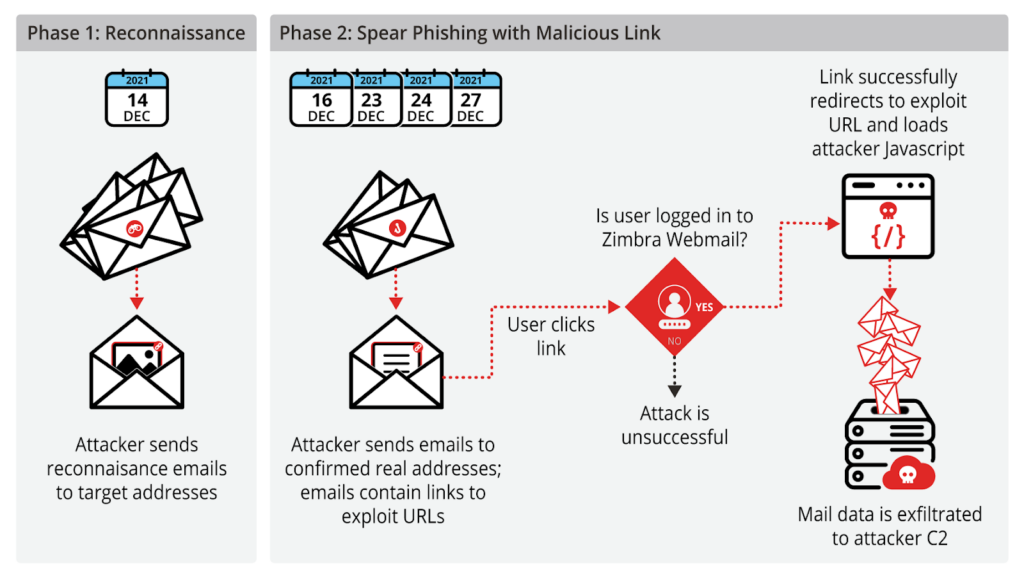

Oltre a questo, gli attacchi si svolgono in due fasi, ed eccoli qui:

- Prima fase: in questa fase, gli aggressori conducono la sorveglianza e inviano e-mail per verificare se la vittima riceve e apre i messaggi.

- Seconda fase: in questa fase, viene inviato un gran numero di e-mail, in cui i destinatari vengono ingannati nel fare clic su un collegamento dannoso.

Sfruttando questo zero-day, un utente malintenzionato può facilmente eseguire le seguenti attività:

- Per consentire l’accesso persistente a una casella di posta, può esfiltrare i cookie.

- Invia messaggi di phishing ai contatti di un utente.

- Nel contesto di un sito Web attendibile, un utente malintenzionato può inviare una richiesta di download di malware.

Inoltre, per portare a termine con successo l’attacco, il bersaglio deve accedere al sito dannoso tramite un collegamento mentre è connesso al client web Zimbra in un browser. E qui, con l’aiuto del client di posta elettronica come Thunderbird o Outlook, il link stesso può essere lanciato.

Consigli

I ricercatori di sicurezza di Volexity hanno raccomandato alcune misure di sicurezza per evitare tali attacchi:

- A livello di gateway di posta e di rete, tutti gli eventi devono essere bloccati.

- Per gli accessi sospetti e i referrer, gli utenti di Zimbra dovrebbero analizzare i dati storici del referrer.

- Si consiglia agli utenti di Zimbra di aggiornare la piattaforma alla versione 9.0.0, poiché la versione 8.8.15 è vulnerabile.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!