Nel settembre 2021, è stato scoperto un post su exploit.in alla ricerca di partner per un nuovo programma di affiliazione ransomware. Il 21 ottobre 2021 il sito e blog di ransomware 54BB47h (Sabbath) sono stati creati e sono diventati rapidamente oggetto di discussione tra i ricercatori di sicurezza. A differenza della maggior parte degli altri programmi di affiliazione, in due occasioni Sabbath ha fornito ai suoi affiliati payload backdoor Cobalt Strike BEACON preconfigurati. Mentre l’uso di BEACON è una pratica comune nelle intrusioni di ransomware, l’uso di un programma di affiliazione ransomware con l’uso di BEACON è insolito.

L’infrastruttura BEACON risulta essere simile ad altre precedentemente rilevate nei repository di malware disponibili in commercio. Attraverso questa analisi, il nuovo gruppo Sabbath è stato collegato ad attività di ransomware di gruppi conosciuti tra cui Arcane ed Eruption.

UNC2190, che opera come Arcane e Sabbath, ha preso di mira infrastrutture critiche tra cui istruzione, salute e risorse naturali negli Stati Uniti e in Canada dal giugno 2021. Il targeting delle infrastrutture critiche da parte dei gruppi di ransomware è diventato sempre più preoccupante, come evidenziato dai governi che prestano particolare attenzione ai gruppi che prendono di mira e distruggono le infrastrutture critiche.

Ransomware furtivo

Nel luglio 2020, UNC2190 ha distribuito il ransomware ROLLCOAST con il marchio Eruption. Ma nessun campione di ROLLCOAST è mai stato inviato a VirusTotal. Nelle sezioni seguenti verranno discussi alcuni dei motivi tecnici per cui il ransomware di UNC2190 è sfuggito alla cattura ed alla scoperta.

Estorsione di livello superiore e “killer di backup”

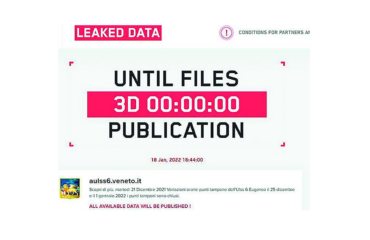

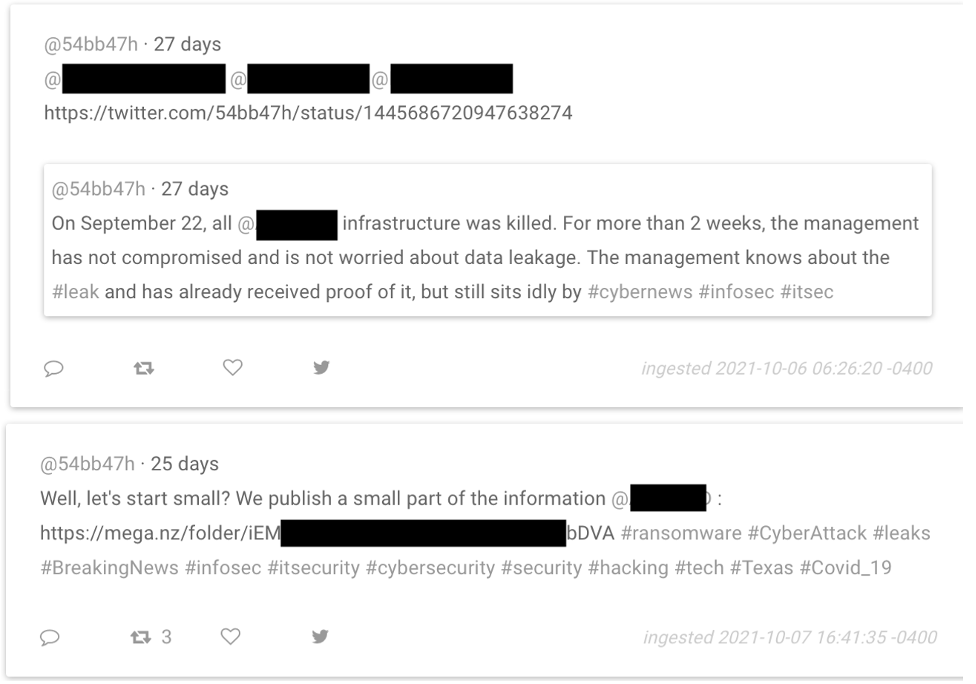

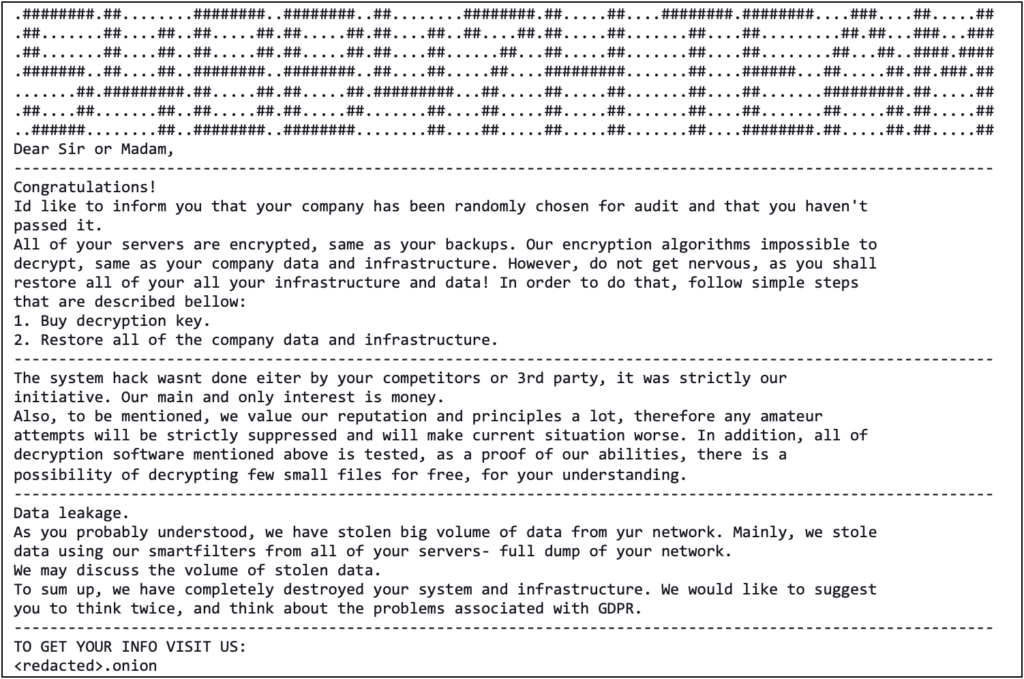

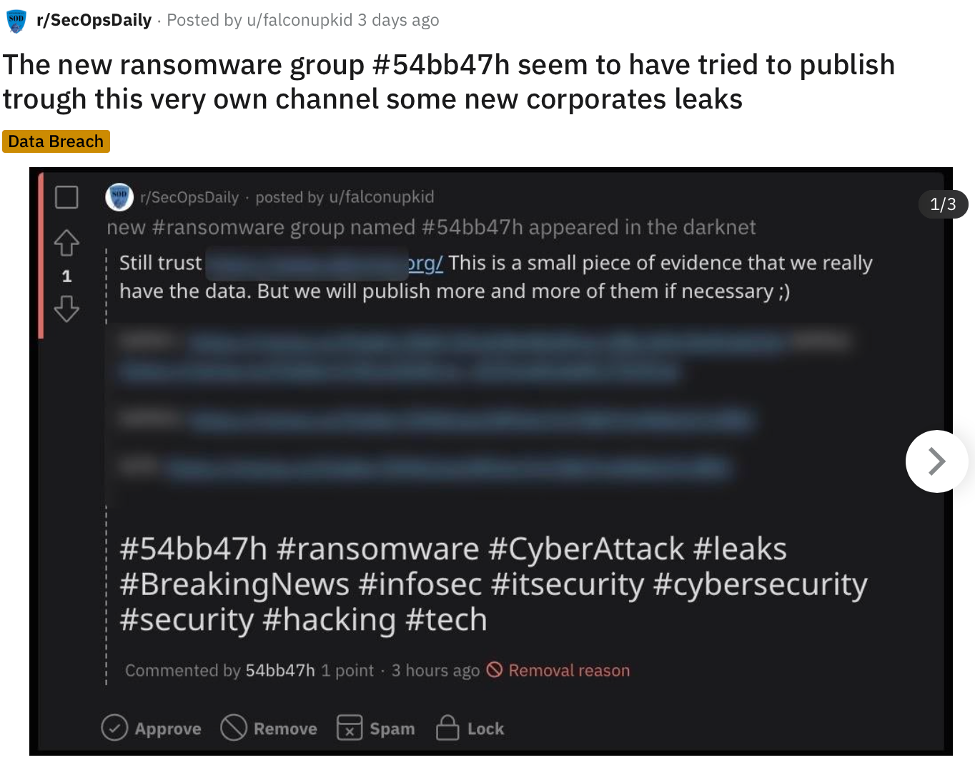

Sabbath è venuto alla luce per la prima volta nell’ottobre 2021, quando il gruppo ha reso pubblica l’estorsione ad un distretto scolastico degli Stati Uniti su Reddit da un account Twitter ora sospeso: @54BB47h. Durante questa estorsione, gli hacker hanno chiesto un pagamento multimilionario dopo aver distribuito il ransomware. I media hanno anche spiegato che il gruppo ha insolitamente inviato e-mail direttamente al personale, ai genitori e persino agli studenti per esercitare ulteriormente la pressione pubblica sul distretto scolastico.

UNC2190 utilizza un modello di estorsione multiforme in cui la distribuzione del ransomware può essere piuttosto limitata, i dati di massa vengono rubati come leva e l’hacker tenta attivamente di distruggere i backup.

L’hacker ha poi utilizzato il furto dei dati per estorcere alle vittime il pagamento del riscatto. Le vittime venivano estorte pubblicamente solo a partire da metà novembre 2021, dove sono state aggiunte 6 vittime nell’arco di due giorni. Precedentemente sotto il marchio Arcane, tre vittime sono state estorte pubblicamente nel giugno 2021.

Arcane rinominato

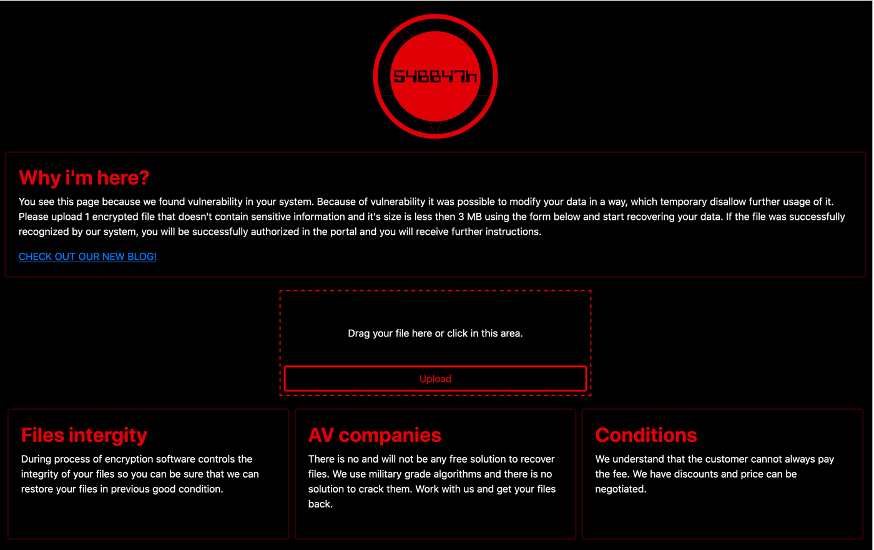

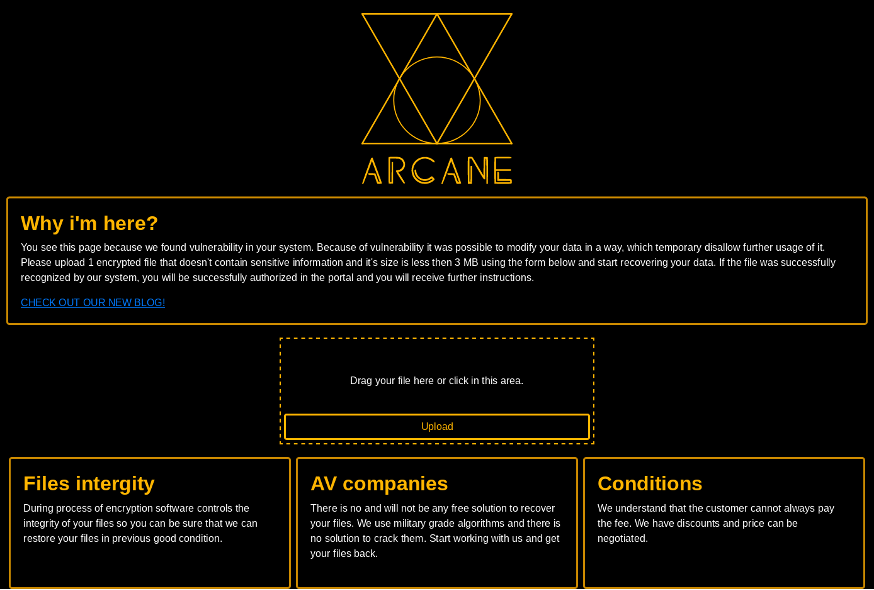

Il nuovo portale web di Sabbath, pubblicato per la prima volta nell’ottobre 2021, è quasi identico a quello di Arcane del giugno 2021. Inclusi anche gli stessi contenuti di testo e piccole modifiche al nome, alla combinazione di colori ed al logo. L’hacker ha mantenuto gli errori grammaticali in entrambi i forum.

Dietro le quinte sono state apportate poche modifiche tecniche al modello di affiliazione utilizzato per effettuare gli attacchi tra il rebranding da Arcane a Sabbath. I campioni BEACON e l’infrastruttura di entrambi i servizi di affiliazione ransomware sono rimasti invariati. I tempi di compilazione PE del campione di malware erano identici sui dropper BEACON contenenti Themida utilizzati dall’autore (come md5 6bd1a3849bb9d5f9ac5b4f4049081334 e 38667bc3ad2dcef35a5f343a5073e3f2 ).

A caccia di campioni UNC2190 BEACON

Da luglio 2020, UNC2190 ha utilizzato BEACON con elementi di profilo modificabili unici, tra cui:

- Richieste GET che terminano con kitten.gif, come:

- hxxps: //markettc.biz/gifs/ZsoCzxU-X-5D3ZhV2zzKgc8SHhygCYmWpBRCS_mRV_SZxyWaaSPw7FFtcZ66twQ_uTDp5Edls

mRa6K8GPtMVBnKOHhM6EgcnE4znZPiyXskZJXmHLSYAnkpLwhOrxyCoRkFthelDg

VnuW7k3UVzDjEz3W4xuxSKBq2DuseaG-F0dob1M/kitten.gif

- hxxps: //markettc.biz/gifs/ZsoCzxU-X-5D3ZhV2zzKgc8SHhygCYmWpBRCS_mRV_SZxyWaaSPw7FFtcZ66twQ_uTDp5Edls

- La variabile POST “image_url” chepunta a un’immagine specifica ospitata sul popolare sito di social media russo VK: hxxps://sun9-23.userapi.com/G4JvdZDEfLdIPlNN1-JkMGQ2unf2KEIV54Om5g/abJ70jGHfVk.jpg

- User agent, come: ” Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, come Gecko) Chrome/80.0.3987.163 Safari/537.36 “

Ulteriori somiglianze infrastrutturali utilizzate da UNC2190 sono:

- IP effettivi mascherati utilizzando un servizio cloud.

- Nome comune del certificato TLS autofirmato ” Microsoft IT TLS CA 5 “

Evolvere per eludere il rilevamento antivirus

Nel marzo 2021, un’intrusione di un altro gruppo UNC monitorato è stato rilevato e bloccato dall’antivirus in due tentativi di caricare un payload BEACON attribuiti a UNC2190. Successivamente, un altro hacker monitorato ha distribuito diversi ransomware alla stessa vittima ma con maggior successo. A partire dal 6 luglio 2021, Themida è stato utilizzato per impacchettare il malware UNC2190 BEACON e proteggerlo dal rilevamento.

Ransomware ROLLCOAST: Approfondimento

Il ransomware ROLLCOAST di UNC2190 è stato utilizzato per la prima volta nel luglio 2020.

ROLLCOAST è un programma ransomware che crittografa i file su unità logiche collegate a un sistema. ROLLCOAST è una libreria dinamica (DLL) senza esportazioni denominate con solo un’esportazione ordinale 0x01. Ciò ha suggerito che il campione sia stato progettato per evitare il rilevamento ed essere richiamato all’interno della memoria, possibilmente tramite BEACON fornito agli affiliati. Gli incident responders che lavorano su intrusioni simili dovrebbero catturare la memoria per l’analisi. ROLLCOAST non scrive su disco durante l’intrusione ed è possibile rilevarlo solo in memoria.

Il malware inizia controllando la lingua del sistema ed esce se rileva un codice lingua non supportato dalla tabella sottostante. Molte altre famiglie di ransomware hanno controlli simili per evitare i sistemi di crittografia in Russia e in altri paesi membri del Commonwealth degli Stati Indipendenti presumibilmente per evitare di attirare l’attenzione delle forze dell’ordine nei paesi in cui è più probabile che risiedano gli operatori del ransomware e gli affiliati.

Esclusioni di lingua

ROLLCOAST partirà se la lingua del sistema corrisponde a una delle seguenti:

|

ID lingua |

Descrizione |

|

0x419 |

Russo (Russia) |

|

0x41A |

Croato (Croazia) |

|

0x41B |

Slovacco (Slovacchia) |

|

0x41C |

Albanese (Albania) |

|

0x41D |

Svedese (Svezia) |

|

0x41E |

Thailandese (Thailandia) |

|

0x41F |

Turco (Turchia) |

|

0x420 |

Urdu (Repubblica Islamica del Pakistan) |

|

0x421 |

Indonesiano (Indonesia) |

|

0x422 |

Ucraino (Ucraina) |

|

0x423 |

Bielorusso (Bielorussia) |

|

0x424 |

Sloveno (Slovenia) |

|

0x425 |

Estone (Estonia) |

|

0x426 |

lettone (Lettonia) |

|

0x427 |

Lituano (Lituania) |

|

0x428 |

Tagiko (cirillico, Tagikistan) |

|

0x429 |

Persiano (Iran) |

|

0x42A |

Vietnamita (Vietnam) |

|

0x42B |

armeno (Armenia) |

|

0x42C |

Azero (latino, Azerbaigian) |

|

0x42D |

Basco (Basco) |

|

0x42E |

Alto Sorabo (Germania) |

|

0x42F |

Macedone (Ex Repubblica Jugoslava di Macedonia) |

|

0x430 |

Sotho meridionale (Sudafrica) |

|

0x431 |

Tsonga (Sudafrica) |

|

0x432 |

Setswana (Sudafrica) |

|

0x433 |

Venda (Sudafrica) |

|

0x434 |

isiXhosa (Sudafrica) |

|

0x435 |

isiZulu (Sudafrica) |

|

0x436 |

Afrikaans (Sud Africa) |

|

0x437 |

Georgiano (Georgia) |

|

0x438 |

Frøer (Isole Faroe) |

|

0x439 |

hindi (India) |

|

0x43A |

Maltese (Malta) |

|

0x43B |

Sami, Nord (Norvegia) |

|

0x43D |

Yiddish (Mondo) |

|

0x43E |

Malese (Malesia) |

|

0x43F |

Kazako (Kazakistan) |

|

0x440 |

Kirghizistan (Kirghizistan) |

|

0x441 |

Kiswahili (Kenia) |

|

0x442 |

turkmeno (Turkmenistan) |

|

0x443 |

Uzbeco (latino, Uzbekistan) |

|

0x444 |

Tartaro (Russia) |

Somiglianze con Tycoon

Confrontando gli elementi di ROLLCOAST con gli elementi del ransomware Tycoon sono state trovate alcune somiglianze:

- Entrambe le famiglie di ransomware crittografano i file utilizzando AES in modalità GCM

- Sovrapposizione tra le directory, i file e le estensioni ignorati, inclusa l’estensione ignorata “.lolz”.

Ciò suggerisce che gli sviluppatori hanno modellato ROLLCOAST o copiato gli elementi dal ransomware Tycoon. ROLLCOAST e TYCOON differiscono nelle loro implementazioni complessive: TYCOON è un ransomware basato su Java mentre ROLLCOAST non lo è. Inoltre, ci sono funzionalità in TYCOON pubblicamente segnalate che ROLLCOAST non sembra avere (comandi shell, manomissione del backup, manomissione del firewall, wmic).

Stringhe ROLLCOAST

FOUND DEVICE:

Start encryption of %s

[-] Failed to init dir traverse for: %s

Finished encryption of %s

Work out other countries. Don't be fool!

Hello from test.dll. Parameter is '%s'

Hello from test.dll. There is no parameter

Microsoft Primitive Provider

[-] AES FAILED 1: STATUS_NOT_FOUND

[-] AES FAILED 1: STATUS_INVALID_PARAMETER

[-] AES FAILED 1: STATUS_NO_MEMORY

[-] AES FAILED 1: UNDEFINED

ChainingModeGCMConvenzione di denominazione dei file crittografati ROLLCOAST

I file vengono crittografati e rinominati in questo formato: <nome_file_originale_ed_estensione>.[<stringa_esadecimale_superiore>].<nome riscatto>

Conclusione

Sebbene UNC2190 sia un gruppo affiliato di ransomware meno noto e potenzialmente più piccolo, le sue dimensioni più ridotte e il rebranding ripetuto gli hanno permesso di evitare di farsi notare al grande pubblico. Nel rapporto 2021 Trends e 2022 Predictions di Mandiant, si nota che le operazioni di furto di dati ransomware che interessano l’assistenza sanitaria sono aumentate da gennaio 2020 a giugno 2021, nonostante alcuni gruppi affermino che eviteranno di prendere di mira gli ospedali. UNC2190 ha continuato a operare nell’ultimo anno, apportando solo lievi modifiche alle strategie e agli strumenti, inclusa l’introduzione di un packer commerciale e il rebranding della loro offerta di servizi. Ciò evidenzia come strumenti noti, come BEACON, possono portare a incidenti redditizi e di impatto anche se sfruttati da gruppi meno noti.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!