Possiamo fidarci dei browser Web per proteggerci, anche se dicono “https”?.

Non con il nuovo attacco BitB, che falsifica le finestre popup SSO per rubare le credenziali di Google, Facebook e Microsoft.

È emersa una nuova tecnica utilizzata anche come phishing. Si chiama Browser in the Browser (BITB) ed è quasi impossibile riconoscerla.

Il phishing è una minaccia comune che esiste da molti anni. Utilizza diverse tecniche di ingegneria sociale per persuadere un utente ignaro a fare clic su un collegamento o aprire un documento e fornire le proprie credenziali, che vengono quindi inviate all’attaccante.

Come riconoscere un attacco di phishing

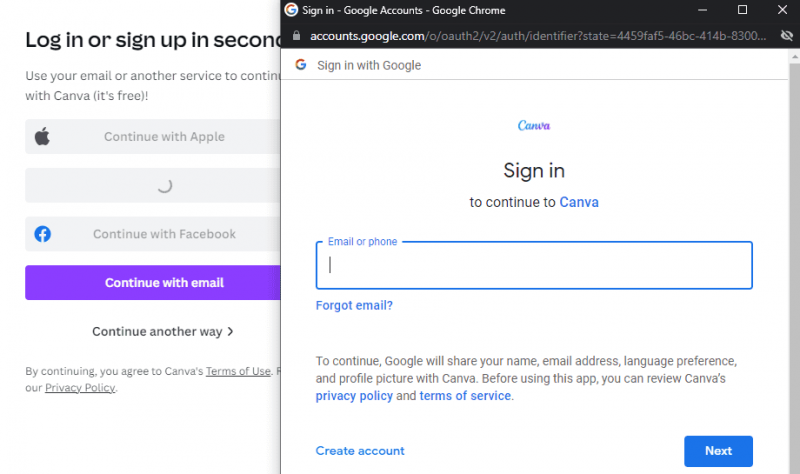

Il Browser in the Browser è il nuovo metodo per rubare le credenziali di accesso simulando le piccole finestre del browser visualizzate da Google, Microsoft e altri fornitori di servizi di autenticazione che chiedono nome utente e password per continuare. Tutti noi abbiamo visto queste finestre: fai clic su una pagina con un pulsante “Accedi con Microsoft” e viene visualizzato un popup che richiede le tue credenziali per accedere al tuo account o profilo.

Servizi come Google Sign-In visualizzeranno un URL di Google nella barra di navigazione della finestra popup, il che offre una certa rassicurazione sul fatto che il servizio di accesso provenga effettivamente da un’azienda affidabile e non sconosciuta. E aggirare le difese integrate nel browser dell’utente per indurli a fidarsi di una pagina dannosa tende a essere difficile in assenza di una vulnerabilità sfruttabile, grazie ai meccanismi di sicurezza del browser che includono le impostazioni dei criteri di sicurezza dei contenuti e il modello di sicurezza dei criteri della stessa origine.

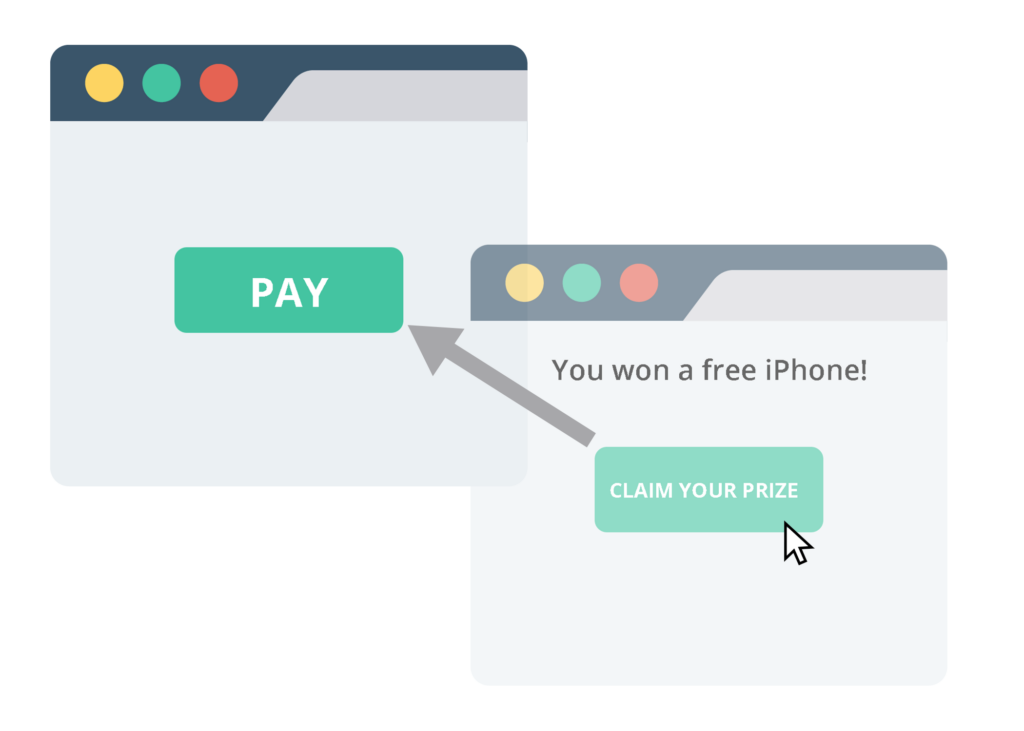

Tuttavia, esistono metodi come il clickjacking o il redressing dell’interfaccia utente che alterano l’aspetto dei browser e delle pagine Web per ingannare le persone e aggirare i controlli di sicurezza. Un attacco clickjacking potrebbe, ad esempio, interporre un elemento trasparente sul pulsante di una pagina Web in modo che l’evento clic di un utente venga dirottato per qualche scopo nefasto.

|  |

Esempio di clickjacking o redressing. | L’attacco omografico o typosquatting. |

Una delle tante tattiche utilizzate per riconoscere un attacco di phishing è “controllare e ricontrollare l’URL prima di fare clic su una pagina“. In realtà, anche l’affidabilità degli URL non è mai stata assoluta: esistono gli attacchi omografici che scambiano caratteri dall’aspetto simile per creare URL nuovi, dall’aspetto identico ma dannosi, oppure il dirottamento DNS, in cui i DNS vengono sovvertiti. Ma col Browser in the Browser la cosa si fa ancora più difficile.

Come funziona il Browser in the Browser (BitB)

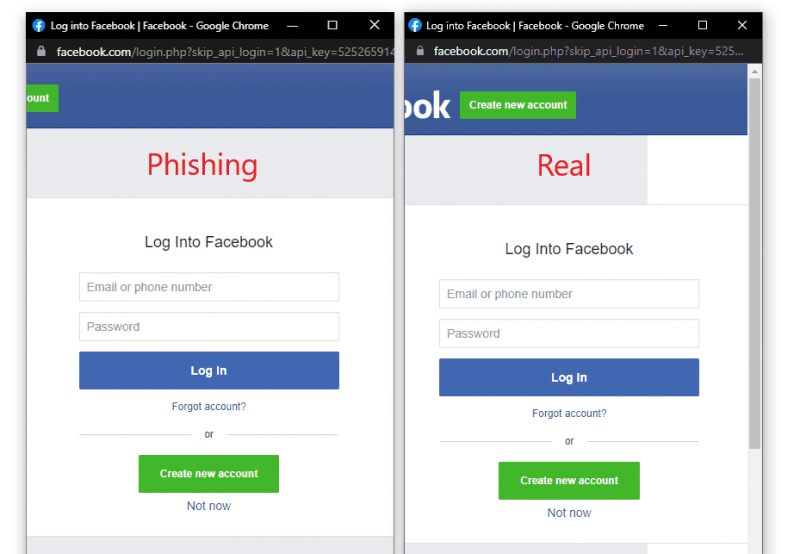

L’attacco BitB estende tutte le tecniche descritte sopra creando una finestra del browser interamente preparata ad hoc, inclusi i segnali di fiducia come l’icona di un lucchetto bloccato e un URL noto (ma falso). Pensi di vedere una vera finestra popup, ma in realtà è solo falsa all’interno della pagina e pronta per acquisire le tue credenziali.

Come rende noto il ricercatore di sicurezza e penetration tester mr.d0x l’utente penserà di vedere una vera finestra popup, ma in realtà è solo una falsa finestra all’interno della pagina e pronta per acquisire le tue credenziali.

Il ricercatore ha utilizzato Canva come esempio: nella finestra di accesso a Canva mostrata di seguito il popup chiede agli utenti di autenticarsi tramite il proprio account Google.

La replica della finestra popup

Creare completamente una versione dannosa di una finestra popup è un gioco da ragazzi: è “abbastanza semplice” usando HTML/CSS di base. I popup inventati simulano una finestra del browser all’interno del browser, falsificando un dominio legittimo e consentendo di mettere in scena attacchi di phishing convincenti.

“Combina il design della finestra con un iframe che punta al server dannoso che ospita la pagina di phishing e [è] praticamente indistinguibile”

mr.d0x

Pochissime persone noteranno le lievi differenze tra i due.

JavaScript può far apparire la finestra su un collegamento, un clic su un pulsante o una schermata di caricamento della pagina e le librerie, come la popolare libreria JavaScript JQuery, possono rendere la finestra visivamente accattivante come dimostrato in questa gif.

Passare il mouse sui collegamenti: un’altra salvaguardia della sicurezza facilmente ingannabile

L’attacco BitB può anche confondere coloro che usano il trucco di passare il mouse sopra un URL per capire se è legittimo: se JavaScript è abilitato, la protezione della sicurezza è resa inefficace.

mr.d0x ha indicato come appare generalmente l’HTML per un collegamento, come in questo esempio:

<a href=”https://gmail.com”>Google</a>

“Se viene aggiunto un evento onclick che restituisce false, il passaggio del mouse sopra il collegamento continuerà a mostrare il sito Web nell’attributo href, ma quando si fa clic sul collegamento, l’attributo href viene ignorato. E’ possibile utilizzare questa conoscenza per rendere la finestra pop-up più realistica.”

<a href="https://gmail.com" onclick="return launchWindow();">Google</a>

function launchWindow(){

// Launch the fake authentication window

return false; // This will make sure the href attribute is ignored

}Conclusione

Con questa tecnica gli attaccanti migliorano il già pericoloso phishing. L’utente deve comunque atterrare sul sito web dell’hacker per visualizzare la finestra pop-up. Ma una volta atterrato sul sito Web l’utente sarà a proprio agio mentre digita le proprie credenziali su quello che sembra essere il sito Web legittimo (perché lo dice l’URL affidabile).

Ovviamente sarebbe irragionevole chiedere agli utenti di non utilizzare più SSO. Si sono abituati e funziona bene nella maggior parte dei casi. L’aggiunta dell’autenticazione a più fattori (MFA) è un buon modo per migliorare la sicurezza per l’autenticazione SSO e per non cadere trappola anche di questa tecnica.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!