Il gruppo di hacking Lapsus$ afferma di aver fatto trapelare il codice sorgente per Bing, Cortana e altri progetti rubati dal server Azure DevOps interno di Microsoft.

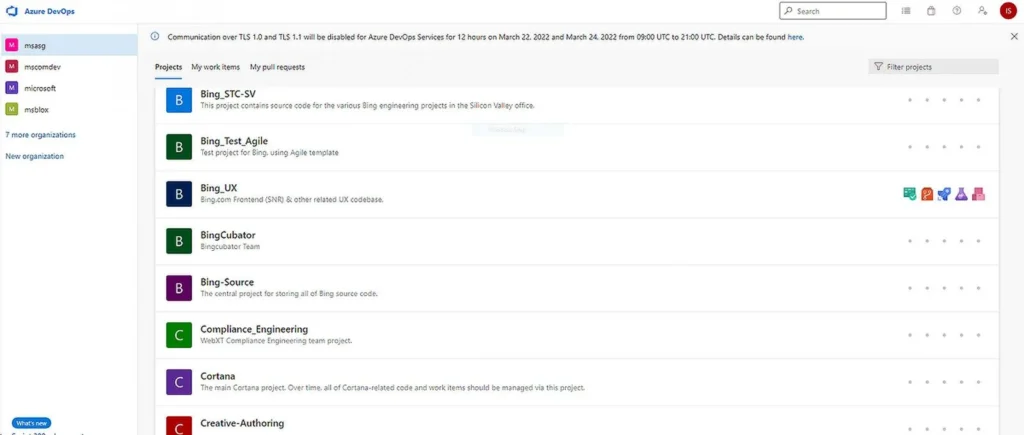

Domenica mattina presto, la banda lapsus$ ha pubblicato uno screenshot sul proprio canale Telegram che indica che hanno violato il server Azure DevOps di Microsoft contenente il codice sorgente per Bing, Cortana e vari altri progetti interni.

Lunedì sera, il gruppo di hacker ha pubblicato un torrent con un archivio 7zip da 9 GB contenente il codice sorgente di oltre 250 progetti che dicono appartenere a Microsoft.

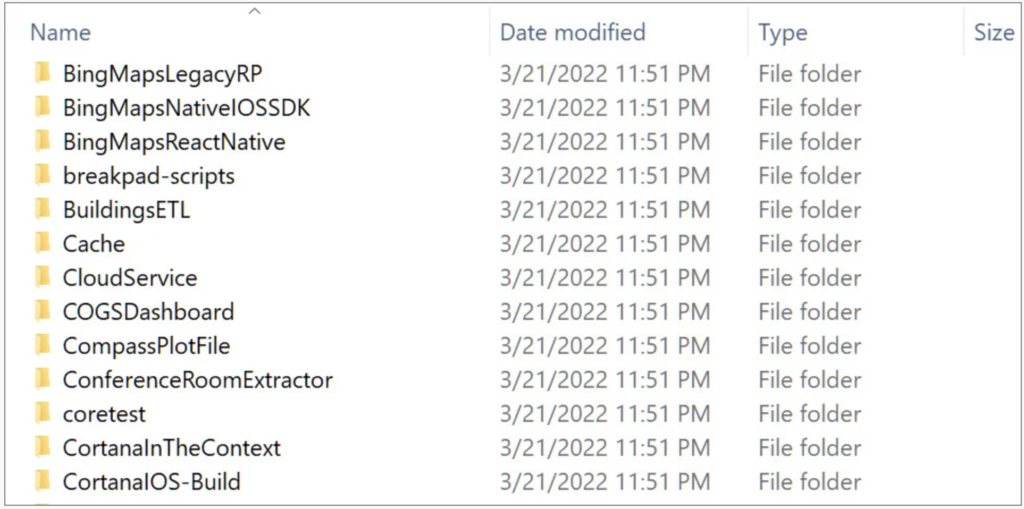

Durante la pubblicazione del torrent, Lapsus$ ha dichiarato contenere il 90% del codice sorgente per Bing e circa il 45% del codice per Bing Maps e Cortana.

Anche se dicono che solo una parte del codice sorgente è trapelata, è stato affermato che l’archivio non compresso contiene circa 37 GB di codice sorgente presumibilmente appartenente a Microsoft.

I ricercatori di sicurezza che hanno esaminato attentamente i file trapelati hanno detto che sembrano essere codice sorgente interno legittimo di Microsoft.

Inoltre, è stato detto che alcuni dei progetti trapelati contengono e-mail e documentazione che sono state chiaramente utilizzate internamente dagli ingegneri Microsoft per pubblicare app mobili. I progetti sembrano essere per infrastrutture basate sul Web, siti Web o app per dispositivi mobili, senza alcun codice sorgente per il software desktop Microsoft rilasciato, inclusi Windows, Windows Server e Microsoft Office.

Microsoft pare essere a conoscenza dell’accaduto e sta indagando sui fatti.

Lapsus$ prende dati a destra e manca

Lapsus$ è un gruppo di hacking di estorsione di dati che compromette i sistemi aziendali per rubare codice sorgente, elenchi di clienti, database e altri dati preziosi. Quindi tentano di estorcere alla vittima richieste di riscatto non pubblicamente di far trapelare i dati.

Negli ultimi mesi, Lapsus$ ha rivelato numerosi attacchi informatici contro grandi aziende, con attacchi confermati contro NVIDIA, Samsung, Vodafone, Ubisoft e Mercado Libre.

Finora, la maggior parte degli attacchi ha preso di mira i repository di codice sorgente, consentendo agli attori delle minacce di rubare dati sensibili e proprietari, come la tecnologia lite hash rate (LHR) di NVIDIA che consente alle schede grafiche di ridurre la capacità di mining di una GPU.

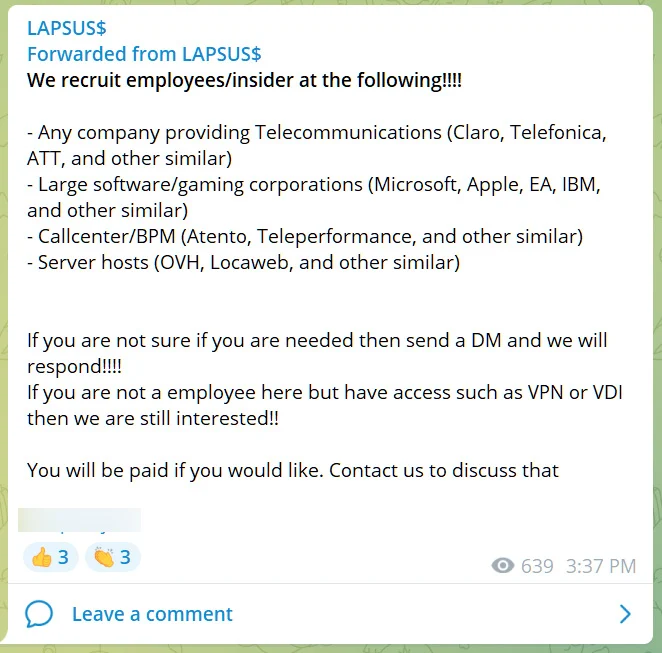

Non si sa come gli attori delle minacce stiano violando questi repository, ma alcuni ricercatori di sicurezza ritengono che questo gruppo paghi gli insider aziendali per avere l’accesso.

“Dal mio punto di vista, continuano a ottenere il loro accesso utilizzando insider aziendali”, ha detto l’analista di intelligence sulle lore minacce, Tom Malka .

Questa teoria non è inverosimile, poiché Lapsus$ ha precedentemente annunciato di essere disposta ad acquistare l’accesso alle reti dai dipendenti.

Tuttavia, potrebbe essere più di questo, poiché Lapsus$ ha pubblicato schermate del loro accesso a quelli che sostengono essere i siti Web interni di Okta.

Poiché Okta è una piattaforma di autenticazione e gestione delle identità, se Lapsus$ violasse con successo l’azienda, potrebbe potenzialmente utilizzarla come trampolino di lancio per i clienti dell’azienda.

Per quanto riguarda Lapsus$, hanno sviluppato un grande seguito su Telegram, con oltre 33.000 abbonati sul loro canale principale e oltre 8.000 sul loro canale di chat.

Il gruppo di estorsioni utilizza i loro canali Telegram molto attivi per annunciare nuove fughe di notizie, attacchi e per chattare con i loro fan, e sembrano godere della notorietà.

Con la violazione del forum RaidForums e la sua chiusura, probabilmente stiamo vedendo molti dei clienti abituali di quel sito che ora interagiscono insieme nei canali Telegram di Lapsus$.

Per il momento, probabilmente vedremo più violazioni in arrivo mentre Lapsus$ e i loro fan celebrano le fughe di dati.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!